AnyDesk VPN wird automatisch konfiguriert, aber die Konfiguration für Start-IP-Adresse und Subnetzmaske kann bei Bedarf im Einstellungsdialog geändert werden.

Verwendet AnyDesk IP-Adressen?

AnyDesk-Clients verwenden die TCP-Ports 80, 443 und 6568, um Verbindungen herzustellen. Es reicht jedoch aus, wenn nur einer davon geöffnet wird. Die „Discovery“-Funktion von AnyDesk verwendet einen freien Port im Bereich von 50001–50003 und die IP 239.255. 102.18 als Standardwerte für die Kommunikation.

Kann AnyDesk nachverfolgt werden?

AnyDesk gibt während der Ausführung Trace-Dateien aus, die zur Diagnose von Problemen verwendet werden können. Einige Fehler treten auf, ohne einen sofortigen Absturz zu verursachen, und können andere unbeabsichtigte Verhaltensweisen verursachen.

Ist AnyDesk anonym?

Alle Informationen, die diese Cookies sammeln, sind aggregiert und daher anonym. Wenn Sie diese Cookies nicht zulassen, wissen wir nicht, wann Sie unsere Website besucht haben, und können ihre Leistung nicht überwachen.

Was sind die Nachteile von AnyDesk?

Die Nachteile. Es kann für Erstbenutzer etwas einschüchternd sein. Ohne aktive Internetverbindung funktioniert es nicht. Die kostenlose Version verfügt nicht über die Adressbuchfunktion.prieš 6 dienas

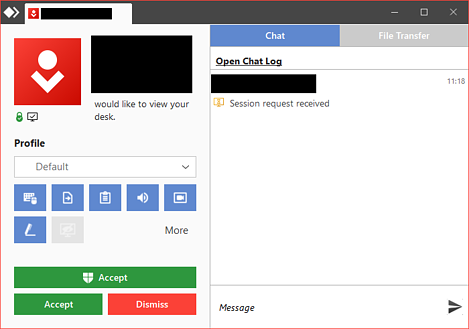

Wie stoppe ich den Zugriff auf AnyDesk?

Wenn es an der Zeit ist, die Sitzung zu beenden, gibt es drei Möglichkeiten, die Verbindung zu beenden: Klicken Sie im Fenster des anderen Geräts auf die Schaltfläche „Trennen“. Schließen Sie die Registerkarte des Remote-Geräts. Schließen Sie die AnyDesk-App.

Was passiert, wenn ich die AnyDesk-App deinstalliere?

Was passiert, wenn ich AnyDesk deinstalliere? Nachdem Sie das potenziell unerwünschte Programm deinstalliert haben, das AnyDesk-Weiterleitungen verursacht, scannen Sie Ihren Computer auf verbleibende unerwünschte Komponenten oder mögliche Malware-Infektionen.

Verwenden Hacker AnyDesk?

Sophos entdeckte, dass die AvosLocker-Angreifer AnyDesk so installiertenarbeitet im abgesicherten Modus, hat versucht, die Komponenten von Sicherheitslösungen zu deaktivieren, die im abgesicherten Modus ausgeführt werden, und hat dann die Ransomware im abgesicherten Modus ausgeführt.

Verwendet AnyDesk eine Kamera?

Er verwendet einfach AnyDesk: Fast jeder Laptop hat eine eingebaute Webcam, und mit AnyDesk können Sie sie von überall aus einschalten und haben einen klaren Blick auf Ihr Zimmer. Dort finden Sie Ihre Kätzchen, die fest schlafen. Achten Sie darauf, ein starkes Passwort zu verwenden und die Sitzung danach zu trennen.

Ist AnyDesk sicherer als TeamViewer?

TeamViewer verwendet Ende-zu-Ende-Verschlüsselung basierend auf 4096 RSA Private/Public Key Exchange und AES (256-Bit)-Verschlüsselung. Das Tool umfasst auch eine integrierte Datensicherung, Geräteüberwachung und Malware-Schutz. AnyDesk verwendet das standardisierte Protokoll TLS 1.2 in Militärqualität sowie AES (256 Bit), um Verbindungen zu verschlüsseln.

Ist AnyDesk sicher?

AnyDesk Remote Desktop Software kommt mit den höchsten Sicherheitsstandards. Von Verschlüsselung nach Militärstandard bis hin zu anpassbaren Sicherheitsfunktionen bietet AnyDesk hervorragende Sicherheit, die perfekt zu Ihren Anforderungen passt.

Speichert AnyDesk Daten?

Wir speichern keine Inhalte der jeweiligen Datenfernverbindung (Sitzungsdaten) über den erforderlichen Umfang der Datenübertragung hinaus. Der Kunde kann ein Chatprotokoll oder eine Sitzungsaufzeichnung erstellen, die dann nur lokal auf dem Computer des Kunden gespeichert wird.

Was ist eine Direktverbindung in AnyDesk?

Wenn direkte Verbindungen in „Einstellungen“ aktiviert sind > Verbindung > „Allgemein“, AnyDesk versucht, einen Sitzungstunnel zwischen diesem AnyDesk-Client und dem Client, mit dem er sich verbinden möchte, aufzubauen. Wenn deaktiviert, wird die AnyDesk-Sitzung zwischen den lokalen und entfernten Endpunkten über unsere Server geleitet.

Ist AnyDesk ein Sicherheitsrisiko?

AnyDesk Remote Desktop Software bietet höchste SicherheitNormen. Von Verschlüsselung nach Militärstandard bis hin zu anpassbaren Sicherheitsfunktionen bietet AnyDesk hervorragende Sicherheit, die perfekt zu Ihren Anforderungen passt.

Was kann ein Betrüger mit dem Fernzugriff auf Ihren Computer tun?

Bei einem Fernzugriffsbetrug versucht ein Betrüger, Sie dazu zu überreden, ihm die Fernsteuerung über Ihren PC zu geben, was es dem Betrüger ermöglicht, Geld von Ihnen zu erpressen und Ihre privaten Informationen zu stehlen.

Kann jemand meine Laptop-Kamera aus der Ferne einschalten?

Es gibt einen guten Grund, warum so viele Leute ihre Computer-Webcams mit Klebeband versehen oder eine spezielle Webcam-Abdeckung verwenden, um sie auszuschalten: Webcams können gehackt werden, was bedeutet, dass Hacker sie einschalten und Sie aufzeichnen können, wann immer sie wollen, normalerweise mit einem „ RAT“ oder ein heimlich hochgeladenes Fernverwaltungstool.

Kann ich mit AnyDesk ein Telefon steuern?

Mobile Fernsteuerung Mit AnyDesk können Sie nicht nur auf Geräte mit unterschiedlichen Betriebssystemen zugreifen, sondern diese auch fernsteuern, als ob Sie direkt davor stünden – sogar mit Android-Geräten.

Woher weiß ich, ob AnyDesk getrennt ist?

Überprüfen Sie die Ecke der Taskleiste neben der Uhr, ob das AnyDesk-Symbol angezeigt wird. Wenn ja, dann klicken Sie darauf und beenden Sie die Verbindung. Wenn Sie AnyDesk installiert haben, deinstallieren Sie es. Wenn du es nur einmal laufen lassen hast, dann bist du sicher.

Gibt es etwas Besseres als AnyDesk?

Warum ist AnyDesk das Beste?

AnyDesk ist eine benutzerzentrierte Alternative zu TeamViewer. Es ist eine schlanke Lösung, bei der alle Funktionen schnell zur Hand sind. AnyDesk ist einfach herunterzuladen und zu installieren und sehr intuitiv zu bedienen. Auch weniger technisch versierte Benutzer werden das Beste daraus machen können.

Ist AnyDesk sicherer als TeamViewer?

TeamViewer verwendet Ende-zu-Ende-Verschlüsselung basierend auf dem privaten/öffentlichen 4096-RSA-SchlüsselExchange und AES (256-Bit) Verschlüsselung. Das Tool umfasst auch eine integrierte Datensicherung, Geräteüberwachung und Malware-Schutz. AnyDesk verwendet das standardisierte Protokoll TLS 1.2 in Militärqualität sowie AES (256 Bit), um Verbindungen zu verschlüsseln.

Kann AnyDesk ohne Erlaubnis arbeiten?

Vor diesem Hintergrund bietet AnyDesk die Möglichkeit, eine Verbindung zu einem Remote-Gerät mit einem Passwort herzustellen, wodurch die Notwendigkeit für einen Benutzer umgangen wird, die Verbindungsanfrage zu akzeptieren. Hinweis: Obwohl nicht erforderlich, wird dringend empfohlen, AnyDesk auf dem Gerät zu installieren, auf dem der unbeaufsichtigte Zugriff konfiguriert wurde.

Wie ändere ich meine AnyDesk-ID?

Aber dieselbe ID kann später nicht mehr geändert werden. Wenn Sie also Ihr kostenloses AnyDesk-Konto verwendet haben, können Sie Ihre ID leider nicht ändern. Wenn Sie eine AnyDesk-Lizenz haben, können Sie Ihre ID dreimal ändern. Wenn Sie die AnyDesk-App auf Ihrem Computer öffnen, gehen Sie zum Abschnitt Einstellungen.

Ist AnyDesk ein Betrug?

Betrüger können jedoch versuchen, AnyDesk (oder jede andere Fernzugriffssoftware) zu missbrauchen, um sich mit Ihrem Computer zu verbinden und Daten, Zugangscodes und sogar Geld zu stehlen. #1. Regel Nummer eins Geben Sie niemals jemandem, den Sie nicht kennen, Zugriff auf Ihre Geräte. #2. Regel Nummer zwei: Geben Sie niemals die Login-Daten oder Passwörter für das Online-Banking an Dritte weiter.

Was sind AnyDesk-IDs und wofür werden sie verwendet?

Außerdem werden wir über AnyDesk-IDs sprechen, was sie sind, wofür sie verwendet werden und welche Symbole und Buchstaben Teil Ihrer AnyDesk-IDs werden können. AnyDesk ist ein Softwareprogramm zur Fernsteuerung, mit dem Sie Ihren Computer mit jedem anderen Gerät verbinden können, das Sie möglicherweise besitzen.

Wie werde ich AnyDesk los?

Verwenden Sie auch eine App namens search everything by void und suchen Sie nach anydesk und löschen Sie alle verbleibenden Dateien. Dann versuchen Sie esInstallieren Sie es neu (nicht sicher, ob es funktionieren würde), wenn das nicht funktioniert, müssen Sie möglicherweise einen HWID-Spoofer versuchen oder Ihren PC formatieren (nicht zurücksetzen).