Sie können den KMS-Host auch auf Desktop-Versionen von Windows wie Windows 11, 10 oder 8.1 bereitstellen. Ein KMS-Host, der auf einer Desktop-Windows-Edition ausgeführt wird, kann nicht für die KMS-Aktivierung von Windows Server-Computern verwendet werden.

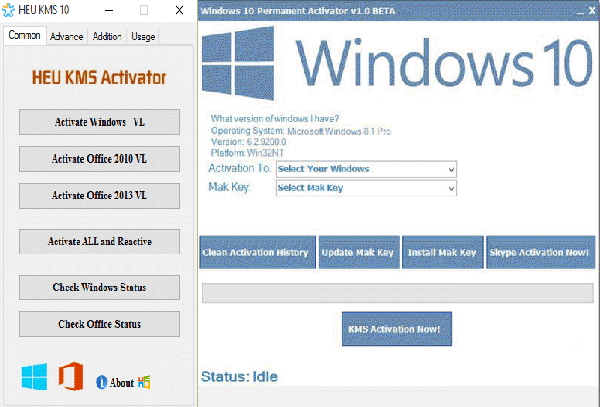

Kann ich KMS verwenden, um Windows 10 zu aktivieren?

Durch die Installation eines KMS-Hostschlüssels auf einem Computer mit Windows 10 können Sie andere Computer mit Windows 10 für diesen KMS-Host und frühere Versionen des Client-Betriebssystems wie Windows 8.1 oder Windows 7 aktivieren.

Ist es legal, Windows mit KMS zu aktivieren?

Ja, die KMS-Aktivierung ist für Windows illegal. Wenn Sie über die KMS-Methode aktivieren, wird Ihre Kopie von Windows von Windows nicht als echt angesehen.

Ist die KMS-Aktivierung dauerhaft?

KMS-Aktivierungen sind 180 Tage lang gültig, ein Zeitraum, der als Aktivierungsgültigkeitsintervall bezeichnet wird. KMS-Clients müssen ihre Aktivierung erneuern, indem sie sich mindestens alle 180 Tage mit dem KMS-Host verbinden, um aktiviert zu bleiben.

Wie installiere ich KMS unter Windows 10?

KMS-Host installieren und konfigurieren Wählen Sie Key Management Service (KMS) als Aktivierungstyp und geben Sie localhost ein, um den lokalen Server oder den Hostnamen des zu konfigurierenden Servers zu konfigurieren. Wählen Sie Ihren KMS-Hostschlüssel installieren aus, geben Sie den Produktschlüssel für Ihre Organisation ein, und wählen Sie dann Bestätigen aus.

Wie kann ich Windows 10 kostenlos aktivieren?

Um Windows zu aktivieren, benötigen Sie eine digitale Lizenz oder einen Produktschlüssel. Wenn Sie zur Aktivierung bereit sind, wählen Sie in den Einstellungen Aktivierung öffnen aus. Klicken Sie auf Produktschlüssel ändern, um einen Windows-Produktschlüssel einzugeben. Wenn Windows zuvor auf Ihrem Gerät aktiviert war, sollte Ihre Kopie von Windows 10 oder Windows 11 automatisch aktiviert werden.

Ist die KMS-Aktivierung schädlich?

Nein, es ist nicht sicher, entweder die kms-Aktivierung oder eine andere Aktivierungssoftware zu verwenden, insbesondere wenn sie verwendet werden(wie Sie sagten) unbekannter Host-Server, da dies ihnen eine Art Backdor für Ihr System bietet, mit dem sie Ihre Dateien oder vertraulichen Informationen verfolgen können.

Sind KMS-Aktivatoren sicher?

Angelo B37. Microsofts Defender erkennt den KMS-Aktivierer als Bedrohung und andere Antivirensoftware tut dies ebenfalls. Wir haben keine Informationen darüber, ob diese Art von Tools Malware enthalten, wir raten lediglich davon ab, sie zu verwenden. Wenn Sie illegale Software verwenden möchten, verwenden Sie diese bitte auf eigene Gefahr.

Ist der KMS-Aktivator ein Virus?

Ursprünglich beantwortet: Ist KMS Activator ein Virenprogramm (Malware)? Nein, KMS Auto ist keine Virendatei, sondern einfach eine Aktivierungsdatei. Es aktiviert oder entsperrt nur die Vollversion der Anwendung.

Ist die KMS-CMD-Aktivierung sicher?

Ja … es ist sicher, aber es hängt von Ihnen ab, welchen Windows-Aktivator Sie verwenden. Manchmal versuchen wir, Windows Activator aus einer zufälligen Quelle herunterzuladen, und es besteht die Möglichkeit, dass Viren in Ihr System gelangen. also folge dem besten.

Wie lange dauert die KMS-Aktivierung?

Jeder Windows-Client, der für die Verwendung des „KMS-Clientkanals“ konfiguriert ist, wird automatisch innerhalb von 2 Stunden für den neuen KMS-Host aktiviert (da dies der Standardwert für das „KMS-Aktivierungsintervall“ ist).

Was passiert, wenn Windows 10 nicht aktiviert ist?

Benutzer ohne aktivierte Instanz können den Hintergrund von Windows 10 nicht anpassen. Nach der einmonatigen Nachfrist wird Ihr Hintergrund auf den Standardhintergrund zurückgesetzt oder durch einen schwarzen Bildschirm ersetzt.

Wie aktiviere ich KMS?

Öffnen Sie die Eingabeaufforderung, geben Sie slmgr /ipk gefolgt vom 25-stelligen KMS-Host-Produktschlüssel ein und drücken Sie die Eingabetaste. Verwenden Sie dann slmgr /ato, um den Hostschlüssel zu aktivieren.

Was ist KMSPico?

KMSPico ist ein Tool, das verwendet wird, um eine Kopie der Windows-Betriebssystemsoftware zu aktivieren, die illegal erworben wurde. Tunist also unter fast allen Umständen rechtswidrig und könnte rechtliche Konsequenzen haben. Cracktools werden oft von Seiten zwielichtiger Art heruntergeladen.

Wie zwinge ich KMS, den Client zu aktivieren?

Öffnen Sie die Eingabeaufforderung, geben Sie slmgr /ipk gefolgt vom 25-stelligen KMS-Host-Produktschlüssel ein und drücken Sie die Eingabetaste. Verwenden Sie dann slmgr /ato, um den Hostschlüssel zu aktivieren.

Wie funktioniert ein KMS?

Bei dieser Methode generiert AWS KMS Datenschlüssel, die verwendet werden, um Daten lokal im AWS-Service oder Ihrer Anwendung zu verschlüsseln. Die Datenschlüssel selbst werden unter einem von Ihnen definierten KMS-Schlüssel verschlüsselt. Datenschlüssel werden von AWS KMS nicht aufbewahrt oder verwaltet.

Was ist ein KMS-Clientschlüssel?

Um KMS verwenden zu können, muss ein KMS-Host in Ihrem lokalen Netzwerk verfügbar sein. Computer, die mit einem KMS-Host aktiviert werden, müssen über einen bestimmten Produktschlüssel verfügen. Dieser Schlüssel wird manchmal als KMS-Clientschlüssel bezeichnet, ist aber offiziell als Microsoft Generic Volume License Key (GVLK) bekannt.

Können Sie Windows 10 ohne Produktschlüssel verwenden?

Es ist tatsächlich kostenlos, Windows 10 ohne Lizenzschlüssel zu installieren. Das ist der Teil des Betriebssystems von Microsoft, den Sie tatsächlich kaufen müssen, da das Betriebssystem selbst eine längere Nachfrist hat. Ohne echten Schlüssel ist die Funktionalität jedoch eingeschränkt.

Was kostet Windows 10?

Windows 10 Home kostet 139 $ und ist für einen Heimcomputer oder Spiele geeignet. Windows 10 Pro kostet 199,99 $ und eignet sich für Unternehmen oder große Unternehmen.

Ist KMSpico ein Trojaner?

Es wird unter einer Vielzahl von Namen und Varianten auf gefälschten Downloadseiten und Filesharing-Netzwerken wie BitTorrent weit verbreitet. Sobald es installiert ist, kann es zu einer Vielzahl von gefährlichen Handlungen führen, darunter Datendiebstahl, Trojaner-Operationen und mehr.

Welche KMSpico-Site ist echt?

KMSpico ist eine vertrauenswürdige Software, aber nur, wenn SieLaden Sie KMSpico von einer legitimen Quelle herunter. Es kann Ihnen helfen, Windows und Microsoft Office-Produkte kostenlos zu aktivieren. KMSpico wird regelmäßig aktualisiert und gepflegt, was es vertrauenswürdig und sicher macht.

Kann der KMS-Server Ihren PC steuern?

AFIK der KMS-Server hat keine anderen Rechte oder Privilegien auf Ihrem Computer.