Verwenden Sie den integrierten Virenschutz des Telefons, um anstößige Apps zu entfernen. Einige Android-Hersteller installieren Sicherheits-Apps vor, mit denen Sie alle Hacking-Apps von Ihrem Gerät entfernen können, ohne etwas anderes installieren zu müssen.

Können Sie Ihr Telefon unhacken?

Verwenden Sie den integrierten Virenschutz des Telefons, um anstößige Apps zu entfernen. Einige Android-Hersteller installieren Sicherheits-Apps vor, mit denen Sie alle Hacking-Apps von Ihrem Gerät entfernen können, ohne etwas anderes installieren zu müssen.

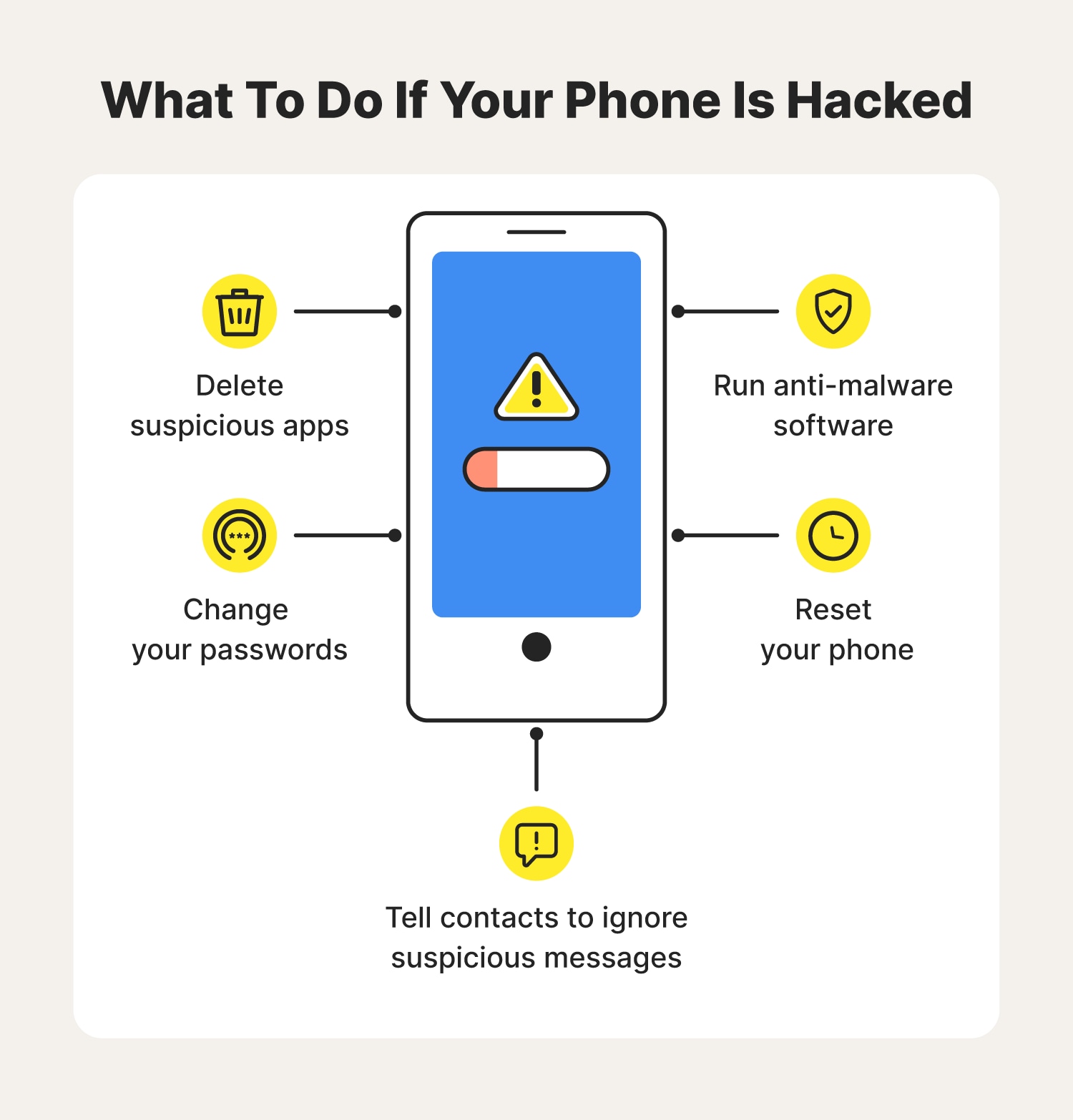

Was mache ich, wenn jemand mein Telefon gehackt hat?

So sollten Sie vorgehen, wenn Ihr Telefon gehackt wurde Nicht erkannte Anwendungen löschen: Überprüfen Sie den Bestand an Apps und löschen Sie alle verdächtigen Apps, die Sie nicht kennen. Führen Sie Anti-Malware-Anwendungen aus: Sie können vertrauenswürdige Anti-Malware-Anwendungen ausführen, die dabei helfen, Malware zu erkennen und zu entfernen.

Kann ich einen Hacker entfernen, indem ich mein Telefon zurücksetze?

Setzen Sie Ihr Telefon zurück. Der Großteil der Malware kann durch Zurücksetzen Ihres Telefons auf die Werkseinstellungen entfernt werden. Dadurch werden jedoch alle auf Ihrem Gerät gespeicherten Daten wie Fotos, Notizen und Kontakte gelöscht, daher ist es wichtig, diese Daten zu sichern, bevor Sie Ihr Gerät zurücksetzen. Befolgen Sie die nachstehenden Anweisungen, um Ihr iPhone oder Android zurückzusetzen.

Können Sie überprüfen, ob Ihr Telefon gehackt wurde?

Verwenden Sie den Code *#21#, um zu sehen, ob Hacker Ihr Telefon mit böswilliger Absicht verfolgen. Sie können diesen Code auch verwenden, um zu überprüfen, ob Ihre Anrufe, Nachrichten oder andere Daten umgeleitet werden. Es zeigt auch den Status Ihrer umgeleiteten Informationen und die Nummer, an die die Informationen weitergeleitet werden.

Können Sie Ihr Telefon enthacken?

Verwenden Sie den integrierten Virenschutz des Telefons, um anstößige Apps zu entfernen. Einige Android-Hersteller installieren Sicherheits-Apps vor, mit denen Sie alle Hacking-Apps von Ihrem Gerät entfernen können, ohne sie installieren zu müssenalles andere.

Wird ein Zurücksetzen auf die Werkseinstellungen einen Hacker entfernen?

Der Großteil der Malware kann durch Zurücksetzen Ihres Telefons auf die Werkseinstellungen entfernt werden. Dadurch werden jedoch alle auf Ihrem Gerät gespeicherten Daten wie Fotos, Notizen und Kontakte gelöscht, daher ist es wichtig, diese Daten zu sichern, bevor Sie Ihr Gerät zurücksetzen. Befolgen Sie die nachstehenden Anweisungen, um Ihr iPhone oder Android zurückzusetzen.

Was bedeutet *# 21?

Laut dem Tech-Magazin How-To Geek zeigt das Wählen dieses Codes an, ob die Anrufweiterleitung auf dem Gerät aktiviert ist oder nicht – nicht, ob es gehackt wurde. How-to Geek beschrieb die *#21#-Funktion als einen „Abfragecode“, mit dem Benutzer ihre Anrufweiterleitungseinstellungen in der Telefon-App anzeigen können.

Entfernt das Zurücksetzen des Telefons Spyware?

Ein Zurücksetzen auf die Werkseinstellungen löscht alles auf Ihrem Telefon, einschließlich der Spyware. Stellen Sie sicher, dass Sie ein Backup Ihres Telefons haben, bevor Sie dies tun, um zu verhindern, dass Ihre Fotos, Apps und andere Daten verloren gehen. Sie müssen Ihr Telefon mit einem Backup wiederherstellen, bevor die Spyware-Probleme auftraten.

Entfernt das Zurücksetzen des Telefons den Virus?

Auf einem Android-Gerät entfernt ein Zurücksetzen auf die Werkseinstellungen im Allgemeinen einen Virus. Das Android-Betriebssystem verwendet während eines Hard-Resets eine App auf seiner Wiederherstellungspartition, um die Werkseinstellungen wiederherzustellen. Schädliche Apps auf Mobilgeräten sind weniger verbreitet als Desktop-Systeme, bei denen Antivirensoftware von entscheidender Bedeutung ist.

Beseitigt das Zurücksetzen auf die Werkseinstellungen Viren?

Ein Zurücksetzen auf die Werkseinstellungen, auch als Zurücksetzen von Windows oder Neuformatieren und Neuinstallieren bezeichnet, zerstört alle auf der Festplatte des Computers gespeicherten Daten und alle bis auf die komplexesten Viren. Viren können den Computer selbst nicht beschädigen und das Zurücksetzen auf die Werkseinstellungen räumt auf, wo sich Viren verstecken.

Wie blockiere ich die Verfolgung meines Telefons?

Auf Android: Öffnen Sie die AppDrawer, gehen Sie zu Einstellungen, wählen Sie Standort und geben Sie dann die Google-Standorteinstellungen ein. Hier können Sie den Standortbericht und den Standortverlauf deaktivieren.

Was kann ein Hacker auf Ihrem Telefon sehen?

Hacker können Keylogger und andere Tracking-Software verwenden, um die Tastenanschläge Ihres Telefons zu erfassen und aufzuzeichnen, was Sie eingeben, wie z. B. Sucheingaben, Anmeldeinformationen, Passwörter, Kreditkartendetails und andere vertrauliche Informationen.

Kann jemand ein Telefon mit nur einer Telefonnummer hacken?

Nein, nicht direkt. Ein Hacker kann Sie anrufen, sich als Beamter ausgeben und sich so Zugang zu Ihren persönlichen Daten verschaffen. Bewaffnet mit diesen Informationen könnten sie damit beginnen, Ihre Online-Konten zu hacken. Aber sie können nicht in die Software Ihres Telefons eindringen und sie nur durch Telefonanrufe modifizieren.

Ist mein Telefon gehacktes Android?

Der schnellste und einfachste Weg, um herauszufinden, ob Sie gehackt wurden, ist die Installation einer Sicherheits- oder Antiviren-App. Auf diese Weise können Sie Ihr Gerät scannen und sicher feststellen, ob auf Ihrem Android-System schädliche Software installiert ist.

Können Sie Ihre IG zurückbekommen, nachdem Sie gehackt wurden?

Bestätigen Sie Ihre Identität bei Instagram Es gibt zwei Möglichkeiten, wie Sie Ihre Identität verifizieren können, um Ihr gehacktes Instagram-Konto wiederherzustellen. Wenn Ihr Konto keine Fotos von Ihnen enthält: Instagram fragt nach Details wie E-Mail-Adresse, Telefonnummer und Gerätetyp (iPhone, iPad, Android usw.)

Wurde Straight Talk gehackt?

Abonnenten von Straight Talk und Total Wireless sind ebenfalls von dieser Datenschutzverletzung betroffen. Glücklicherweise scheint sich TracFone des Problems bewusst zu sein. Laut The Wall Street Journal reichten ungefähr 6.000 TracFone-Abonnenten Beschwerden über ihre gehackten Konten ein.

Wie starte ich Android im abgesicherten Modus?

Drücken Sie den Netzschalter Ihres Telefons. Wenn derAnimation beginnt, halten Sie die Leiser-Taste Ihres Telefons gedrückt. Halten Sie es so lange gedrückt, bis die Animation endet und Ihr Telefon im abgesicherten Modus startet. Unten auf dem Bildschirm wird “Abgesicherter Modus” angezeigt.

Können Sie Ihr Telefon enthacken?

Verwenden Sie den integrierten Virenschutz des Telefons, um anstößige Apps zu entfernen. Einige Android-Hersteller installieren Sicherheits-Apps vor, mit denen Sie alle Hacking-Apps von Ihrem Gerät entfernen können, ohne etwas anderes installieren zu müssen.

Kann jemand Ihr Telefon über Bluetooth hacken?

Bluetooth-Hacks können stattfinden, wenn ein Hacker seine eigene Bluetooth-Verbindung verwendet, um Zugriff auf Ihr Telefon zu erhalten. Dies kann jedoch nur passieren, wenn sich Ihr Telefon in Bluetooth-Reichweite eines potenziellen Hackers befindet. Normalerweise beträgt diese Reichweite etwa 30 Fuß.

Wie kann ich mein Telefon nicht wiederherstellbar machen?

So machen Sie gelöschte Daten mit dem werbefreien Aktenvernichter Data Eraser unwiederbringlich. Verwirrenderweise heißt dies in der App selbst Android Eraser. Tippen Sie auf dem Startbildschirm auf Freespace (achten Sie darauf, nicht Complete Erase zu wählen!) und wählen Sie Internal Storage. Die App berechnet, wie viel freier Speicherplatz gelöscht werden muss.

Kann ein Nachbar Ihr WLAN hacken?

Es ist wichtig, Ihr WLAN-Passwort zu schützen; Schließlich können die Leute, wenn es ausläuft, in Ihr Netzwerk einsteigen und mit Ihrer Internetverbindung tun, was sie wollen. Es gibt jedoch Methoden, mit denen die Leute Ihr Passwort nehmen und Ihre Verbindung nach Belieben nutzen können. Hacker wissen, wie man Ihr WLAN-Passwort hackt.