Aktivierungsserver (KMS) über eine Organisation oder Bildungseinrichtung sind legal und sollten für diese Absichten und Zwecke verwendet werden.

Ist die Aktivierung über KMS-Server sicher?

Microsofts Defender erkennt den KMS-Aktivierer als Bedrohung, und andere Antivirensoftware tut dies ebenfalls. Wir haben keine Informationen darüber, ob diese Art von Tools Malware enthalten, wir raten lediglich davon ab, sie zu verwenden. Wenn Sie illegale Software verwenden möchten, verwenden Sie diese bitte auf eigene Gefahr.

Ist der KMS-Aktivator ein Virus?

Ursprünglich beantwortet: Ist KMS Activator ein Virenprogramm (Malware)? Nein, KMS Auto ist keine Virendatei, sondern einfach eine Aktivierungsdatei. Es aktiviert oder entsperrt nur die Vollversion der Anwendung.

Ist die KMS-Aktivierung dauerhaft?

KMS-Aktivierungen sind 180 Tage lang gültig (das Gültigkeitsintervall der Aktivierung). KMS-Clientcomputer müssen ihre Aktivierung erneuern, indem sie sich mindestens alle 180 Tage mit dem KMS-Host verbinden. Standardmäßig versuchen KMS-Clientcomputer, ihre Aktivierung alle 7 Tage zu erneuern.

Was ist ein Nachteil bei der Verwendung von KMS?

Der KMS-Host muss seine Aktivierung alle 180 Tage erneuern: Das ist aus meiner Sicht der größte Nachteil von KMS. Wenn es Probleme mit Ihrem KMS-Schlüssel gibt, schlägt die Aktivierung möglicherweise fehl. So einen Vorfall hatten wir schon. Das ist also nicht nur Theorie. In diesem Fall sind Sie von Microsoft abhängig.

Was ist die KMS-Aktivierung?

Der Schlüsselverwaltungsdienst (Key Management Service, KMS) ist ein Aktivierungsdienst, der es Unternehmen ermöglicht, Systeme innerhalb ihres eigenen Netzwerks zu aktivieren, sodass einzelne Computer zur Produktaktivierung keine Verbindung zu Microsoft herstellen müssen.

Kann der KMS-Server Ihren PC steuern?

AFIK der KMS-Server hat keine anderen Rechte oder Privilegien auf Ihrem Computer.

Ist KMSPico eine Bedrohung?

KMSpico ist eine potenziell schädliche Datei, da siekönnte einen Virus enthalten; Daher würde es in diesem Szenario den Computer infizieren und es müsste zerstört werden, sobald es heruntergeladen wurde.

Ist KMSPico eine Spyware?

KMSPico ist kein legitimes Tool und wird von Cyberkriminellen und nicht von der Microsoft Corporation entwickelt. Daher verstößt die Verwendung dieses Tools gegen die Nutzungsbedingungen des Windows-Betriebssystems. Außerdem wird es oft von dubiosen Webseiten mit bösartigen Inhalten verbreitet.

Ist KMSPico eine Malware?

Warum wir es nicht empfehlen. Hack-Tools können als Riskware eingestuft werden, eine Kategorie von Software, deren Installation auf Ihrem Computer oder Gerät riskant sein kann. Dies liegt daran, dass eine legitime Kopie der Software mit Adware gebündelt sein kann oder es sich tatsächlich um Malware handelt, die nach beliebter Software benannt ist. Dies ist der Fall bei KMSPico.

Wie lange kann ich Windows 10 ohne Aktivierung nutzen?

Sie können ein nicht aktiviertes Windows 10 für einen Monat nach der Installation ohne Einschränkungen verwenden. Nach Ablauf der einmonatigen Nachfrist müssen Sie das Betriebssystem mit einem Produktschlüssel aktivieren, um die Verwendung von Windows 10 mit eingeschränkten Funktionen zu vermeiden.

Was passiert, wenn Ihr Windows nicht aktiviert ist?

Wenn es um die Funktionalität geht, können Sie den Desktophintergrund, die Fenstertitelleiste, die Taskleiste und die Startfarbe nicht personalisieren, das Design ändern, Start, Taskleiste und Sperrbildschirm anpassen usw., wenn Sie Windows nicht aktivieren . Darüber hinaus erhalten Sie möglicherweise regelmäßig Meldungen, in denen Sie aufgefordert werden, Ihre Kopie von Windows zu aktivieren.

Was passiert, wenn Sie Windows 10 nach 30 Tagen nicht aktivieren?

Nun, sie funktionieren weiterhin und erhalten Updates, aber Sie können das Betriebssystem nicht anpassen. Beispielsweise werden der Sperrbildschirm und die Hintergrund- und Hintergrundeinstellungen ausgegraut.

Was passiert, wenn ich nicht aktiviereWindows?

Wenn Sie Windows nicht aktivieren, wird Ihre Fähigkeit, die Software zu verwenden, nicht beeinträchtigt. Tatsächlich besteht der einzige Unterschied zwischen einem aktivierten und einem nicht aktivierten Windows-Betriebssystem in der Möglichkeit, das Erscheinungsbild Ihrer Benutzeroberfläche anzupassen.

Ist KMS echt?

Ja, die KMS-Aktivierung ist für Windows illegal. Wenn Sie über die KMS-Methode aktivieren, wird Ihre Kopie von Windows von Windows nicht als echt angesehen.

Ist kms Pico sicher?

KMSpico ist vertrauenswürdige Software, aber nur, wenn Sie KMSpico von einer legitimen Quelle herunterladen. Es kann Ihnen helfen, Windows und Microsoft Office-Produkte kostenlos zu aktivieren. KMSpico wird regelmäßig aktualisiert und gepflegt, was es vertrauenswürdig und sicher macht.

Ist Msguides Windows-Aktivierung sicher?

Ja … es ist sicher, aber es hängt von Ihnen ab, welchen Windows-Aktivator Sie verwenden. Manchmal versuchen wir, Windows Activator aus einer zufälligen Quelle herunterzuladen, und es besteht die Möglichkeit, dass Viren in Ihr System eindringen. also folge am besten. Wenn Sie eine verdächtige Ausführung feststellen, beenden Sie Ihren Prozess und trennen Sie die Verbindung zum Internet.

Wie funktionieren KMS-Server?

KMS verwendet ein Client-Server-Modell für aktive Windows-Clients und wird für die Volumenaktivierung in Ihrem lokalen Netzwerk verwendet. KMS-Clients stellen zur Aktivierung eine Verbindung mit einem KMS-Server her, der als KMS-Host bezeichnet wird. Die KMS-Clients, die ein KMS-Host aktivieren kann, hängen von dem Hostschlüssel ab, der zum Aktivieren des KMS-Hosts verwendet wird.

Läufen KMS-Schlüssel ab?

Von AWS KMS generierte Schlüssel haben keine Ablaufzeit und können nicht sofort gelöscht werden; es gibt eine obligatorische Wartezeit von 7 bis 30 Tagen.

Soll ich MAK oder KMS verwenden?

MAK eignet sich am besten für Clients, die längere Zeit nicht mit dem Unternehmensnetzwerk verbunden sind. KMS steht für Key Management Services. Wie MAK-Schlüssel sind KMS-Schlüssel gut für abestimmte Anzahl von Aktivierungen.

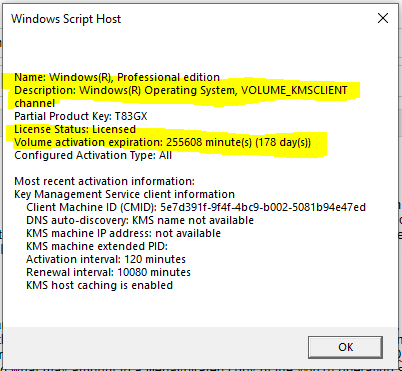

Wie überprüfen Sie, ob KMS installiert ist?

Um zu überprüfen, ob der Client-Computer ordnungsgemäß aktiviert ist, können Sie entweder das Systemsteuerungssystem einchecken oder das SLMgr-Skript in der Eingabeaufforderung ausführen. Führen Sie zur Überprüfung Slmgr aus. vbs mit der Befehlszeilenoption /dli. Darin finden Sie Details zur Windows-Installation und deren Aktivierungs- und Lizenzierungsstatus.

Wie kann ich die KMS-Lizenz sehen?

Führen Sie die folgende Befehlszeile auf dem KMS-Server aus, um alle installierten Lizenzen abzurufen: cscript c:\windows\system32\slmgr. vbs /dli alle >> c:\temp\KMS. log.