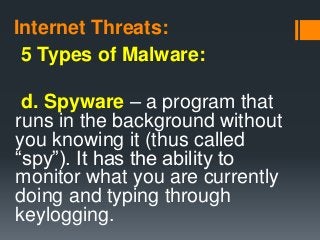

ein Programm, das im Hintergrund läuft, ohne dass Sie es wissen (daher „Spion“ genannt). Es hat die Fähigkeit zu überwachen, was Sie gerade tun und durch Keylogging tippen. Wird verwendet, um die Tastenanschläge der Benutzer aufzuzeichnen.

Was ist ein Programm, das im Hintergrund läuft, ohne dass Sie es merken, dass es in der Lage ist, zu überwachen, was Sie gerade tun?

Spyware ist eine Art von Programm, das mit oder ohne Ihre Erlaubnis auf Ihren PCs installiert wird, um Informationen über Benutzer, deren Computer oder Surfgewohnheiten zu sammeln, verfolgt alles, was Sie ohne Ihr Wissen tun, und sendet es an entfernte Benutzer.

Welche Art von Programm läuft im Hintergrund, ohne es zu wissen?

Ein Daemon ist eine Art Hintergrundprozess, der darauf ausgelegt ist, kontinuierlich im Hintergrund zu laufen und darauf zu warten, dass Ereignisse eintreten oder Bedingungen erfüllt werden. Diese Prozesse verwenden typischerweise minimale Systemressourcen und führen Aufgaben aus, die wenig bis gar keine Eingabe vom Benutzer erfordern.

Was meinen Sie mit Spyware?

Spyware ist bösartige Software, die in den Computer eines Benutzers eindringt, Daten vom Gerät und Benutzer sammelt und diese ohne deren Zustimmung an Dritte sendet. Eine allgemein akzeptierte Spyware-Definition ist ein Malware-Strang, der darauf ausgelegt ist, ohne die Zustimmung des Benutzers auf ein Gerät zuzugreifen und dieses zu beschädigen.

Welche Internet-Bedrohungen, die sich als nützliches Programm tarnen und es Hackern ermöglichen, an Ihre Informationen zu gelangen?

Trojaner. Ein Trojaner tarnt sich als wünschenswerter Code oder Software. Sobald der Trojaner von ahnungslosen Benutzern heruntergeladen wurde, kann er die Kontrolle über die Systeme der Opfer für böswillige Zwecke übernehmen.

Welche Art von Programm läuft im Hintergrund, ohne es zu wissen?

Ein Daemon ist eine Art Hintergrundprozess, der darauf ausgelegt ist, kontinuierlich im Hintergrund zu laufen und auf das Eintreten von Ereignissen zu warten oderBedingung(en) zu erfüllen. Diese Prozesse verwenden typischerweise minimale Systemressourcen und führen Aufgaben aus, die wenig bis gar keine Eingabe vom Benutzer erfordern.

Was ist Spyware und Adware?

Spyware sind Programme, die entwickelt wurden, um alle Ihre Computeraktivitäten zu verfolgen, von den Anwendungen, die Sie verwenden, bis hin zu den Websites, die Sie besuchen. Adware sind Programme, die verschiedene Werbungen und Angebote anzeigen, oft basierend auf den von Ihnen besuchten Websites.

Was läuft im Hintergrund auf meinem Computer?

Sie können auf den Task-Manager zugreifen, indem Sie die Tastenkombinationen Strg + Alt + Entf auf Ihrer Tastatur drücken und dann Task-Manager auswählen. Sie können auch mit der rechten Maustaste auf die Windows-Taskleiste klicken und Task-Manager auswählen.

Was bedeutet es, im Hintergrund zu laufen?

Wenn eine App ausgeführt wird, diese aber nicht im Fokus des Bildschirms steht, wird sie als im Hintergrund ausgeführt angesehen.

Was ist ein Programmierhintergrund?

Bei Multitasking-Betriebssystemen ist der Hintergrund der Ort, an dem ein aktives Programm ausgeführt wird, aber für den Benutzer nicht sichtbar ist. Beispielsweise könnten Sie ein Programm Musik abspielen lassen, das Programm minimieren und die Musik weiterhin hören, während Sie im Internet surfen. Hinweis.

Kann VPN Spyware stoppen?

Verwenden Sie ein VPN – Ein VPN kann zwar nicht verhindern, dass Spyware auf Ihr Gerät heruntergeladen wird, aber es kann Ihren Standort verschleiern und verhindern, dass Ihr Online-Verhalten nachverfolgt und überwacht wird. Die besten VPNs bieten auch Anti-Malware und Werbeblocker-Software wie CyberGhost.

Woher weiß ich, ob ich Spyware habe?

Achten Sie auf folgende Hinweise: Zunehmende Trägheit und langsame Reaktion. Unerwartete Werbebotschaften oder Popups (Spyware ist oft mit Adware verpackt). Neue Symbolleisten, Suchmaschinen und Internet-Homepages, an deren Installation Sie sich nicht erinnern können.

Ist ein Programm, das ohne Ihr Wissen im Hintergrund läuft, in der Lage, zu überwachen, was Sie gerade tun, und durch Keylogging zu tippen?

Ein Keylogger, manchmal auch als Keylogger oder Tastaturerfassung bezeichnet, ist eine Art von Überwachungstechnologie, die verwendet wird, um jeden Tastendruck auf einem bestimmten Computer zu überwachen und aufzuzeichnen.

Welche Malware wird verwendet, um ohne Ihr Wissen Informationen von Ihrem Computer zu stehlen?

Spyware sammelt Ihre persönlichen Daten und gibt sie ohne Ihr Wissen oder Ihre Zustimmung an interessierte Dritte weiter. Spyware ist auch dafür bekannt, Trojaner-Viren zu installieren. Adware zeigt Popup-Werbung an, wenn Sie online sind.

Welche Art von Malware kann sich ohne menschliche Interaktion verbreiten?

Ein Wurm ist eine Virusart, die sich ohne menschliches Zutun ausbreiten kann. Würmer verbreiten sich oft von Computer zu Computer und nehmen wertvollen Arbeitsspeicher und Netzwerkbandbreite in Anspruch, was dazu führen kann, dass ein Computer nicht mehr reagiert. Würmer können Angreifern auch den Fernzugriff auf Ihren Computer ermöglichen.

Wie nennt man ein bösartiges Programm, das sich als nützliches Programm tarnt *?

Trojanische Pferde Trojanische Pferdeprogramme sind Malware, die als legitime Software getarnt ist. Ein Trojanisches-Pferd-Programm versteckt sich auf Ihrem Computer, bis es aufgerufen wird.

Wie infiziert Spyware einen Computer?

Zu den häufigsten Arten, wie Ihr Gerät mit Spyware infiziert werden kann, gehören: Akzeptieren einer Eingabeaufforderung oder eines Popups, ohne sie vorher zu lesen. Herunterladen von Software von einer unzuverlässigen Quelle. Öffnen von E-Mail-Anhängen von unbekannten Absendern.

Welche Art von Programm läuft im Hintergrund, ohne es zu wissen?

Ein Daemon ist eine Art Hintergrundprozess, der darauf ausgelegt ist, kontinuierlich im Hintergrund zu laufen und darauf zu warten, dass Ereignisse eintreten oder Bedingungen erfüllt werden. DieseProzesse verwenden typischerweise minimale Systemressourcen und führen Aufgaben aus, die wenig bis gar keine Eingabe vom Benutzer erfordern.

Was ist eine Trojaner-Spyware?

Ein Trojaner oder Trojanisches Pferd ist eine Art von Malware, die ihren wahren Inhalt verbirgt, um einen Benutzer zu täuschen, dass es sich um eine harmlose Datei handelt.

Was ist Phishing und Spyware?

Eine Phishing-E-Mail wird gesendet, um den Benutzer zu täuschen. Die E-Mail enthält entweder einen Trojaner oder einen Link zum Herunterladen des Trojaners oder der Spyware. Der Trojaner/die Spyware überwacht und meldet die Benutzeraktivität und sendet Anmelde- oder andere vertrauliche Daten an den böswilligen Benutzer, sobald er einen Benutzerzugriff auf die Zielseite erkennt.

Was ist die häufigste Art von Spyware?

Adware: Dies ist der häufigste Typ. Dadurch erscheint ständig Popup-Werbung. Es ist nicht nur ärgerlich, sondern alle von Ihnen bereitgestellten Informationen können ohne Ihre Erlaubnis gespeichert und gesendet werden, wenn Sie auf eine dieser Websites zugreifen.

Was ist ein Virus für Computer?

Ein Computervirus ist eine Art bösartiger Software oder Malware, die sich zwischen Computern verbreitet und Schäden an Daten und Software verursacht.

Was ist ein Hintergrundprogramm?

Ein Programm, das im Hintergrund läuft, ohne dass Sie es wissen. Es hat die Fähigkeit zu überwachen, was Sie gerade tun und durch Tastenprotokollierung eingeben. A. Würmer B. Spyware C. Viren D. Fair Use 15. Ein bösartiges Programm, das entwickelt wurde, um mit allen Mitteln von einem Computer auf einen anderen übertragen zu werden. A.

Welche Programme laufen im Hintergrund des Computers?

Es gibt Programme und Dienstprogramme, die im Hintergrund jedes Computers ausgeführt werden. Einige dieser Programme sind notwendig, damit Ihr System funktioniert. Andere können Malware, Adware oder bösartige Programme sein, die entwickelt wurden, um Ihren Computer oder Ihre persönlichen Daten zu kapern.

Was sind versteckte HintergründeProgramme?

Bei anderen kann es sich um Malware, Adware oder bösartige Programme handeln, die darauf ausgelegt sind, Ihren Computer oder Ihre persönlichen Daten zu hijacken. Lassen Sie uns einige Möglichkeiten besprechen, auf diese versteckten Hintergrundprogramme zuzugreifen: Die meisten Leute haben zumindest von „Strg+Alt+Entf“ gehört.

Wie kann ich sehen, welche Prozesse im Hintergrund laufen?

Es gibt Websites, auf denen die meisten Prozesse erklärt werden, die im Hintergrund Ihres Computers ausgeführt werden. Die Computerverwaltung ist eine weitere Funktion des Windows-Betriebssystems, mit der Sie Dienste und Anwendungen anzeigen können, die im Hintergrund Ihres Computers ausgeführt werden.