Eines der häufigsten Symptome von Browser-Hijacking ist die Feststellung, dass Ihre Homepage zurückgesetzt wurde. Wenn Ihr Browser nach dem Start eine unbekannte Website anzeigt, insbesondere eine, die pornographisch ist oder gefälschte Sicherheitssoftware bewirbt, ist dies mit ziemlicher Sicherheit das Werk eines Entführers.

Kann der Chrome-Browser gehackt werden?

(NewsNation) – Wenn Sie Google Chrome als Internetbrowser verwenden, seien Sie vorsichtig: Ihre Daten könnten gefährdet sein. Google hat Milliarden von Chrome-Nutzern gewarnt, dass der Browser erfolgreich von Hackern angegriffen wurde.

Kann mein Browser gehackt werden?

In den meisten Fällen ist Browser-Hijacking ein grober – wenn auch äußerst ärgerlicher – Betrug, der darauf abzielt, Benutzer auf Websites oder Anzeigen umzuleiten, auf denen zusätzliche Klicks Einnahmen für die Hacker generieren. Je nach Art der Malware kann es jedoch gefährlich sein.

Kann mein Browser gehackt werden?

In den meisten Fällen ist Browser-Hijacking ein grober – wenn auch äußerst ärgerlicher – Betrug, der darauf abzielt, Benutzer auf Websites oder Anzeigen umzuleiten, auf denen zusätzliche Klicks Einnahmen für die Hacker generieren. Je nach Art der Malware kann es jedoch gefährlich sein.

Woran erkennen Sie, ob Chrome gehackt wurde?

Das offensichtlichste Anzeichen dafür, dass Ihr Browser missbraucht wurde, ist, dass Ihre Startseite anders ist als früher, oder dass Symbolleisten erschienen sind, die Sie nicht kennen. Möglicherweise sehen Sie auch neue Favoriten oder Lesezeichen direkt unter der Adressleiste oder wenn Sie die Lesezeichen manuell durchsuchen.

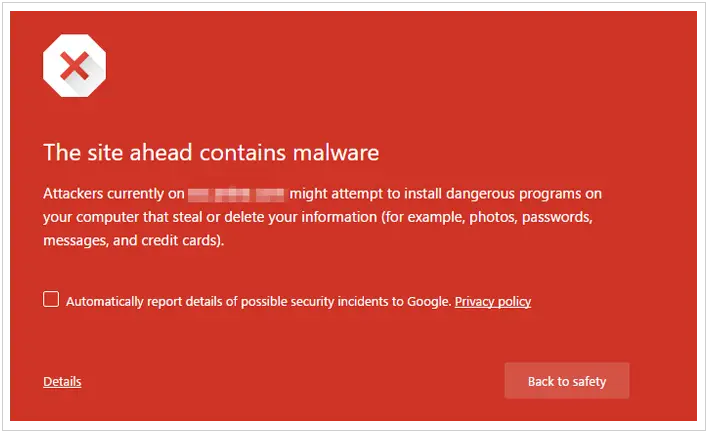

Wie sicher ist Google Chrome?

Google Chrome ist in jeder Hinsicht ein sicherer Browser mit Funktionen wie Google Safe Browsing, das Benutzer schützt, indem es eine unübersehbare Warnung anzeigt, wenn sie versuchen, zu gefährlichen Websites zu navigieren oder gefährliche Dateien herunterzuladen. Tatsächlich haben sowohl Chrome als auch FirefoxStrenge Sicherheitsvorkehrungen.

Was tun Sie als Erstes, wenn Sie gehackt werden?

Schritt 1: Ändern Sie Ihre Passwörter Dies ist wichtig, da Hacker nach einem beliebigen Einstiegspunkt in ein größeres Netzwerk suchen und sich möglicherweise durch ein schwaches Passwort Zugang verschaffen. Achten Sie bei Konten oder Geräten, die sensible Informationen enthalten, darauf, dass Ihr Passwort sicher, einzigartig und nicht leicht zu erraten ist.

Können Sie Ihr Telefon enthacken?

Wenn Sie kürzlich Apps auf Android per Sideload geladen haben, sind diese möglicherweise für den Hack verantwortlich. Um Ihr Telefon zu enthacken, löschen Sie daher alle kürzlich heruntergeladenen Apps von ihm.

Wer ist der Hacker Nr. 1 der Welt?

Kevin Mitnick ist die weltweite Autorität in den Bereichen Hacking, Social Engineering und Schulungen zum Sicherheitsbewusstsein. Tatsächlich trägt die weltweit meistgenutzte computerbasierte Sicherheitsbewusstseins-Schulungssuite für Endbenutzer seinen Namen. Kevins Keynote-Präsentationen sind ein Teil Zaubershow, ein Teil Bildung und alle Teile unterhaltsam.

Was passiert, wenn Sie gehackt werden?

Dies kann sehr ernst sein, Hacker können Ihre Identitätsdaten verwenden, um Bankkonten zu eröffnen, Kreditkarten zu erhalten, Produkte in Ihrem Namen zu bestellen, bestehende Konten zu übernehmen und Mobilfunkverträge abzuschließen. Hacker könnten sogar echte Dokumente wie Pässe und Führerscheine auf Ihren Namen erhalten, nachdem sie Ihr …

gestohlen haben

Wie werde ich einen Browser-Hijacker los?

Wie werde ich Browserentführer in Chrome los? Um Browserentführer in Chrome zu entfernen, entfernen Sie alle verdächtigen Google Chrome-Erweiterungen. Gehen Sie dann zu den Chrome-Einstellungen und setzen Sie Ihren Browser auf die Standardeinstellungen zurück.

Woran erkennen Sie, ob Chrome gehackt wurde?

Das offensichtlichste Anzeichen dafür, dass Ihr Browser missbraucht wurde, ist, dass Ihre Homepage anders ist als früher oder Symbolleisten, die Sie nicht kennenerschien. Möglicherweise sehen Sie auch neue Favoriten oder Lesezeichen direkt unter der Adressleiste oder wenn Sie die Lesezeichen manuell durchsuchen.

Kann mein Browser gehackt werden?

In den meisten Fällen ist Browser-Hijacking ein grober – wenn auch äußerst ärgerlicher – Betrug, der darauf abzielt, Benutzer auf Websites oder Anzeigen umzuleiten, auf denen zusätzliche Klicks Einnahmen für die Hacker generieren. Je nach Art der Malware kann es jedoch gefährlich sein.

Woher wissen Sie, ob sich Spyware auf Ihrem Computer befindet?

Der beste Weg, um nach Spyware zu suchen, besteht darin, den Computer mit einer Anti-Malware-Software zu scannen. Die Anti-Malware-Software durchsucht die Festplatte gründlich, um auf dem Computer lauernde Bedrohungen zu erkennen und zu entfernen.

Was ist der unsicherste Browser?

Laut einer Studie von Forschern des Trinity College sind Yandex und Edge die beiden Browser mit der schlechtesten Sicherheit. Die Studie ergab auch, dass Edge die Hardware-ID, die IP-Adresse und den Standort der Benutzer an Back-End-Server sendet, die im Laufe der Zeit Ihre Identität preisgeben können.

Welcher Browser ist sicherer, Safari oder Chrome?

Tatsächlich schlägt Safari Chrome auf dem Mac, weil es energieeffizienter ist, Ihre Privatsphäre besser schützt und nahtlos mit dem Apple-Ökosystem zusammenarbeitet.

Wird durch die Deinstallation von Chrome Malware entfernt?

Nachdem Sie Chrome deinstalliert und erneut installiert und sich bei Ihrem Google-Konto angemeldet haben, werden alle Einstellungen, Erweiterungen und möglicherweise Malware aus der Cloud-Sicherung wiederhergestellt. Wenn also das Zurücksetzen der Browsereinstellungen und das Entfernen von Erweiterungen nicht geholfen haben, wird die Malware auch durch die Neuinstallation von Chrome nicht entfernt.

Welchen Browser soll ich verwenden?

Google Chrome: Das Beste für Mac. Opera Mini: Das Beste fürs Handy. Vivaldi: Der schnellste Webbrowser. Tor: Der sicherste Webbrowser.

Welcher Browser ist sicher für Online-Banking?

Der Edge-Browser in Windows 10ist eine neue Sandbox-App, also viel besser für Bankgeschäfte als Internet Explorer. Ansonsten ist Chrome die sicherste Alternative, da es in Googles starker Sandbox läuft. Einige Sicherheitsunternehmen bieten auch Add-Ons an, z. B. Kaspersky Safe Money und Bitdefender Safepay.

Soll ich Chrome oder Google verwenden?

Diejenigen, die Informationen basierend auf Schlüsselwörtern oder Phrasen finden möchten, sollten einfach die Google-Suchleiste verwenden, aber diejenigen, die mehrere Tabs geöffnet haben oder nach einer bestimmten Website suchen, sollten sich für Google Chrome entscheiden.

Hält das Ändern des Passworts Hacker auf?

Ja, das Ändern Ihres Passworts verhindert, dass Hacker auf Ihr Konto zugreifen. Das Aktualisieren Ihres Kontokennworts beim ersten Anzeichen eines Angriffs begrenzt den Schaden. Das regelmäßige Ändern Ihres Passworts erhöht auch die Sicherheit. Gestohlene Zugangsdaten bei Datenschutzverletzungen sind oft alt.

Sollte ich meine E-Mail löschen, wenn sie gehackt wurde?

Wenn Sie mehrmals gehackt wurden und Ihr E-Mail-Anbieter die Menge an Spam, die Sie erhalten, nicht verringert, sollten Sie einen Neuanfang in Betracht ziehen, aber Ihre E-Mail-Adresse nicht löschen! Viele Experten warnen davor, E-Mail-Konten zu löschen, da die meisten E-Mail-Anbieter Ihre alte E-Mail-Adresse recyceln.