Exklusiver unbeaufsichtigter Zugriff Um zu erzwingen, dass auf den AnyDesk-Client nur mit dem Passwort für den unbeaufsichtigten Zugriff zugegriffen werden kann, kann „Eingehende Sitzungsanfragen nie anzeigen“ in Einstellungen > Sicherheit > Interaktiver Zugriff. Ja, die Verwendung von AnyDesk ist absolut sicher. Jede Verbindung wird mit asymmetrischem RSA 2048-Schlüsselaustausch verschlüsselt. Es verhindert unbefugten Zugriff über die hochsichere, von Banken bewährte TLS 1.2-Technologie.

Kann jeder mit AnyDesk auf meinen PC zugreifen?

Öffnen Sie zunächst AnyDesk. Die Nummer, die Sie links sehen, ist Ihre persönliche ID. Personen können diese Nummer verwenden, um auf Ihr Gerät zuzugreifen, und Sie benötigen diese Nummer von der Person, mit der Sie sich verbinden möchten.

Wie stoppe ich den Zugriff auf AnyDesk?

Wenn es an der Zeit ist, die Sitzung zu beenden, gibt es drei Möglichkeiten, die Verbindung zu beenden: Klicken Sie im Fenster des anderen Geräts auf die Schaltfläche „Trennen“. Schließen Sie die Registerkarte des Remote-Geräts. Schließen Sie die AnyDesk-App.

Welche Risiken bestehen bei der Verwendung von AnyDesk?

AnyDesk wird rechtmäßig von Millionen von IT-Fachleuten weltweit verwendet, um sich remote mit den Geräten ihrer Kunden zu verbinden, um bei technischen Problemen zu helfen. Betrüger können jedoch versuchen, AnyDesk (oder jede andere Fernzugriffssoftware) zu missbrauchen, um sich mit Ihrem Computer zu verbinden und Daten, Zugangscodes und sogar Geld zu stehlen.

Kann AnyDesk meinen Bildschirm sehen?

Mehr Privatsphäre. Wenn Sie remote am PC im Büro arbeiten, kann Ihre Aktivität für Ihre Kollegen weiterhin sichtbar sein. Durch Aktivieren des Datenschutzmodus wird der Bildschirm im Büro schwarz und alle Aktivitäten sind unsichtbar.

Verwendet AnyDesk eine Kamera?

Er verwendet einfach AnyDesk: Fast jeder Laptop hat eine eingebaute Webcam, und mit AnyDesk können Sie sie von überall aus einschalten und haben einen klaren Blick auf Ihr Zimmer. Dort finden Sie Ihre Kätzchen, die fest schlafen. Sicher sein zuVerwenden Sie ein sicheres Passwort und trennen Sie die Sitzung danach.

Wie stoppe ich eine Dateiübertragung auf AnyDesk?

Deaktivieren Sie die Dateiübertragung für das Profil, für das Sie sie deaktivieren möchten, unter Einstellungen > Sicherheit > Berechtigungen > Berechtigungsprofil. Die erste Option deaktiviert die Synchronisierung der Zwischenablage in beide Richtungen für Text und Dateien, während die zweite nur die Dateiübertragung über die Zwischenablage deaktiviert.

Kann jemand auf meinen Computer zugreifen, wenn mein TeamViewer ausgeschaltet ist?

Im Allgemeinen ist der Zugriff auf Ihren Computer nur möglich, wenn Sie Ihre TeamViewer-ID und das zugehörige Passwort mit einer anderen Person teilen. Ohne die ID und das Passwort zu kennen, ist es anderen nicht möglich, auf Ihren Computer zuzugreifen.

Kann mein Chef meinen Remote-Desktop sehen?

Kann mein Arbeitgeber mich zu Hause über Citrix-, Terminal- und Remotedesktopsitzungen sehen? A: NEIN, Ihr Arbeitgeber kann Sie zu Hause nicht über die Citrix/Terminalserver- oder Remotedesktopsitzungen sehen. So wie diese Technik funktioniert, ist das generell nicht möglich.

Kann jemand ohne mein Wissen auf meinen Computer zugreifen?

“Kann jemand aus der Ferne auf meinen Computer zugreifen, ohne dass ich es weiß?” Die Antwort ist ja!”. Dies kann passieren, wenn Sie auf Ihrem Gerät mit dem Internet verbunden sind.

Wie stelle ich den Datenschutzmodus in AnyDesk ein?

Zunächst muss der Remote-Client dem verbindenden Benutzer die Möglichkeit geben, den Datenschutzmodus zu aktivieren. Siehe Berechtigungen. Sobald der Remote-Client dem verbindenden Client die richtigen Berechtigungen erteilt hat, kann der verbindende Client den Datenschutzmodus innerhalb der Sitzung über “Berechtigungen” in der AnyDesk-Symbolleiste aktivieren.

Kann jemand meine Laptop-Kamera aus der Ferne einschalten?

Es gibt einen guten Grund, warum so viele Leute ihre Computer-Webcams mit Klebeband versehen oder eine spezielle Webcam-Abdeckung verwenden, um sie auszuschalten: Webcams können gehackt werden, was bedeutetHacker können sie einschalten und Sie aufzeichnen, wann immer sie wollen, normalerweise mit einem „RAT“ oder einem heimlich hochgeladenen Fernverwaltungstool.

Woher weiß ich, ob AnyDesk getrennt ist?

Überprüfen Sie die Ecke der Taskleiste neben der Uhr, ob das AnyDesk-Symbol angezeigt wird. Wenn ja, dann klicken Sie darauf und beenden Sie die Verbindung. Wenn Sie AnyDesk installiert haben, deinstallieren Sie es. Wenn du es nur einmal laufen lassen hast, dann bist du sicher.

Kann ich mit AnyDesk ein Telefon steuern?

Mobile Fernsteuerung Mit AnyDesk können Sie nicht nur auf Geräte mit unterschiedlichen Betriebssystemen zugreifen, sondern diese auch fernsteuern, als ob Sie direkt davor stünden – sogar mit Android-Geräten.

Wie zeige ich AnyDesk-Protokolle an?

Die Datei

Local Incoming Connection Log txt” befindet sich im selben Ordner wie die Konfigurationsdateien für den AnyDesk-Client. Weitere Informationen finden Sie unter AnyDesk-ID und Alias.

Ist TeamViewer besser als AnyDesk?

Für Teams, die die Wahl haben möchten, ob sie ihre Fernzugriffslösung vor Ort oder in der Cloud ausführen möchten, ist AnyDesk vielleicht die beste Option. Und für Teams, die die Kompatibilität mit allen Geräten sicherstellen möchten, ist TeamViewer möglicherweise die bessere Wahl, allein schon wegen seiner Auswahl an kompatiblen Herstellern.

Wie finde ich meine AnyDesk-Adresse?

Nachdem der Client lizenziert wurde, finden Sie das Adressbuch über das Hamburger-Menü in der oberen linken Ecke der AnyDesk-Anwendung. Wie bei den anderen unterstützten Plattformen können Sie Adressbücher und Adressbucheinträge hinzufügen.

Kann jemand aus der Ferne auf meinen Computer zugreifen, wenn er ausgeschaltet ist?

Ohne geeignete installierte Sicherheitssoftware, wie z. B. Anti-Malware-Tools wie Auslogics Anti-Malware, ist es Hackern möglich, aus der Ferne auf den Computer zuzugreifen, selbst wenn dies der Fall istist ausgeschaltet.

Kann jemand ohne Internet auf meinen Computer zugreifen?

Kann ein Offline-Computer gehackt werden? Technisch gesehen ist die Antwort – Stand jetzt – nein. Wenn Sie Ihren Computer nie verbinden, sind Sie zu 100 Prozent sicher vor Hackern im Internet. Es gibt keine Möglichkeit, dass jemand Informationen ohne physischen Zugang hacken und abrufen, ändern oder überwachen kann.

Kann mein Arbeitgeber sehen, was ich auf meinem privaten Telefon mache?

Die kurze Antwort lautet ja, Ihr Arbeitgeber kann Sie über fast jedes Gerät überwachen, das er Ihnen zur Verfügung stellt (Laptop, Telefon usw.).

Kann mein Arbeitgeber meinen Bildschirm sehen?

Wenn Sie die Geräte Ihres Arbeitgebers verwenden, während Sie sich im Netzwerk Ihres Arbeitgebers befinden, hat Ihr Arbeitgeber im Allgemeinen das Recht, alles zu überwachen, was Sie tun, unabhängig davon, ob Sie remote oder am Arbeitsplatz arbeiten. Da Ihr Arbeitgeber die Kommunikationstechnologie bereitstellt, hat er das Recht, Ihre Aktivitäten zu verfolgen.

Kann mein Unternehmen meine Laptop-Aktivität verfolgen?

Jedes Unternehmen hat rechtlich das Recht, auf die Büro-Laptops und -Smartphones der Mitarbeiter zuzugreifen. Was kann mein Unternehmen verfolgen? Es versteht sich von selbst, dass Ihre offiziellen E-Mail- und Webbrowser-Aktivitäten verfolgt werden, sagt Nitin Chandrachoodan, außerordentlicher Professor am Indian Institute of Technology, Madras.

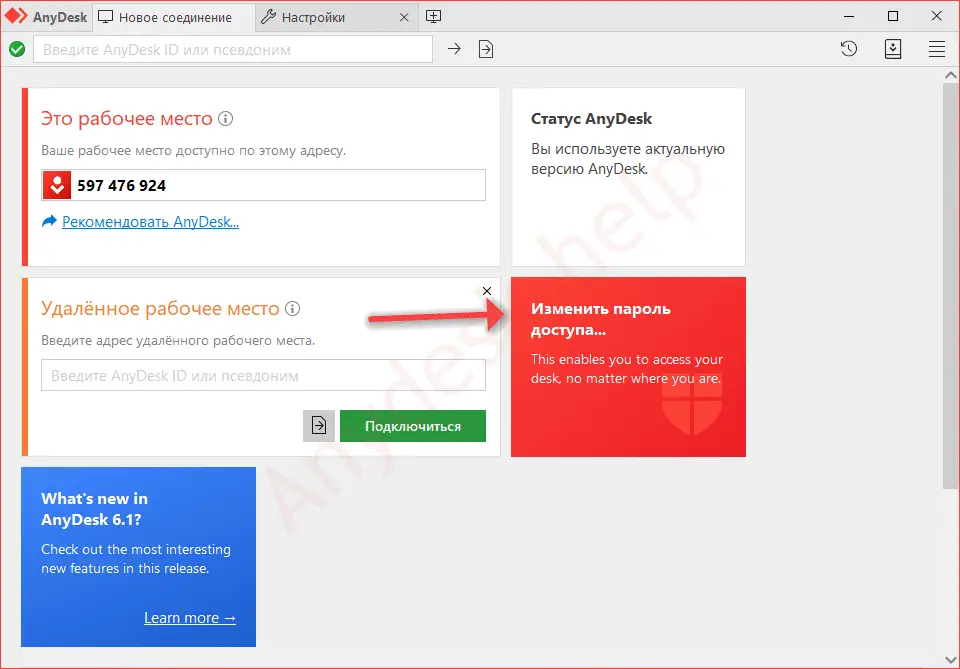

Wie richte ich den unbeaufsichtigten Zugriff mit AnyDesk ein?

So richten Sie den unbeaufsichtigten Zugriff mit AnyDesk ein 1 Installieren Sie AnyDesk auf dem Remote-Gerät Sie können die neueste Version von AnyDesk von unserer Website herunterladen. Klicken Sie einfach auf die Schaltfläche „Herunterladen“. … 2 Konfigurieren Sie AnyDesk auf dem Remote-Gerät Als Nächstes möchten Sie einen Computernamen und ein Kennwort für den Remote-Computer festlegen. … 3 Stellen Sie eine Verbindung zum Remote-Gerät her

Wie verwende ich AnyDesk, um von zu Hause aus zu arbeiten?

Alles, was Sie tun müssen, ist ein Passwort auf der Registerkarte „Sicherheit“ Ihres Arbeitscomputers festzulegenAnyDesk-Einstellungen und Sie können von zu Hause aus arbeiten. 1. Installieren Sie AnyDesk auf dem Remote-Gerät Sie können die neueste Version von AnyDesk von unserer Website herunterladen.

Wie teile ich eine Präsentation in AnyDesk?

Um eine Präsentation zu teilen, können alle Berechtigungen deaktiviert werden und Benutzer, die auf Ihr Gerät zugreifen, können weder die Maus noch die Tastatur verwenden. Die Zugriffsberechtigungen von AnyDesk sind an jeden Anwendungsfall anpassbar – egal, ob Sie nur Ihren Bildschirm freigeben oder komplexe Verwaltungsaufgaben erledigen möchten. Passen Sie die Berechtigungen an Ihre persönlichen Bedürfnisse an.

Was ist das AnyDesk-Token und wie wird es verwendet?

Dieses Token ist wie ein spezieller Schlüssel, der nur von einem einzelnen AnyDesk-Client verwendet werden kann. Das bedeutet, dass es keine Möglichkeit gibt, das Passwort im Klartext abzurufen, selbst wenn jemand vollen Zugriff auf Ihren Computer hat. AnyDesk verfügt über eine Vielzahl von Sicherheitsfunktionen, die sicherstellen, dass Ihre Fernzugriffsverbindungen immer verschlüsselt und sicher sind.