Ihr Computer kann verwendet werden, um andere Computer anzugreifen. Manchmal übernehmen Hacker einen Computer, manchmal Tausende von ihnen, um einen Angriff auf eine Website zu starten, auf die sie es abgesehen haben.

Was passiert, wenn ein Hacker Fernzugriff auf meinen Computer erhält?

Hacker verwenden RDP, um Zugriff auf den Hostcomputer oder das Netzwerk zu erhalten, und installieren dann Ransomware auf dem System. Nach der Installation verlieren normale Benutzer den Zugriff auf ihre Geräte, Daten und das größere Netzwerk, bis die Zahlung erfolgt ist.

Können Hacker Ihren Computerbildschirm sehen?

Forscher von DEF CON sagen, dass Computermonitore gehackt werden können, um Sie aktiv auszuspähen, heimlich Daten zu stehlen und sogar zu manipulieren, was Sie auf dem Bildschirm sehen. Die Liste der Möglichkeiten, wie wir ausspioniert werden können, scheint nahezu endlos, aber Sie können dieser Liste eine weitere hinzufügen: aktives Bildschirmschnüffeln über Ihren anfälligen Monitor.

Kann jemand ohne mein Wissen per Fernzugriff auf meinen Computer zugreifen?

Es gibt zwei Möglichkeiten, wie jemand ohne Ihre Zustimmung auf Ihren Computer zugreifen kann. Entweder ein Familienmitglied oder ein Arbeitskollege meldet sich physisch bei Ihrem Computer oder Telefon an, wenn Sie nicht in der Nähe sind, oder jemand greift remote auf Ihren Computer zu.

Hält das Herunterfahren des Computers Hacker auf?

„Wenn Hacker eine Verbindung hergestellt, aber noch keine Software installiert haben, ja, dann werden sie durch das Herunterfahren Ihres Computers abgeschnitten“, sagt Darren. „Wenn es einem Hacker jedoch bereits gelungen ist, eine Fernzugriffssoftware zu installieren, reicht ein einfaches Herunterfahren nicht aus. ‘

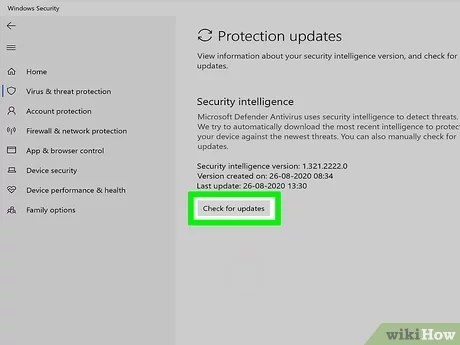

Wie kann ich feststellen, ob jemand mit meinem Computer verbunden ist?

Gehen Sie zur Systemsteuerung und klicken Sie auf „System und Sicherheit“ und „Verwaltung“. Klicken Sie dann auf „Ereignisanzeige“. Auf der linken Seite erscheint eine Option “Sicherheit”, klicken Sie darauf und warten Sie, bis ein Fenster mit allen Anmeldeereignissen angezeigt wird.

Können Hacker Sie hören?

Wir habendavor gewarnt wurde, dass Hacker die Kontrolle über Kameras auf Ihrem Computerbildschirm übernehmen, ist dies immer noch ein Problem, aber Hacker hören Ihnen auch über Ihre intelligenten Geräte zu. Das Gerät selbst zeichnet Ihr Gespräch möglicherweise nicht auf, aber ein Hacker könnte dies tun.

Können Hacker durch Ihre Kamera sehen?

Spionieren Hacker Menschen wirklich über ihre Telefonkameras und Webcams aus? Die kurze Antwort: Ja. Webcams und Telefonkameras können gehackt werden, wodurch Angreifer die vollständige Kontrolle über ihre Funktionsweise erhalten. Infolgedessen können Hacker die Kamera eines Geräts verwenden, um sowohl Personen auszuspionieren als auch nach persönlichen Informationen zu suchen.

Spioniert jemand meinen Computer aus?

Um den Aktivitätsmonitor zu öffnen, drücken Sie Befehlstaste + Leertaste, um die Spotlight-Suche zu öffnen. Geben Sie dann Activity Monitor ein und drücken Sie die Eingabetaste. Überprüfen Sie die Liste auf alles, was Sie nicht erkennen. Um ein Programm oder einen Prozess zu schließen, doppelklicken Sie und drücken Sie dann Beenden.

Kann WLAN aus der Ferne gehackt werden?

Sie werden vielleicht überrascht sein, wie einfach es heutzutage ist, sich in Ihr WLAN-Heimnetzwerk zu hacken. Für sehr wenig Geld kann ein Hacker einen Cloud-Computer mieten und meistens das Passwort Ihres Netzwerks innerhalb von Minuten durch Brute-Force erraten oder den leistungsstarken Computer verwenden, um viele Kombinationen Ihres Passworts auszuprobieren.

Öffnen Sie den Task-Manager, indem Sie mit der rechten Maustaste auf die Taskleiste klicken und Task-Manager auswählen. Wenn es einen verdächtigen Prozess gibt, ist das die Überwachungs-App. Frage: Kann mein Unternehmen sehen, was ich auf meinem Computer mache? Antwort: Ihr Unternehmen kann Ihre Geräteaktivitäten sehen und verfolgen, wenn es Ihnen diesen Computer zur Verfügung stellt.

Was tun Sie als Erstes, wenn Sie gehackt werden?

Schritt 1: Ändern Sie Ihre Passwörter Dies ist wichtig, da Hacker nach jedem Einstiegspunkt in ein größeres Netzwerk suchen und sich möglicherweise durch ein schwaches Passwort Zugang verschaffen. Auf Konten oder Geräten, dievertrauliche Informationen enthalten, stellen Sie sicher, dass Ihr Passwort sicher, einzigartig und nicht leicht zu erraten ist.

Können Hacker Sie durch Ihre Telefonkamera sehen?

Darüber hinaus sind beliebte App-Entwickler nicht immun gegen Anschuldigungen, Sie durch die Kamera Ihres Telefons zu beobachten. Im Allgemeinen müsste ein Stalker jedoch Spyware auf Ihrem Gerät installieren, um es zu kompromittieren. Hacker können physisch über Apps, Mediendateien und sogar Emojis auf Ihr Telefon zugreifen.

Warum verdecken Menschen ihre Computerkamera?

Cyberkriminelle können auf diese Kameras zugreifen und aufgrund ihrer Position – mit Blick auf Ihr Wohnzimmer, Ihre Küche oder Ihr Büro – Ihre Privatsphäre und vertrauliche Gespräche preisgeben. Aus diesem Grund ist es eine gute Idee, Ihre Webcam abzudecken oder andere Maßnahmen zu ergreifen, um Ihre Internetsicherheit zu verbessern.

Kann jemand Sie durch Ihre Telefonkamera sehen?

Ja, Sie können über die Kamera Ihres Smartphones ausspioniert werden. Es gibt mehrere Anwendungen, die online zu finden sind und dabei helfen, jemanden über seine Handykamera auszuspionieren.

Woher kennen Hacker mein Passwort?

Ein weiterer beliebter Weg, um an Ihre Passwörter zu kommen, ist Malware. Phishing-E-Mails sind ein Hauptvektor für diese Art von Angriffen, obwohl Sie Opfer werden könnten, indem Sie online auf eine bösartige Werbung klicken (Malvertising) oder sogar eine kompromittierte Website besuchen (Drive-by-Download).

Was kann ein Hacker auf Ihrem Telefon sehen?

Hacker können Keylogger und andere Tracking-Software verwenden, um die Tastenanschläge Ihres Telefons zu erfassen und aufzuzeichnen, was Sie eingeben, wie z. B. Sucheingaben, Anmeldeinformationen, Passwörter, Kreditkartendetails und andere vertrauliche Informationen.

Kann ein Hacker mein Telefon kontrollieren?

Erfahrene Hacker können ein gehacktes Smartphone übernehmen und alles tun, von Telefonanrufen im Ausland,Senden von Textnachrichten und Verwenden des Browsers Ihres Telefons zum Einkaufen im Internet. Da sie nicht Ihre Smartphone-Rechnung bezahlen, kümmern sie sich nicht darum, Ihre Datenlimits zu überschreiten.

Kann jemand Sie über WLAN ausspionieren?

Indem einfach vorhandene Wi-Fi-Signale abgehört werden, kann jemand durch die Wand sehen und erkennen, ob es Aktivitäten gibt oder wo sich ein Mensch befindet, auch ohne den Standort der Geräte zu kennen. Sie können im Wesentlichen eine Überwachung vieler Standorte durchführen. Das ist sehr gefährlich.“

Welche Software verhindert Hacker?

Firewalls. Eine Firewall ist ein Softwareprogramm oder eine Hardwarekomponente, die Hacker daran hindert, in Ihren Computer einzudringen und ihn zu verwenden. Hacker durchsuchen das Internet so, wie einige Telemarketer automatisch zufällige Telefonnummern wählen.

Was sind Fernzugriffsangriffe?

Was bedeutet Fernangriff? Ein Remote-Angriff ist eine böswillige Aktion, die auf einen Computer oder ein Netzwerk von Computern abzielt. Der Remote-Angriff wirkt sich nicht auf den Computer aus, den der Angreifer verwendet. Stattdessen findet der Angreifer Schwachstellen in der Sicherheitssoftware eines Computers oder Netzwerks, um auf die Maschine oder das System zuzugreifen.

Muss ich mir Sorgen machen, wenn jemand meine IP-Adresse hat?

Nein, Sie sollten sich keine Sorgen machen, wenn jemand Ihre IP-Adresse hat. Wenn jemand Ihre IP-Adresse hat, könnte er Ihnen Spam senden oder Ihren Zugang zu bestimmten Diensten einschränken. In extremen Fällen kann sich ein Hacker als Sie ausgeben. Um das Problem zu beheben, müssen Sie jedoch lediglich Ihre IP-Adresse ändern.