Kann jemand Ihre E-Mail nur mit Ihrer E-Mail-Adresse hacken? Wenn ein Hacker Ihre E-Mail-Adresse kennt, kann er eine Vielzahl von E-Mail-Hacking-Techniken verwenden, um sie zu knacken. Sie können Ihnen Phishing-E-Mails senden oder versuchen, Ihr Passwort zu knacken.

Ist es sicher, jemandem Ihre E-Mail-Adresse zu geben?

Die Verwendung einer E-Mail-Adresse macht es wirklich einfach, da die Dinge einheitlich und einfach bleiben. Aber was für Sie bequem ist, ist für Betrüger genauso bequem. Hacker und Identitätsdiebe können auch schneller in Ihre Konten eindringen, wenn Sie eine E-Mail-Adresse als Benutzer-ID verwenden, und das ist das erste, was sie versuchen.

Kann jemand mein E-Mail-Konto ohne mein Passwort hacken?

Ein Angreifer könnte Ihre E-Mail ohne Ihr Passwort lesen, wenn Sie unsichere Sicherheitsfragen haben. Aber er könnte auch eine Hintertür haben (aufgrund einer Sicherheitslücke oder eines Schurkenmitarbeiters oder was auch immer). Oder er hätte das Passwort brutal erzwingen können. Oder Sie haben sich vielleicht bei einer Site angemeldet, die wie Yahoo aussah, es aber nicht war.

Kann jemand mein Bankkonto mit meiner E-Mail-Adresse hacken?

Ihre Online-Bankkonten können auch ein Hauptziel für Hacker sein, insbesondere wenn Sie Ihre E-Mail-Adresse auch als Login für diese verwenden. Und natürlich ist Ihr Geld ernsthaft gefährdet, sobald ein Hacker Zugriff darauf hat. „Dies ist eines der größten Risiken, denen Sie bei einem E-Mail-Hack ausgesetzt sind“, sagt Glassberg.

Was passiert, wenn ein Betrüger Ihre E-Mail-Adresse hat?

Was machen Betrüger mit Ihrer E-Mail-Adresse? Sobald ein Betrüger Ihre E-Mail-Adresse erhält, nutzt er sie, um sich selbst auf jede erdenkliche Weise zu bereichern. Viele senden Ihnen Spam-E-Mails in der Hoffnung, private Informationen wie Kreditkartennummern zu sammeln.

Kann jemand mein Telefon mit meiner E-Mail-Adresse hacken?

Der Zugriff auf eine primäre E-Mail-Adresse kann zu einem Dominoeffekt-Hacking aller führendie Konten, mit denen E-Mails verknüpft sind – von Ihrem Facebook-Konto bis zu Ihrem Mobilfunkanbieter-Konto, was den Weg für einen Identitätsdiebstahl ebnet, der Ihre Kreditwürdigkeit ernsthaft gefährden würde. „Das ist ein großes Risiko.

Kann ich überprüfen, ob meine E-Mail gehackt wurde?

Behalten Sie Ihre E-Mail-Adresse im Auge Geben Sie Ihre E-Mail-Adresse ein und HaveIBeenPwned wird prüfen, ob sie bei einer Datenpanne kompromittiert wurde. Wenn dies der Fall ist, sehen Sie eine Liste der Websites, die Ihre Daten preisgegeben haben, und was genau durchgesickert ist.

Wie viele Informationen kann jemand von Ihrer E-Mail-Adresse erhalten?

Jeder, der Zugriff auf Ihre E-Mail-Adresse hat, kann also viel über die von Ihnen verwendeten Websites (einschließlich Ihrer Finanzkonten) erzählen. Es kann ihnen Informationen liefern, die sie benötigen, um Geld zu stehlen oder andere persönliche Informationen aufzudecken, die dann im Internet verkauft werden können.

Wie gelangen Hacker in Ihr E-Mail-Konto?

Phishing Am häufigsten werden E-Mails durch Phishing-Schemata gehackt. Phishing ist die am weitesten verbreitete Technik, weil sie einfach und erschwinglich ist und das schwächste Glied in jedem Sicherheitssystem angreift – Menschen.

Wie halte ich meine E-Mail privat?

Klicken Sie auf Datei > Optionen > Post. Wählen Sie unter „Nachrichten senden“ in der Liste „Standard-Empfindlichkeitsstufe“ die Option „Normal“, „Persönlich“, „Privat“ oder „Vertraulich“ aus.

Was passiert, wenn ein Betrüger Ihre E-Mail-Adresse hat?

Was machen Betrüger mit Ihrer E-Mail-Adresse? Sobald ein Betrüger Ihre E-Mail-Adresse erhält, nutzt er sie, um sich selbst auf jede erdenkliche Weise zu bereichern. Viele senden Ihnen Spam-E-Mails in der Hoffnung, private Informationen wie Kreditkartennummern zu sammeln.

Kann ein Betrüger Informationen von Ihrer E-Mail-Adresse erhalten?

Betrüger können auch Phishing-E-Mails verwenden, um auf Ihr E-Mail-Konto zuzugreifen. „Wenn ein Hacker Ihre E-Mail-Adresse kennt, hat er die Hälfte von Ihnenvertrauliche Informationen. Jetzt brauchen sie nur noch das Passwort“, warnt Greg Kelley von Vestige Digital Investigations, einem Unternehmen für digitale Forensik.

Kann ich überprüfen, ob meine E-Mail gehackt wurde?

Behalten Sie Ihre E-Mail-Adresse im Auge Geben Sie Ihre E-Mail-Adresse ein und HaveIBeenPwned wird prüfen, ob sie bei einer Datenpanne kompromittiert wurde. Wenn dies der Fall ist, sehen Sie eine Liste der Websites, die Ihre Daten preisgegeben haben, und was genau durchgesickert ist.

Kann jemand Ihr Telefon mit Ihrer E-Mail-Adresse hacken?

Der Zugriff auf eine primäre E-Mail kann zu einem Dominoeffekt-Hacking aller Konten führen, mit denen die E-Mail verknüpft ist – von Ihrem Facebook-Konto bis zu Ihrem Mobilfunkanbieter-Konto, was den Weg für einen Identitätsdiebstahl ebnet, der Ihre ernsthaft gefährden würde Anerkennung. „Das ist ein großes Risiko.

Welche Informationen können von einer E-Mail-Adresse abgerufen werden?

Ihre E-Mail-Adresse enthält oft Ihren Namen; Ihr Name und eine Nummer, die Ihnen oder anderen, die Sie kennen, etwas bedeutet; oder Ihr Name in Kombination mit dem Namen des Unternehmens, in dem Sie arbeiten. Auch wenn es nicht Ihren Namen enthält, kann es Ihr Geburtsjahr, das College, das Sie besucht haben, oder Ihre Lieblingsband enthalten.

Was tun Sie als Erstes, wenn Sie gehackt werden?

Schritt 1: Ändern Sie Ihre Passwörter Dies ist wichtig, da Hacker nach einem beliebigen Einstiegspunkt in ein größeres Netzwerk suchen und sich möglicherweise durch ein schwaches Passwort Zugang verschaffen. Achten Sie bei Konten oder Geräten, die sensible Informationen enthalten, darauf, dass Ihr Passwort sicher, einzigartig und nicht leicht zu erraten ist.

Hält das Ändern des Passworts Hacker auf?

Ja, das Ändern Ihres Passworts verhindert, dass Hacker auf Ihr Konto zugreifen. Das Aktualisieren Ihres Kontokennworts beim ersten Anzeichen eines Angriffs begrenzt den Schaden. Das regelmäßige Ändern Ihres Passworts erhöht auch die Sicherheit. Gestohlene Ausweisein Datenschutzverletzungen sind oft alt.

Welche Informationen benötigt ein Betrüger?

Betrüger können Ihre Identität stehlen, indem sie Ihre persönlichen Finanzinformationen online, an der Tür oder per Telefon abrufen. Was sie wollen, sind Kontonummern, Passwörter, Sozialversicherungsnummern und andere vertrauliche Informationen, die sie verwenden können, um Ihr Girokonto zu plündern oder Rechnungen auf Ihren Kreditkarten zu begleichen.

Was wähle ich, um zu sehen, ob mein Telefon gehackt wurde?

Verwenden Sie den Code *#21#, um zu sehen, ob Hacker Ihr Telefon mit böswilliger Absicht verfolgen. Sie können diesen Code auch verwenden, um zu überprüfen, ob Ihre Anrufe, Nachrichten oder andere Daten umgeleitet werden. Es zeigt auch den Status Ihrer umgeleiteten Informationen und die Nummer, an die die Informationen weitergeleitet werden.prieš 6 dienas

Was kann ein Hacker auf Ihrem Telefon sehen?

Hacker können Keylogger und andere Tracking-Software verwenden, um die Tastenanschläge Ihres Telefons zu erfassen und aufzuzeichnen, was Sie eingeben, wie z. B. Sucheingaben, Anmeldeinformationen, Passwörter, Kreditkartendetails und andere vertrauliche Informationen.

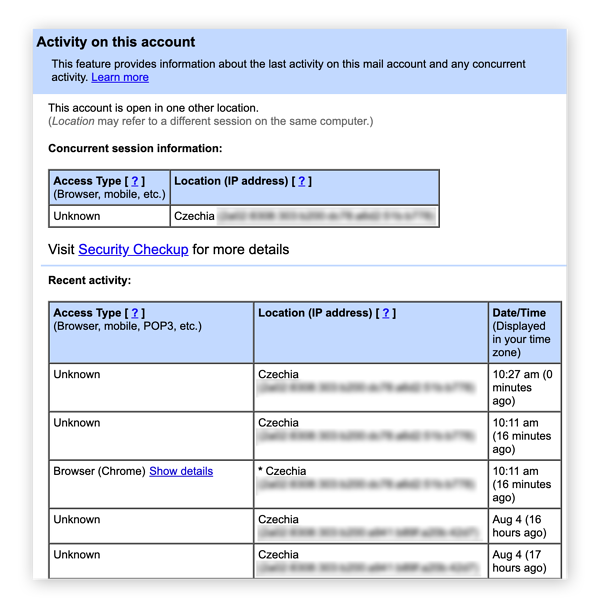

Wie kann ich feststellen, ob jemand Zugriff auf meine Outlook-E-Mails hat?

Wenn Sie eine E-Mail über ungewöhnliche Aktivitäten auf Ihrem Microsoft-Konto erhalten oder befürchten, dass jemand anderes Ihr Konto verwendet haben könnte, gehen Sie zur Seite Letzte Aktivität. Sie sehen, wann Ihr Microsoft-Konto in den letzten 30 Tagen angemeldet war, zusammen mit allen geräte- oder anwendungsspezifischen Informationen.

Ist es sicher, Ihre Adresse anzugeben?

Mit einem Namen und einer Adresse kann ein Dieb Ihre Adresse über den U.S. Postal Service ändern und Post an die Adresse seiner Wahl umleiten, sagt Velasquez. Durch den Zugriff auf Ihre Finanzpost kann der Dieb Kontoauszüge und Kreditkartenangebote oder Rechnungen abfangen und dann neue Schecks und Kreditkarten bestellen.