Antwort: A: Antwort: A: Sie können nicht auf Ihr Telefon zugreifen, aber wenn sie die Anmeldeinformationen für Ihr iCloud-Konto haben, können sie auf alles zugreifen, was in iCloud gespeichert oder mit iCloud synchronisiert ist, einschließlich iMessages, Fotos usw. Ändern Sie Ihr Passwort und richten Sie es ein 2-Faktor-Authentifizierung, wenn Sie vermuten, dass jemand Ihre Zugangsdaten hat.

Kann sich jemand ohne mein Wissen mit meinem iPhone verbinden?

Wenn Ihr iPhone alles auf Ihrem iCloud-Konto sichert, kann jemand Ihre Aktivitäten ausspionieren, indem er von jedem Webbrowser aus auf Ihr iCloud-Konto zugreift. Sie benötigen dazu Ihren Apple-ID-Benutzernamen und Ihr Passwort. Wenn Sie also wissen, dass ein Dritter über diese Informationen verfügt, sollten Sie einige Schritte unternehmen.

Wie überprüfen Sie, ob mein iPhone mit einem anderen Gerät verbunden ist?

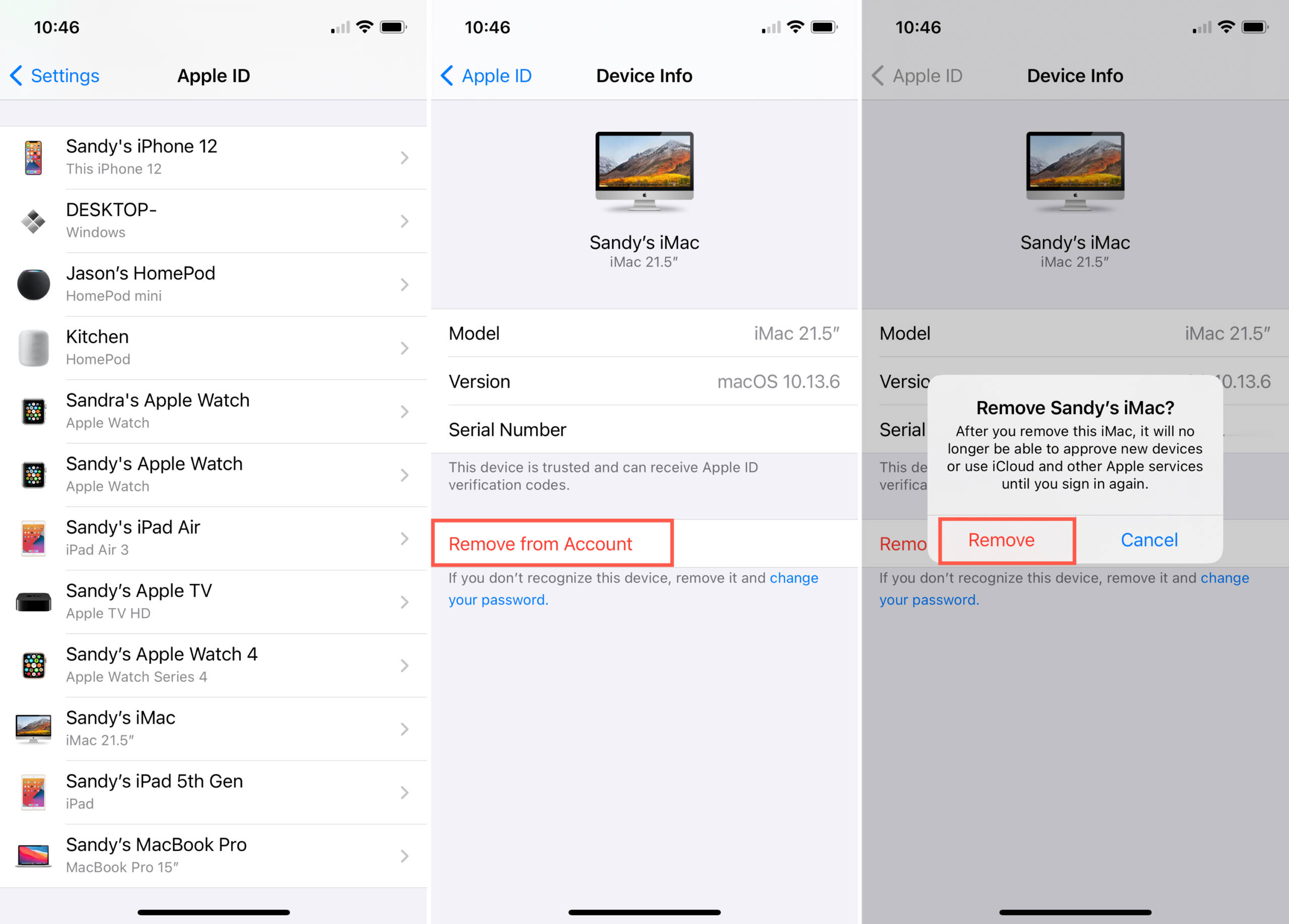

Melden Sie sich auf der Apple ID-Website (https://appleid.apple.com) an und überprüfen Sie alle persönlichen und Sicherheitsinformationen in Ihrem Konto, um festzustellen, ob es Informationen gibt, die jemand anderes hinzugefügt hat. Wenn Sie die Zwei-Faktor-Authentifizierung aktiviert haben, überprüfen Sie vertrauenswürdige Geräte auf Geräte, die Sie nicht erkennen.

Kann jemand Ihr iPhone aus der Ferne überwachen?

Ja, ein Partner, Elternteil oder sogar Arbeitgeber kann mithilfe von Spionagesoftware in Echtzeit auf Ihr iPhone zugreifen. Spyware kann Ihren GPS-Standort verfolgen, Ihre Tastatureingaben wie Kreditkartennummern und Passwörter aufzeichnen und Ihre Anrufe, SMS, App-Nutzung, E-Mails, Sprache und andere persönliche Daten überwachen.

Kann ich ein iPhone von einem anderen iPhone aus steuern?

Gerät auswählen. Wählen Sie Anderes Gerät verwenden. Wählen Sie das Gerät aus, das Sie steuern möchten, und wählen Sie dann Verbinden aus. Jetzt können Sie den mit Ihrem iPhone, iPad oder iPod touch verbundenen Schalter verwenden, um das andere Gerät zu steuern.

Wie überprüfen Sie, ob mein iPhone mit einem anderen Gerät verbunden ist?

Melden Sie sich bei der Apple-ID anWebsite (https://appleid.apple.com) und überprüfen Sie alle persönlichen und Sicherheitsinformationen in Ihrem Konto, um festzustellen, ob es Informationen gibt, die jemand anderes hinzugefügt hat. Wenn Sie die Zwei-Faktor-Authentifizierung aktiviert haben, überprüfen Sie vertrauenswürdige Geräte auf Geräte, die Sie nicht erkennen.

Kann sich jemand bei Ihrer iCloud anmelden und Ihre Nachrichten sehen?

Antwort: A: Ja. Wenn sie sich bei Ihrer iCloud anmelden können, haben sie genau denselben Zugriff wie Sie. iCloud hat keine Möglichkeit zu wissen, wer die AppleID verwendet und sich anmeldet.

Woher weiß ich, ob sich meine iCloud auf einem anderen Gerät befindet?

Ihre Geräte anzeigen Gehen Sie auf iCloud.com zu den Kontoeinstellungen. Wählen Sie im Abschnitt Meine Geräte ein Gerät aus der Liste aus. Hinweis: Wenn eines Ihrer Geräte nicht aufgeführt ist, vergewissern Sie sich, dass Sie auf dem Gerät mit Ihrer Apple-ID angemeldet sind.

Wie können Sie feststellen, ob Ihr Telefon von jemand anderem überwacht wird?

Das Blinken eines blauen oder roten Bildschirms, automatisierte Einstellungen, ein nicht reagierendes Gerät usw. könnten einige Anzeichen sein, die Sie im Auge behalten sollten. Hintergrundgeräusche beim Telefonieren – Einige der Spionage-Apps können die auf dem Telefon getätigten Anrufe aufzeichnen. Um sicherzugehen, hören Sie beim Telefonieren gut zu.

Wie finde ich heraus, wer mein iPhone überwacht?

Es gibt absolut keine Möglichkeit herauszufinden, ob jemand Sie mit „Mein iPhone suchen“ verfolgt. Jemand kann Sie NUR verfolgen, wenn er Ihre Apple-ID und Ihr Passwort kennt. Wenn Sie also vermuten, dass jemand verfolgt, ändern Sie einfach Ihr Passwort, und er kann es nicht.

Kann bei einem iPhone aus der Ferne ein Jailbreak durchgeführt werden?

Ist es möglich, ein iPhone aus der Ferne zu hacken? Es mag Sie überraschen, aber ja, es ist möglich, ein iOS-Gerät aus der Ferne zu hacken.

Kann das iPhone ein Spiegel sein?

Antwort: A: Während ein iPhone ein anderes nicht spiegeln kann, können 2 iPhones, die eine Apple-ID teilen, beide alles sehenTelefon synchronisiert mit iCloud. Das Wichtigste ist also, NIEMALS eine Apple-ID zwischen verschiedenen Personen zu teilen.

Was passiert, wenn Sie zwei iPhones koppeln?

Frage: F: Was passiert, wenn zwei iPhones gekoppelt werden? Antwort: A: Antwort: A: Sie „koppeln“ iOS-Geräte nicht wirklich miteinander, sondern synchronisieren sie beide mit iCloud/iTunes usw. Wenn Sie möchten Senden Sie Inhalte zwischen 2 iOS-Geräten, iCloud ist ebenso effektiv wie AirDrop.

Kann jemand sein Telefon ohne Ihr Wissen mit Ihrem verknüpfen?

Es ist sogar möglich, dass jemand die Aktivitäten Ihres Mobiltelefons überwacht, ohne es jemals zu berühren. Mobile Spyware, manchmal auch Stalkerware genannt, kann auf Ihrem Telefon installiert werden, um Informationen wie Anrufe, Textnachrichten, E-Mails, Standorte, Fotos und den Browserverlauf zu überwachen.

Kann jemand meine iMessages von einem anderen Telefon aus lesen?

Wenn jemand auf seinem Gerät nicht noch bei Ihrer Apple-ID angemeldet ist, kann er Ihre iMessages oder Textnachrichten nicht lesen. Wenn Sie besorgt sind, ändern Sie Ihr Apple-ID-Passwort und deaktivieren Sie iMessage auf den anderen Geräten.

Kann sich jemand bei Ihrer iCloud anmelden und Ihre Nachrichten sehen?

Antwort: A: Ja. Wenn sie sich bei Ihrer iCloud anmelden können, haben sie genau denselben Zugriff wie Sie. iCloud hat keine Möglichkeit zu wissen, wer die AppleID verwendet und sich anmeldet.

Was bedeutet auf dem iPhone unbekanntes Zubehör in Ihrer Nähe erkannt?

Wenn sich Ihr iPhone über einen längeren Zeitraum in der Nähe eines unbekannten AirTag oder eines anderen Zubehörs befunden hat, erhalten Sie möglicherweise eine Benachrichtigung in der Anwendung „Wo ist?“ mit der Aufschrift „Gegenstand in Ihrer Nähe erkannt“. Tippen Sie auf diese Nachricht und Sie können einen Ton auf dem AirTag abspielen, um ihn zu finden.

Wie überprüfen Sie, ob mein iPhone mit einem anderen Gerät verbunden ist?

Melden Sie sich auf der Apple ID-Website (https://appleid.apple.com) an und überprüfen Sie alle persönlichen und SicherheitsinformationenInformationen in Ihrem Konto, um zu sehen, ob es Informationen gibt, die jemand anderes hinzugefügt hat. Wenn Sie die Zwei-Faktor-Authentifizierung aktiviert haben, überprüfen Sie vertrauenswürdige Geräte auf Geräte, die Sie nicht erkennen.

Gibt es eine Möglichkeit, Ihr Telefon zu enthacken?

Wenn Sie kürzlich Apps auf Android per Sideload geladen haben, sind diese möglicherweise für den Hack verantwortlich. Um Ihr Telefon zu enthacken, löschen Sie daher alle kürzlich heruntergeladenen Apps von ihm. Stellen Sie außerdem sicher, dass Sie Ihre Apps sorgfältig untersuchen und auf Google nach Apps suchen, an deren Installation Sie sich nicht erinnern können.

Können Sie überprüfen, ob Ihr Telefon gehackt wurde?

Verwenden Sie den Code *#21#, um zu sehen, ob Hacker Ihr Telefon mit böswilliger Absicht verfolgen. Sie können diesen Code auch verwenden, um zu überprüfen, ob Ihre Anrufe, Nachrichten oder andere Daten umgeleitet werden. Es zeigt auch den Status Ihrer umgeleiteten Informationen und die Nummer, an die die Informationen weitergeleitet werden.

Was kann ein Hacker auf Ihrem Telefon sehen?

Hacker können Keylogger und andere Tracking-Software verwenden, um die Tastenanschläge Ihres Telefons zu erfassen und aufzuzeichnen, was Sie eingeben, wie z. B. Sucheingaben, Anmeldeinformationen, Passwörter, Kreditkartendetails und andere vertrauliche Informationen.

Wie blockiere ich die Verfolgung meines Telefons?

Auf Android: Öffnen Sie die App-Schublade, gehen Sie zu Einstellungen, wählen Sie Standort und geben Sie dann die Google-Standorteinstellungen ein. Hier können Sie den Standortbericht und den Standortverlauf deaktivieren.