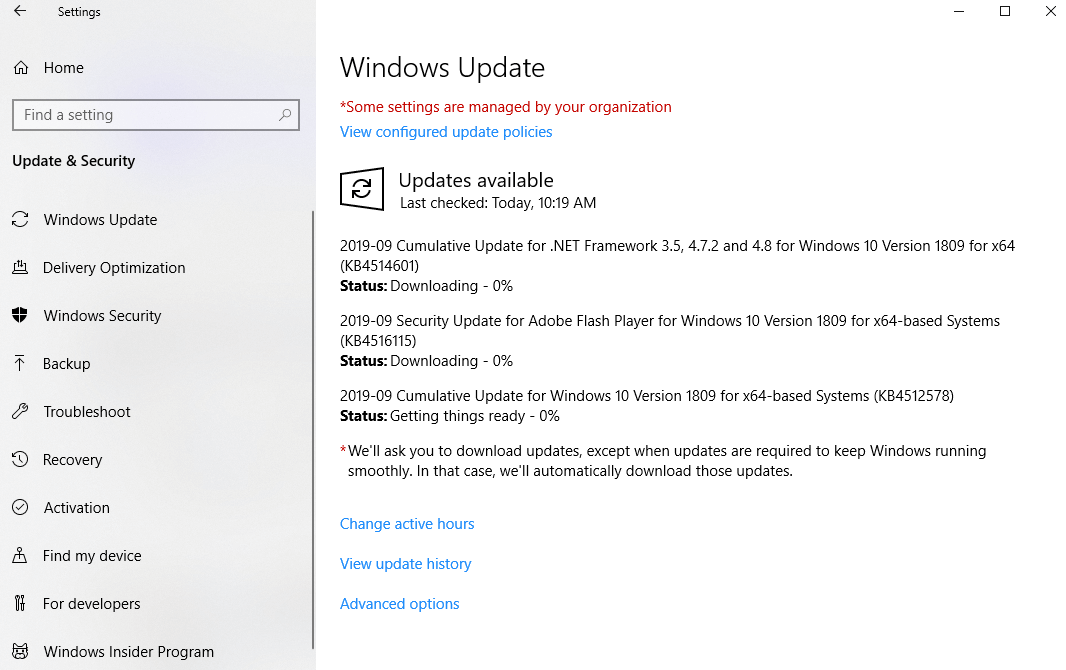

Wenn es dann ist, werden manchmal einige Sicherheitsupdates übersprungen und in einigen Fällen werden keine Sicherheitsupdates für das gecrackte Windows bereitgestellt. Sie haben es also erraten, ohne die neuesten Sicherheitsupdates kann ein Computer mit raubkopiertem Windows anfällig für Hacker sein! Dies ist eine weitere unübersehbar schädliche Seite der Verwendung von raubkopiertem Windows.

Ist es sicher, raubkopiertes Windows 10 zu verwenden?

Eine Raubkopie von Windows ist weniger sicher Wenn Sie hauptsächlich auf Ihrem Windows-Computer arbeiten und alle Ihre vertraulichen Dokumente speichern möchten, könnte die Verwendung einer Raubkopie von Windows die schlechteste Entscheidung sein, die Sie je getroffen haben. Da Raubkopien keine Updates erhalten, ist es wahrscheinlicher, dass Malware oder Viren sie infizieren.

Können Hacker Windows 10 hacken?

Irgendwann kann der Tag kommen, an dem Windows 10 einen gefährlichen Fehler erfährt, der in freier Wildbahn ausgenutzt wird. Hacker versuchen immer, Sicherheitsmaßnahmen zu untergraben, aber Microsoft bekämpft diese Angriffe mit eigenen Patches, also ist es ein endloser Kreislauf. Hacker werden unweigerlich Wege finden, die in Windows 10 eingebauten …

zu knacken

Welches Risiko besteht, wenn Sie das Windows-Betriebssystem raubkopiert haben?

Diese fehlenden Funktionen machen raubkopierte Software anfällig für Hacking, Virenangriffe und Lähmungen von IT-Systemen, die den Geschäftsbetrieb beeinträchtigen und zu finanziellen Verlusten führen können. Ungefähr von Unternehmen haben eingebettete Viren oder Trojanische Pferde in Raubkopien gefunden, die zum Stehlen von Unternehmensdaten oder -informationen verwendet werden.

Ist raubkopiertes Windows 10 langsamer?

Raubkopien von Windows neigen dazu, Ihr System träge zu machen. Mit der gecrackten Version des Betriebssystems kommen Viren aus dem Internet, die Ihren PC nicht nur Hackern aussetzen, sondern auch verhindern, dass das System seine optimale Leistung zeigt.

Weiß Microsoft von Raubkopien von Windows?

Microsoft übernimmt tatsächlich die PiraterieWindows sehr ernst, wenn es von einem Unternehmen oder einer Gesellschaft begangen wird. Sie versenden Benachrichtigungen, sogar an gemeinnützige Organisationen, wenn sie herausfinden, dass Computer, die im Unternehmen verwendet werden, raubkopiertes Windows verwenden.

Ist es in Ordnung, Raubkopien von Windows 10 zu aktualisieren?

Das Betriebssystem ist als kostenloses Upgrade für alle Besitzer der Vorgängerbetriebssysteme Windows 7 und Windows 8 verfügbar. Wenn Sie jedoch eine Raubkopienversion von Windows auf Ihrem Desktop ausführen, können Sie Windows 10 nicht aktualisieren oder installieren .

Wer ist der Hacker Nr. 1 der Welt?

Kevin Mitnick ist die weltweite Autorität in den Bereichen Hacking, Social Engineering und Schulungen zum Sicherheitsbewusstsein. Tatsächlich trägt die weltweit meistgenutzte computerbasierte Sicherheitsbewusstseins-Schulungssuite für Endbenutzer seinen Namen. Kevins Keynote-Präsentationen sind ein Teil Zaubershow, ein Teil Bildung und alle Teile unterhaltsam.

Hat Windows 10 eine Hintertür?

In Windows 10 ist die universelle Hintertür nicht mehr verborgen; Alle „Upgrades“ werden zwangsweise und sofort auferlegt. Microsoft hat seine Festplattenverschlüsselung durch eine Hintertür gelöst.

Verwendet raubkopiertes Windows 10 den Microsoft Store?

Ja, es wird funktionieren, solange Sie die Fenster mit einem Tool wie KMS Activator aktivieren, obwohl ich Piraterie hasse, aber manchmal ist es in einigen Ländern der einzige Weg, ein echtes Windows 10 zu kaufen, weil es 100 $ kosten könnte bedeuten 10000 Einheiten ihrer Währung, übrigens viel Glück 🙂 .

Wie viel Prozent der Software sind Raubkopien?

Die Ergebnisse zeigen, dass etwa 42 Prozent der weltweit installierten Software Raubkopien mit einem Handelswert von 63,4 Milliarden US-Dollar sind.

Ist das Cracking von Windows illegal?

Es ist illegal. Niemand sollte eine Raubkopie von Windows verwenden. Während Verbraucher entkommen können, haben Unternehmen keine Entschuldigung, wenn sie erwischt werden. Es ist möglich, dass jemandkann Ihnen einen Windows Key günstig geben.

Ist kein Original-Windows sicher?

Wenn auf meinem PC nicht originale Windows-Software ausgeführt wird, kann er trotzdem wichtige Sicherheitsupdates erhalten? Ja. Sie können weiterhin wichtige Sicherheitsupdates erhalten. Viele Updates sind jedoch ausschließlich für Kunden mit Originalversionen von Windows.

Was passiert, wenn ich ein gecracktes Windows 10 aktualisiere?

Wenn Sie eine Raubkopie von Windows haben und auf Windows 10 aktualisieren, sehen Sie ein Wasserzeichen auf Ihrem Computerbildschirm.

Ist es in Ordnung, gecrackte Software für den persönlichen Gebrauch zu verwenden?

Illegalität. Die Verwendung oder Verbreitung von Raubkopien stellt eine Verletzung des Software-Urheberrechts dar. Unternehmen und Einzelpersonen müssen für jeden Fall mit Strafen von bis zu 150.000 US-Dollar rechnen. Sie haben auch ein Verbrechen begangen, das zu bis zu fünf Jahren Gefängnis führen kann.

Verwendet raubkopiertes Windows 10 den Microsoft Store?

Ja, es wird funktionieren, solange Sie die Fenster mit einem Tool wie KMS Activator aktivieren, obwohl ich Piraterie hasse, aber manchmal ist es in einigen Ländern der einzige Weg, ein echtes Windows 10 zu kaufen, weil es 100 $ kosten könnte bedeuten 10000 Einheiten ihrer Währung, übrigens viel Glück 🙂 .

Was passiert, wenn mein Windows nicht echt ist?

Wenn Sie eine nicht originale Kopie von Windows verwenden, sehen Sie einmal pro Stunde eine Benachrichtigung. Die Benachrichtigung informiert Sie darüber, dass es sich nicht um ein Original handelt und dass Sie es aktivieren müssen. Ihr Desktop-Hintergrund wird stündlich schwarz – selbst wenn Sie ihn ändern, ändert er sich wieder zurück.

Verdienen Hacker Geld?

Hacker verdienen Geld, indem sie Social-Engineering-Techniken verwenden. Phishing, das am weitesten verbreitete, beinhaltet die Identität einer legitimen Organisation (z. B. einer Bank), um persönliche Informationen zu erhalten: Benutzername, E-Mail-Adresse, Passwort oder sogar Kreditkarteninformationen.

WelcheLand hat die meisten Hacker?

China. Mit ziemlich großem Abstand beherbergt China die größte Anzahl von Hackern auf der Erde.

Können Windows 10-Schlüssel wiederverwendet werden?

Im Allgemeinen haben Sie keine Begrenzung für die Anzahl der Male, die Sie eine Lizenz übertragen können, solange Sie die vorherige Installation deaktivieren, sodass Sie nicht denselben Produktschlüssel auf mehr als einem System verwenden.

Ist Cortana eine Spyware?

Cortana ist eine in Windows integrierte Software zum Ausspionieren und Sammeln von Informationen über Benutzer.

Verfügt Windows 10 über integrierte Spyware?

Windows 10 spioniert Sie nicht im herkömmlichen Sinne aus wie ein James-Bond-Film. Das soll nicht heißen, dass Microsoft keine Daten über Sie und andere Benutzer sammelt. Es erklärt dies sogar öffentlich in seiner Microsoft-Datenschutzerklärung. Dies erklärt, warum und wie und welche Art von Daten gesammelt werden.