Brave und Google Chrome sind beides Chromium-basierte Webbrowser; Beide sind mit den meisten Erweiterungen aus dem Chrome Web Store kompatibel. Und die überwiegende Mehrheit der Erweiterungen, die Sie dort finden, ist sicher.

Können Chrome-Erweiterungen Ihrem Computer schaden?

Browsererweiterungen sind eine großartige Möglichkeit, die Funktionalität Ihres bevorzugten Browsers zu erweitern. Aber schlechte Chrome-Erweiterungen können viel mehr Schaden anrichten als helfen. Unabhängig davon, ob sie viele Systemressourcen verwenden, Ihre Daten sammeln, Adware installieren, Ihre Suchanfragen auf Spam-Websites umleiten oder ähnliches, Sie möchten sie nicht auf Ihrem System haben.

Können Chrome-Erweiterungen Passwörter stehlen?

Chrome-Erweiterungen können Ihre Passwörter standardmäßig nicht stehlen. Wenn Sie eine Erweiterung hinzufügen, erteilen Sie eine Reihe von Berechtigungen. Wenn Sie den Zugriff auf Website-Inhalte genehmigen, können sensible Daten von der Erweiterung gelesen werden, einschließlich Login-Benutzernamen und Passwörtern. Es ist wichtig, Erweiterungen vor der Installation zu überprüfen.

Können Chrome-Erweiterungen Ihrem Computer schaden?

Browsererweiterungen sind eine großartige Möglichkeit, die Funktionalität Ihres bevorzugten Browsers zu erweitern. Aber schlechte Chrome-Erweiterungen können viel mehr Schaden anrichten als helfen. Unabhängig davon, ob sie viele Systemressourcen verwenden, Ihre Daten sammeln, Adware installieren, Ihre Suchanfragen auf Spam-Websites umleiten oder ähnliches, Sie möchten sie nicht auf Ihrem System haben.

Sind alle Browsererweiterungen sicher?

Es hängt wirklich von der Art der Erweiterungen ab, die Sie installieren; Das größte Sicherheitsrisiko, das sie darstellen, ist die Berechtigungsverwaltung. Die gute Nachricht ist, dass die meisten modernen Webbrowser über ein Berechtigungssystem für Erweiterungen verfügen und einige nur sehr wenige Berechtigungen verwenden, um ihre Aufgaben auszuführen.

Können Browsererweiterungen Daten stehlen?

Viele Browsererweiterungen sind sicher, aber einige sind bösartig und könnten Sie Betrug und Identitätsdiebstahl aussetzen.

Können Chrome-Erweiterungen Viren enthalten?

Bösartige Chrome-Erweiterungen können von Anfang an mit bösartigem Code erstellt oder mit bösartigem Code „aktualisiert“ werden, sobald sie eine gewisse Popularität erreicht haben.

Soll Chrome Erweiterungen verwenden?

Antwort: Chrome-Erweiterungen stammen von einer Vielzahl von Entwicklern. Google betrachtet die meisten Erweiterungen als sicher. Benutzer sollten jedoch vorsichtig vorgehen, bevor sie Erweiterungen installieren, die nur wenige Downloads oder Bewertungen haben.

Können Browsererweiterungen Malware sein?

Gefährliche Browsererweiterungen können Ihre Sicherheit ernsthaft untergraben. Derzeit ist Google Chrome der einzige Browser, der Sie auffordert, den Berechtigungen für Browsererweiterungen zuzustimmen. Ohne Überprüfung könnten gefährliche Browsererweiterungen Ihre Tastenanschläge protokollieren oder sogar einen Weg für Malware bieten, um auf Ihr Gerät zu gelangen.

Was ist eine schädliche Erweiterung?

Erweiterungs-Malware ist jede Browsererweiterung, die absichtlich mit einer Codierung entwickelt wurde, die unerwünschtes Verhalten verursacht, oder deren Code von einem Angreifer kompromittiert wurde, um dies zu tun. Wie andere Arten von Software können auch Browsererweiterungen so konzipiert sein, dass sie Angriffe ausführen.

Erfassen Chrome-Erweiterungen Daten?

Ab nächstem Jahr zeigen Chrome-Erweiterungen, welche Daten sie von Nutzern sammeln. Google fügt auf der Web Store-Seite jeder Chrome-Erweiterung einen Abschnitt “Datenschutzpraktiken” hinzu, in dem aufgeführt ist, welche Daten sie von Benutzern sammeln und was der Entwickler damit vorhat.

Kann die Erweiterung mein Passwort sehen?

Browsererweiterungen sind viel gefährlicher, als den meisten Menschen bewusst ist. Diese kleinen Tools haben oft Zugriff auf alles, was Sie online tun, sodass sie Ihre Passwörter erfassen, Ihr Surfen im Internet verfolgen, Werbung in von Ihnen besuchte Webseiten einfügen und vieles mehr.

Worauf haben Chrome-Erweiterungen Zugriff?zu?

Ihre Tabs und Browsing-Aktivitäten: Die App oder Erweiterung kann die URLs und Titel der von Ihnen besuchten Websites sehen. Es kann auch Registerkarten und Fenster öffnen und schließen sowie in geöffneten Registerkarten und Fenstern zu neuen Seiten navigieren. Ihr physischer Standort: Die App oder Erweiterung kann den aktuellen Standort Ihres Computers oder Geräts verwenden.

Können Chrome-Erweiterungen Viren enthalten?

Bösartige Chrome-Erweiterungen können von Anfang an mit bösartigem Code erstellt oder mit bösartigem Code „aktualisiert“ werden, sobald sie eine gewisse Popularität erreicht haben.

Ist die Orange Monkey-Erweiterung sicher?

Ja, es ist eine zuverlässige Chrome-Erweiterung zur Verwaltung von Nutzerskripts mit über 2 Millionen Nutzern.

Ist die Musiksuche für Chrome sicher?

Aus diesem Grund wird Music Search for Chrome als Browser-Hijacker eingestuft. Darüber hinaus spioniert es die Surfaktivitäten der Benutzer aus. Da die meisten Benutzer Browser-Hijacker unbeabsichtigt herunterladen/installieren, werden sie auch als PUAs (Potentially Unwanted Applications) betrachtet.

Ist die Quick Files Download-Erweiterung sicher?

Quick Files Download ist eine betrügerische Browsererweiterung, die wir bei der Untersuchung nicht vertrauenswürdiger Download-Webseiten entdeckt haben. Diese Software wird als Download-Management-Tool beworben. Quick Files Download fungiert jedoch tatsächlich als Adware – es zeigt verschiedene Werbung an und spioniert die Surfaktivitäten der Benutzer aus.

Können Chrome-Erweiterungen Ihrem Computer schaden?

Browsererweiterungen sind eine großartige Möglichkeit, die Funktionalität Ihres bevorzugten Browsers zu erweitern. Aber schlechte Chrome-Erweiterungen können viel mehr Schaden anrichten als helfen. Unabhängig davon, ob sie viele Systemressourcen verwenden, Ihre Daten sammeln, Adware installieren, Ihre Suchanfragen auf Spam-Websites umleiten oder ähnliches, Sie möchten sie nicht auf Ihrem System haben.

Kann die Browsererweiterung das Passwort stehlen?

Denken Sie an die RechtschreibprüfungBrowsererweiterung, die um Erlaubnis gebeten hat, alles, was Sie eingeben, zu lesen und zu analysieren? Cybersicherheitsexperten warnen davor, dass die Wahrscheinlichkeit hoch ist, dass einige Erweiterungen Ihre Zustimmung missbrauchen, um die Passwörter zu stehlen, die Sie in den Webbrowser eingeben.

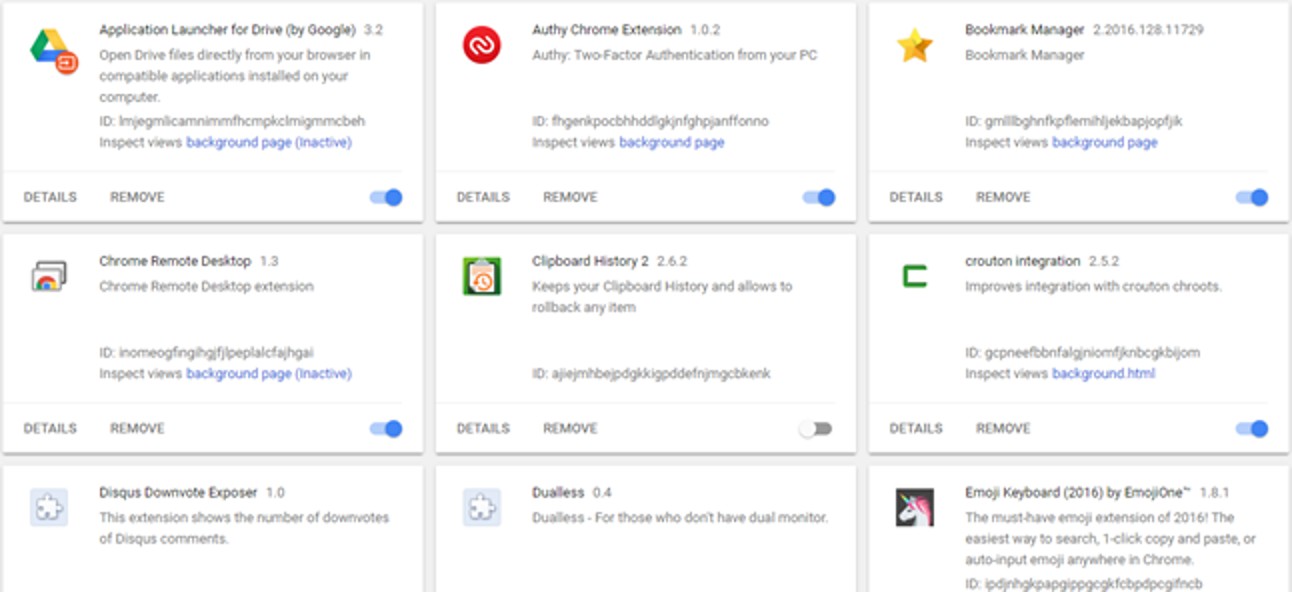

Sind Google-Erweiterungen kostenlos?

Alle diese Erweiterungen sind kostenlos, es schadet also nicht, sie auszuprobieren. Sie können sie einfach deaktivieren oder entfernen, indem Sie chrome://extensions/ in die Chrome-Adressleiste eingeben oder mit der rechten Maustaste auf das Symbol einer Erweiterung in der Symbolleiste klicken, um sie zu entfernen.

Was ist die beliebteste Browsererweiterung?

Die Nutzung von Google Chrome hat in den letzten Jahren stetig zugenommen und ist heute der beliebteste Browser in den USA

Kann Google Chrome infiziert sein?

Google Chrome enthält eine Funktion zum Synchronisieren Ihrer Browserdaten zwischen Computern, einschließlich Webbrowser-Erweiterungen. Dies ist eine praktische Funktion, aber wenn Malware Ihren Google Chrome-Browser infiziert, kann sie die Synchronisierungsdaten beeinträchtigen und mit Antivirenprogrammen schwer zu entfernen sein.