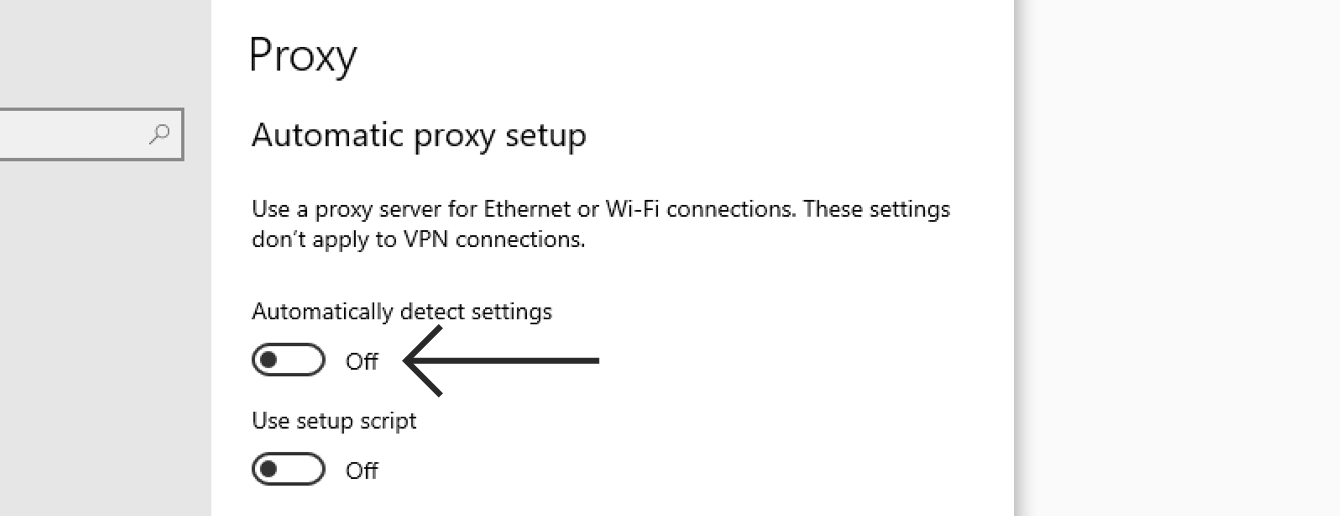

Hier haben Sie alle Einstellungen, die mit der Einrichtung eines Proxys in Windows zusammenhängen. Es ist grundsätzlich in zwei Konfigurationen unterteilt: entweder automatische oder manuelle Proxy-Einrichtung. In 99% der Fälle sollte alles auf Aus stehen. Wenn etwas aktiviert ist, könnte Ihr Webdatenverkehr über einen Proxy geleitet werden.

Was passiert, wenn Sie den Proxy aktivieren?

Proxy-Server haben Datenschutz und Sicherheit auf ein neues Niveau gebracht. Wie oben erwähnt, ermöglichen sie Ihnen, anonym im Internet zu surfen, was an sich schon eine Menge Vor- und Nachteile mit sich bringt. Mit einem Proxy-Server können Sie sicher auf Ihre bevorzugten Websites zugreifen oder Aspekte Ihres Online-Geschäfts privat abwickeln.

Wofür wird eine Proxy-Einstellung verwendet?

Ein Proxy-Server ist ein System oder Router, der ein Gateway zwischen Benutzern und dem Internet bereitstellt. Daher hilft es, Cyberangreifer daran zu hindern, in ein privates Netzwerk einzudringen. Es handelt sich um einen Server, der als „Vermittler“ bezeichnet wird, da er zwischen Endbenutzern und den Webseiten, die sie online besuchen, wechselt.

Was passiert, wenn ich den Proxy deaktiviere?

Proxy-Server werden hauptsächlich von Netzwerken in Organisationen und Unternehmen verwendet. In der Regel verwenden Personen, die sich von zu Hause aus mit dem Internet verbinden, keinen Proxy-Server. Windows 8-Apps können keine Verbindung zum Internet herstellen und werden nicht aktualisiert, wenn Sie die Proxy-Einstellungen auf Ihrem Computer verwenden, um eine Verbindung zum Internet herzustellen.

Ist es sicher, einen Proxy zu verwenden?

Die Verwendung eines Proxyservers setzt Sie dem Risiko von Identitätsdiebstahl und anderen Cyberkriminalität aus. Denn Serverbesitzer und Webmaster haben uneingeschränkten Zugriff auf Ihre Daten. Das bedeutet, dass sie Ihre persönlichen Daten ohne Ihre Zustimmung an Kriminelle verkaufen können.

Was passiert, wenn Sie den Proxy aktivieren?

Proxy-Server haben Datenschutz und Sicherheit auf ein neues Niveau gebracht. Wie oben erwähnt, ermöglichen sie es IhnenSurfen Sie anonym im Internet, was an sich schon eine Menge Vor- und Nachteile mit sich bringt. Mit einem Proxy-Server können Sie sicher auf Ihre bevorzugten Websites zugreifen oder Aspekte Ihres Online-Geschäfts privat abwickeln.

Können Sie über einen Proxy gehackt werden?

Proxy-Hacking ist eine Cyber-Angriffstechnik, die entwickelt wurde, um eine authentische Webseite im Index und auf den Suchergebnisseiten einer Suchmaschine zu ersetzen, um den Verkehr auf eine imitierte Website zu lenken. Im schlimmsten Fall kann ein Angreifer Proxy-Hacking verwenden, um Malware oder andere Viren auf den Computer des Opfers zu bringen.

Was bedeutet die Proxy-Einstellung am Telefon?

Wir können unsere Proxy-Einstellungen über ein Wi-Fi-Netzwerk auf einem Android-Gerät konfigurieren. Es kann weiter verwendet werden, um auf das Internet zuzugreifen, um ein Schul- oder Geschäftsnetzwerk zu betreiben. Der Proxy-Server kann auf Ihrem Android-Gerät nur von Google Chrome und anderen Webbrowsern konfiguriert, aber nicht von anderen Apps verwendet werden.

Ist ein Proxy notwendig?

Der Hauptgrund, warum ein Web-Proxy in einem Netzwerk benötigt wird, ist, dass er die Datenbestände eines Unternehmens schützt, indem er Websites einschränkt, die möglicherweise bösartigen Code enthalten.

Was sind Standard-Proxy-Einstellungen?

Für das Standard-Proxy-System können Sie entweder die Einträge übernehmen, die in den Java-Systemvariablen eingetragen sind, oder über dessen URL auf einen anderen Proxy-Server zugreifen. Wenn beim Zugriff auf den Proxyserver eine Authentifizierung erforderlich ist, geben Sie die erforderlichen Benutzeranmeldeinformationen ein (Benutzername und Kennwort).

Ist das Deaktivieren des Proxys sicher?

Aus Sicherheitsgründen würde es keinen Schaden anrichten, WPAD in jedem der von Ihnen verwendeten Browser zu deaktivieren, es sei denn, Sie arbeiten in einem Netzwerk, das WPAD und einen Web-Proxy verwendet (unwahrscheinlich, wenn Sie sich nicht in einem Unternehmens-/Geschäftsnetzwerk befinden). .

Warum verwenden Hacker einen Proxy-Server?

Ein Hacker verwendet normalerweise einen Proxy-Server, um böswillige Aktivitäten zu verbergendas Netzwerk. Der Angreifer erstellt eine Kopie der angegriffenen Webseite auf einem Proxy-Server und verwendet Methoden wie Keyword-Stuffing und das Verlinken auf die kopierte Seite von externen Websites, um sein Suchmaschinenranking künstlich zu erhöhen.

Ist ein Proxy notwendig?

Der Hauptgrund, warum ein Web-Proxy in einem Netzwerk benötigt wird, ist, dass er die Datenbestände eines Unternehmens schützt, indem er Websites einschränkt, die möglicherweise bösartigen Code enthalten.

Woher weiß ich, ob mein Proxy eine Website blockiert?

Um zu sehen, ob Sie online einen Proxy/VPN verwenden, gehen Sie zu www.whatismyproxy.com. Es wird angezeigt, ob Sie mit einem Proxy verbunden sind oder nicht. PC: Überprüfen Sie unter Ihren WLAN-Einstellungen, ob ein VPN/Proxy angezeigt wird. Mac: Überprüfen Sie Ihre obere Statusleiste.

Woher weiß ich, ob ich hinter einem Proxy stehe?

Klicken Sie im Fenster „Internetoptionen“ auf die Registerkarte „Verbindungen“. Klicken Sie auf die Schaltfläche „LAN-Einstellungen“. Wenn das Kästchen neben der Option „Proxyserver für Ihr LAN verwenden“ mit einem Häkchen markiert ist, greift Ihr PC über einen Proxyserver auf das Internet zu. Wenn das Kästchen nicht markiert ist, verwendet Ihr Computer keinen Proxy-Server.

Was passiert, wenn Sie den Proxy aktivieren?

Proxy-Server haben Datenschutz und Sicherheit auf ein neues Niveau gebracht. Wie oben erwähnt, ermöglichen sie Ihnen, anonym im Internet zu surfen, was an sich schon eine Menge Vor- und Nachteile mit sich bringt. Mit einem Proxy-Server können Sie sicher auf Ihre bevorzugten Websites zugreifen oder Aspekte Ihres Online-Geschäfts privat abwickeln.

Muss ich mir Sorgen machen, wenn jemand meine IP-Adresse hat?

Nein, Sie sollten sich keine Sorgen machen, wenn jemand Ihre IP-Adresse hat. Wenn jemand Ihre IP-Adresse hat, könnte er Ihnen Spam senden oder Ihren Zugang zu bestimmten Diensten einschränken. In extremen Fällen kann sich ein Hacker als Sie ausgeben. Um das Problem zu beheben, müssen Sie jedoch lediglich Ihre IP-Adresse ändern.

Wer kann meine IP sehen?

Wenn jemand das Passwort Ihres Routers erraten und sich angemeldet hat, kann er Ihre IP-Adresse leicht einsehen. Von einem Webserver. Bei jedem Besuch einer Website wird Ihre IP-Adresse erfasst und auf einem Server gespeichert. Jeder, dem dieser Server gehört, kann Ihre IP-Adresse nachschlagen.

Kann jemand meine IP-Adresse verwenden?

Obwohl es einige Risiken gibt, stellt Ihre IP-Adresse allein eine sehr begrenzte Gefahr für Sie oder Ihr Netzwerk dar. Ihre IP-Adresse kann nicht verwendet werden, um Ihre Identität oder Ihren bestimmten Standort preiszugeben, noch kann sie verwendet werden, um sich in Ihren Computer zu hacken oder die Kontrolle über ihn aus der Ferne zu übernehmen.

Sollte ich Proxy auf dem iPhone ein- oder ausschalten?

Antwort: A: Sofern Sie keinen HTTP-Proxy verwenden (zweifelhaft), sollte HTTP-Proxy auf Aus gesetzt werden.

Warum verbindet sich mein iPhone nicht mit dem WLAN?

Die häufigsten Gründe, warum Ihr iPad oder iPhone keine Verbindung zu Wi-Fi herstellt, sind ein schlechtes Verbindungssignal, ein falsches Wi-Fi-Passwort, Ihre Wi-Fi- oder mobilen Dateneinstellungen, eingeschränkte Netzwerkeinstellungen oder sogar eine sperrige Handyhülle. Eine schwache Wi-Fi-Verbindung kann auch bedeuten, dass Sie Ihre Internetgeschwindigkeit erhöhen müssen.