Die Datei conhost.exe (Console Windows Host) wird von Microsoft bereitgestellt und ist normalerweise legitim und absolut sicher. Es kann unter Windows 11, Windows 10, Windows 8 und Windows 7 ausgeführt werden. Conhost.exe muss ausgeführt werden, damit die Eingabeaufforderung mit dem Datei-Explorer verbunden werden kann.

Kann ich Conhost exe löschen?

Wenn Sie feststellen, dass die Datei conhost.exe bösartig ist, müssen Sie sie löschen. Sie können es manuell oder automatisch über Software von Drittanbietern löschen.

Was ist der Conhost-Virus?

Der Conhost Miner ist ein Trojaner, der die CPU oder den Prozessor eines Opfers nutzt, um die digitale Währung Monero (XMR) abzubauen, die den CryptoNight-Hashing-Algorithmus verwendet.

Wo ist Conhost exe gespeichert?

Beschreibung: Die originale conhost.exe von Microsoft ist ein wichtiger Bestandteil von Windows, macht aber oft Probleme. Conhost.exe befindet sich im Ordner C:\Windows\System32.

Kann ich Conhost exe löschen?

Wenn Sie feststellen, dass die Datei conhost.exe bösartig ist, müssen Sie sie löschen. Sie können es manuell oder automatisch über Software von Drittanbietern löschen.

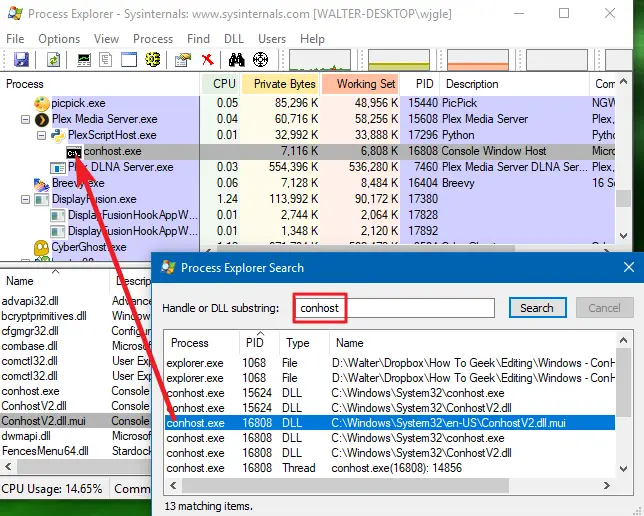

Warum laufen so viele Conhost-Exe?

Es ist sogar normal, dass dieser Prozess mehrmals gleichzeitig ausgeführt wird (im Task-Manager werden oft mehrere Instanzen von conhost.exe angezeigt). Es gibt jedoch Situationen, in denen sich ein Virus als conhost EXE-Datei tarnen könnte. Ein Zeichen dafür, dass es bösartig oder gefälscht ist, ist, wenn es viel Speicher verbraucht.

Ist rundll32 exe ein Virus?

Der Prozess rundll32.exe ist kein Virus. Es ist jedoch nicht notwendig, dass der Prozess, den wir im Task-Manager beobachten, der ursprüngliche Prozess ist. Manchmal konnten Viren oder Malware rundll32.exe genannt werden, um sie zu verbergen.

Ist Csrss ein Virus?

Ist CSRSS.exe ein Virus? CSRSS.exe ist kein Virus. Es ist ein kritischerProzess, der von Windows verwendet wird, um verschiedene Elemente Ihres Betriebssystems zu steuern. Manchmal tarnen Hacker Malware als CSRSS.exe, aber Sie können schnell überprüfen, ob Ihre Version echt ist.

Wie behebe ich Conhost exe?

Die integrierte Windows-Option – Troubleshooter kann auch dabei helfen, Fehler in der Datei conhost.exe zu beheben. Gehen Sie zu Start> Einstellungen> Aktualisieren & Sicherheit> Beheben Sie das Problem und wählen Sie die Kategorie aus, die Sie überprüfen möchten. Es wird empfohlen, im abgesicherten Modus von Windows (Win+R>msconfig> Boot>Safe Boot-Feld) auszuführen und das System neu zu starten.

Was macht csrss.exe?

Der Prozess csrss.exe ist ein wichtiger Bestandteil des Windows-Betriebssystems. Vor Windows NT 4.0, das 1996 veröffentlicht wurde, war csrss.exe für das gesamte grafische Subsystem verantwortlich, einschließlich der Verwaltung von Fenstern, dem Zeichnen von Objekten auf dem Bildschirm und anderen verwandten Betriebssystemfunktionen.

Ist Csrss exe ein Virus?

Ist CSRSS.exe ein Virus? CSRSS.exe ist kein Virus. Es ist ein kritischer Prozess, der von Windows verwendet wird, um verschiedene Elemente Ihres Betriebssystems zu steuern. Manchmal tarnen Hacker Malware als CSRSS.exe, aber Sie können schnell überprüfen, ob Ihre Version echt ist.

Ist der Diensthost ein Virus?

Die Datei svchost.exe (Service Host) ist ein kritischer Systemprozess, der von Microsoft in Windows-Betriebssystemen bereitgestellt wird. Unter normalen Umständen ist diese Datei kein Virus, sondern eine wichtige Komponente in vielen Windows-Diensten. Der Zweck von svchost.exe besteht darin, wie der Name schon sagt, Dienste zu hosten.

Kann ich Conhost exe löschen?

Wenn Sie feststellen, dass die Datei conhost.exe bösartig ist, müssen Sie sie löschen. Sie können es manuell oder automatisch über Software von Drittanbietern löschen.

Wo ist Conhost exe gespeichert?

Beschreibung: Die ursprüngliche conhost.exe von Microsoft ist ein wichtiger Bestandteil vonWindows, verursacht aber oft Probleme. Conhost.exe befindet sich im Ordner C:\Windows\System32.

Ist Rundll32.exe bösartig?

Rundll32.exe ist ein Programm zum Ausführen von Programmcode in DLL-Dateien, die Teil von Windows-Komponenten sind. Es gibt Viren, die diesen Namen verwenden, weshalb er häufig mit einem echten Virus verwechselt wird. Es kommt auch vor, dass die Datei durch eine mit Malware infizierte ersetzt wird.

Warum laufen 2 csrss.exe?

Ausgezeichnet. Mehrere Instanzen von csrss.exe im Task-Manager zu haben, ist normal. Es sollte eine Instanz von csrss.exe für Systemprozesse und eine weitere Instanz für interaktive Anmeldungen geben. Wenn Sie mehrere Benutzer angemeldet haben, können Sie sogar noch mehr Instanzen von crss.exe im Task-Manager haben.

Wie entferne ich den csrss.exe-Trojaner?

Suchen Sie in der Liste der Prozesse nach der Datei csrss.exe. Klicken Sie mit der rechten Maustaste auf die Datei und wählen Sie im Kontextmenü „Löschen“. Wenn Windows Sie mit einem Meldungsfeld auffordert, bedeutet dies, dass die Datei nicht infiziert ist, also löschen Sie sie nicht.

Ist Hkcmd exe ein Virus?

Hkcmd ist eine legitime Datei und mit Intel-Grafiken verbunden. Die Datei ist normalerweise auf Systemen zu finden, die Intel 810- und 815-Chipsätze verwenden. Die eigentliche Hkcmd-Datei befindet sich im Unterordner System32 im Windows-Verzeichnis.

Was ist Wmiprvse exe?

Der Prozess wmiprvse.exe ist der Host des WMI-Anbieters. Es ist Teil der sogenannten Windows Management Instrumentation (WMI)-Komponente in Microsoft Windows.

Wofür wird lsass.exe verwendet?

Local Security Authority Subsystem Service (Lsass.exe) ist der Prozess auf einem Active Directory-Domänencontroller. Es ist verantwortlich für die Bereitstellung von Active Directory-Datenbanksuchen, Authentifizierung und Replikation.

Warum laufen 2 csrss.exe?

Ausgezeichnet.Mehrere Instanzen von csrss.exe im Task-Manager zu haben, ist normal. Es sollte eine Instanz von csrss.exe für Systemprozesse und eine weitere Instanz für interaktive Anmeldungen geben. Wenn Sie mehrere Benutzer angemeldet haben, können Sie sogar noch mehr Instanzen von crss.exe im Task-Manager haben.

Ist svchost.exe ein Trojaner?

Wenn Sie im Task-Manager einen Prozess namens svchost.exe *32 sehen, der viel CPU beansprucht, dann sind Sie höchstwahrscheinlich mit einem Miner-Trojaner infiziert. Es ist zu einer gängigen Taktik für Trojaner geworden, Windows-Dienste zu erstellen, die svchost.exe verwenden, um eine Miner-Trojaner-DLL zu laden.