OpenVPN ist das zuverlässigste, sicherste und flexibelste Protokoll und verhindert, dass Ihnen eine Firewall im Weg steht. Stellen Sie neben der Auswahl eines Dienstes mit OpenVPN sicher, dass dieser über eine 256-Bit-AES-Verschlüsselung sowie DNS- und IPv6-Leckschutz verfügt.

Welches VPN kann die Firewall umgehen?

OpenVPN ist das zuverlässigste, sicherste und flexibelste Protokoll und verhindert, dass Ihnen eine Firewall im Weg steht. Stellen Sie neben der Auswahl eines Dienstes mit OpenVPN sicher, dass dieser über eine 256-Bit-AES-Verschlüsselung sowie DNS- und IPv6-Leckschutz verfügt.

Kann VPN die Firewall durchbrechen?

Die am häufigsten verwendete Technologie zur Umgehung von Egress-Firewalls ist Virtual Private Network (VPN). Insbesondere wird diese Technologie häufig von Smartphone-Benutzern verwendet, die von der Ausgangsfilterung betroffen sind; Es gibt viele VPN-Apps (für Android, iOS und andere Plattformen), mit denen Benutzer Firewalls für ausgehenden Traffic umgehen können.

Kann VPN die Firewall durchbrechen?

Die am häufigsten verwendete Technologie zur Umgehung von Egress-Firewalls ist Virtual Private Network (VPN). Insbesondere wird diese Technologie häufig von Smartphone-Benutzern verwendet, die von der Ausgangsfilterung betroffen sind; Es gibt viele VPN-Apps (für Android, iOS und andere Plattformen), mit denen Benutzer Firewalls für ausgehenden Traffic umgehen können.

Sollte VPN hinter einer Firewall sein?

Der gebräuchlichste Ansatz besteht darin, den VPN-Server hinter der Firewall zu platzieren, entweder im Unternehmens-LAN oder als Teil der „demilitarisierten Zone“ (DMZ) des Netzwerks von Servern, die mit dem Internet verbunden sind. Geographie ist extrem wichtig bei der Konfiguration und Fehlerbehebung von VPN-Verbindungen, die Firewalls passieren.

Ist es möglich, eine Firewall zu hacken?

Ein Hacker kann in Ihre Firewall/Ihren Router eindringen und sich mit einem bestimmten Port verbinden, obwohl die Firewall diesen Port niemals hätte weiterleiten dürfen. Besuch einer einfachen Webseite, ohne dass dies erforderlich istJede Authentifizierung, XSS oder Benutzereingabe kann Ihre Sicherheit leicht umgehen.

Wer zerstört die Firewall?

Um eine Firewall zu zerstören, klicken Sie im Bereich „Netzwerk“ der Systemsteuerung auf die Registerkarte „Firewalls“. Öffnen Sie das Menü Mehr der Firewall, die Sie zerstören möchten, und klicken Sie auf Zerstören. Klicken Sie im sich öffnenden Fenster Firewall zerstören auf Bestätigen, um die Firewall zu zerstören.

Ist es möglich, Firewalls zu umgehen?

Verwenden Sie ein VPN, um Ihren Datenverkehr zu verschlüsseln VPNs hingegen ermöglichen es Ihnen, Schulfirewalls zu umgehen, indem Sie Ihren Datenverkehr verschlüsseln. Proxys umgehen die Beschränkungen, indem sie Ihnen die gesperrte Website über eine auf der Whitelist aufgeführte geben, aber ein VPN schützt Sie, indem es der Firewall nicht erlaubt, Ihr Surfen überhaupt zu sehen.

Kann die Windows-Firewall gehackt werden?

Eine Firewall mag sicher sein, aber wenn sie eine Anwendung oder ein Betriebssystem mit Schwachstellen schützt, kann ein Hacker sie leicht umgehen. Es gibt unzählige Beispiele für Software-Schwachstellen, die Hacker ausnutzen können, um die Firewall zu umgehen.

Kann VPN die Firewall durchbrechen?

Die am häufigsten verwendete Technologie zur Umgehung von Egress-Firewalls ist Virtual Private Network (VPN). Insbesondere wird diese Technologie häufig von Smartphone-Benutzern verwendet, die von der Ausgangsfilterung betroffen sind; Es gibt viele VPN-Apps (für Android, iOS und andere Plattformen), mit denen Benutzer Firewalls für ausgehenden Traffic umgehen können.

Kann eine Firewall einen Virus blockieren?

Eine Firewall schützt Sie nicht vor Viren und anderer Malware. Eine Firewall schränkt den Zugriff von außen auf einen Computer oder ein lokales Netzwerk ein, indem sie Ports blockiert oder einschränkt. Firewalls verhindern, dass Ihr Computer mit anderen Computern im Netzwerk und Internet kommuniziert.

Kann ein Netzwerktechniker hacken?

Kann ein Softwareentwickler vor Hackerangriffen schützen? Während Software-Ingenieure tun könnenalles, was sie können, um ein System sicherer zu machen, es ist ihnen nicht möglich, Hacking zu verhindern.

Wie kann ich meine Firewall testen?

Sie können dies tun, indem Sie entweder in der Systemsteuerung auf Wartungscenter klicken oder auf das kleine weiße Fähnchen klicken, das in der Taskleiste unten rechts auf dem Computer-Desktop angezeigt wird. Klicken Sie auf Sicherheit und neben Netzwerk-Firewall sollte Ein angezeigt werden. Wenn nicht, gibt es einen Link, auf den Sie klicken müssen, um ihn einzuschalten.

Kann Virenschutz Hacker stoppen?

Zusammenfassung. Antivirus-Software kann helfen, Hacker zu stoppen, aber nur bis zu einem gewissen Grad. Kein Antivirus bietet 100-prozentigen Schutz, also ist Antivirus zwar nicht die einzige Möglichkeit, Hacker zu stoppen, aber dennoch eine entscheidende Komponente Ihrer digitalen Sicherheit.

Wie kommen Viren an Firewalls vorbei?

Verschlüsselte Injection-Angriffe Einfach ausgedrückt, eine Firewall mit DPI untersucht alle Datenpakete, die in Ihr Netzwerk ein- und ausgehen, um nach bösartigem Code, Malware und anderen Sicherheitsbedrohungen für das Netzwerk zu suchen. Angriffe mit verschlüsselter Einschleusung werden normalerweise über Phishing-E-Mails übermittelt.

Welche Art von Firewall ist Fortinet?

Die FortiGate Next-Generation-Firewalls (NGFW) von Fortinet bieten Unternehmen hervorragenden Schutz vor webbasierten Netzwerkbedrohungen, einschließlich bekannter und unbekannter Bedrohungen und Angriffsstrategien.

Umgeht DMZ die Firewall?

Eine DMZ hilft elektronischen Signalen, strenge Firewall- und Routersicherheit zu umgehen und alle Ports für eine schnellere Zustellung von Datenpaketen zu öffnen.

Kann Windows Defender Hacker stoppen?

Microsoft Defender ist ziemlich gut darin, Malware-Dateien zu erkennen, Exploits und netzwerkbasierte Angriffe zu blockieren und Phishing-Sites zu kennzeichnen. Es enthält sogar einfache PC-Leistungs- und Zustandsberichte sowie eine Kindersicherung mit Inhaltsfilterung, Nutzungsbeschränkungen und StandortVerfolgung.

Wie stoppen Firewalls Hacker?

Eine Firewall kann helfen, Ihren Computer und Ihre Daten zu schützen, indem sie Ihren Netzwerkverkehr verwaltet. Dies geschieht, indem es unerwünschten und unerwünschten eingehenden Netzwerkverkehr blockiert. Eine Firewall validiert den Zugriff, indem sie diesen eingehenden Datenverkehr auf schädliche Elemente wie Hacker und Malware untersucht, die Ihren Computer infizieren könnten.

Wie viele Firewalls sind genug?

Wenn Ihr Netzwerk Clients vollständig schützt oder Clients nur mit wenigen eingehenden Diensten schützt, z. B. E-Mail, dann ist wahrscheinlich eine Firewall (oder ein als Hochverfügbarkeitspaar konfiguriertes Firewall-Paar) alles, was Sie brauchen .

Welche Apps erlauben Firewalls?

Die gewünschten Apps sind Ihre Browser wie Edge, Chrome, Firefox, Internet Explorer und die Ports 80 und 443, die geöffnet sein müssen. Das willst du zulassen. Was privat und öffentlich angeht, hängt die Funktionsweise von Ihrer Verbindung ab. Wenn Sie mit Ihrem Gerät zu Hause sind, möchten Sie es auf ein privates Netzwerk einstellen.

Wie lautet meine Firewall-IP-Adresse?

Um die IP-Adresse der internen Schnittstelle Ihrer Firewall zu finden, überprüfen Sie das Standard-Gateway (auch als Standardroute bekannt) auf den Computern hinter der Firewall. Verwenden Sie beispielsweise unter Windows XP den Befehl „route PRINT“ und überprüfen Sie die Spalte „Gateway“ auf das „Netzwerkziel“ von 0.0. 0.0.

Wie verwende ich VPN, um eine Firewall auf Ihrem Telefon zu durchbrechen?

Beliebte VPNs wie NordVPN ODER ExpressVPN sind einige der beliebtesten VPN-Dienste, die Menschen allen anderen vorziehen. Wenn Sie eine Firewall durchbrechen möchten, können Sie dies über VPN-Dienste tun. Hier sind die Schritte, um ein aktives VPN auf Ihrem Telefon zu haben. Laden Sie das VPN herunter, indem Sie den VPN-Dienst auswählen, den Sie für geeignet halten.

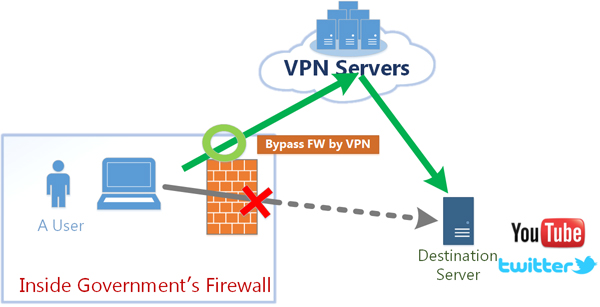

Können VPNs Firewalls umgehen?

VPNs umgehen Firewalls nicht so sehr, als dass sie durchtunnelnSie. Fast alle VPNs verfügen über ein Tunnelprotokoll, das Ihren Datenverkehr maskiert und Ihnen beim Surfen im Internet vollständige Anonymität und Sicherheit bietet. Indem Sie sich mit einem Server an einem Ort Ihrer Wahl verbinden, erhalten Sie eine neue IP-Adresse.

Wie umgeht man eine Firewall?

Der Schlüssel zum Umgehen von Firewalls aller Art ist die Wahl eines VPN mit den richtigen Sicherheitsprotokollen und Verschlüsselung. Es ist auch wichtig, dass Sie sich für einen Dienst entscheiden, der Server in Ihrer Nähe hat, um Ihre Internetgeschwindigkeit zu erhöhen, sowie an Orten, an denen Sie auf Inhalte zugreifen möchten.

Können VPNs blockiert werden?

Websites und Unternehmen können Gruppen von IP-Adressen beliebterer VPNs blockieren, aber niemand hat die Zeit oder die Energie, alle VPNs zu blockieren. Wenn das von Ihnen verwendete VPN blockiert wird, versuchen Sie, zu einem weniger bekannten VPN zu wechseln (zu diesem Zweck können Sie unseren Artikel über die besten kostenlosen VPN-Testversionen lesen).