Auf nicht verwalteten PCs können Benutzer den Manipulationsschutz interaktiv über die Einstellungen-App unter Update & Sicherheit > Windows-Sicherheit > Virus & Bedrohungsschutz > Virus & Bedrohungsschutz > Einstellungen verwalten. Benutzer mit lokalen Administratorrechten können es hier deaktivieren.

Wie deaktiviere ich Windows Defender Gpedit dauerhaft?

Klicken Sie auf „Windows-Sicherheit öffnen“. Wählen Sie „Virus & Bedrohungsschutz.“ Scrollen Sie, bis Sie „Virus & Bedrohungsschutzeinstellungen.“ Klicken Sie auf den Link „Einstellungen verwalten“. Schalten Sie nun die verschiedenen Optionen auf Aus, genau wie in Windows 10.

Wie schalte ich den Manipulationsschutz in Sophos aus?

Klicken Sie mit der rechten Maustaste auf den Dienst Sophos Anti-Virus und dann auf Eigenschaften. Lassen Sie den Starttyp auf Deaktiviert und klicken Sie dann auf die Schaltfläche OK. Geben Sie unter Ausführen regedit.exe ein und klicken Sie dann auf die Schaltfläche OK. Sichern Sie die Registrierung.

Wie deaktiviere ich die Bedrohungssperre?

ThreatLocker kann nicht deinstalliert oder gestoppt werden, während der Manipulationsschutz aktiviert ist. So stoppen Sie den ThreatLocker-Dienst vorübergehend: Deaktivieren Sie den Manipulationsschutz (Anweisungen zum Deaktivieren des Manipulationsschutzes finden Sie in unserem Artikel) – Deaktivieren des Manipulationsschutzes. Öffnen Sie die Eingabeaufforderung als Administrator.

Wie stoppe ich die Aktualisierung der Sicherheitsinformationen?

Auf der rechten Seite sehen Sie eine Einstellung namens Updates der Sicherheitsintelligenz im Akkubetrieb zulassen. Doppelklicken Sie darauf. Standardmäßig sollte es auf Nicht konfiguriert eingestellt sein. Wenn Sie die Updates deaktivieren möchten, müssen Sie Deaktiviert auswählen und auf die Schaltfläche OK klicken, um die Änderung zu speichern.

Wie deaktiviere ich den Virenschutz in PowerShell?

Antivirus deaktivieren Öffnen Sie Start. Suchen Sie nach PowerShell, klicken Sie mit der rechten Maustaste auf das oberste Ergebnis und wählen Sie die Option Als Administrator ausführen aus. Geben Sie den folgenden Befehl vorübergehend einDeaktivieren Sie Microsoft Defender Antivirus und drücken Sie die Eingabetaste: Set-MpPreference -DisableRealtimeMonitoring $true.

Wie schalten Sie den Manipulationsschutz ein? Windows 10 wird diese Einstellung von Ihrem Administrator verwaltet?

Auf nicht verwalteten PCs können Benutzer den Manipulationsschutz interaktiv über die Einstellungen-App unter Update & Sicherheit > Windows-Sicherheit > Virus & Bedrohungsschutz > Virus & Bedrohungsschutz > Einstellungen verwalten. Benutzer mit lokalen Administratorrechten können es hier deaktivieren.

Wie stoppe ich Windefend in Windows 10?

Wählen Sie Start und geben Sie „Windows-Sicherheit“ ein, um nach dieser App zu suchen. Wählen Sie die Windows-Sicherheits-App aus den Suchergebnissen aus, gehen Sie zu Virus & Bedrohungsschutz und unter Virus & Bedrohungsschutzeinstellungen wählen Sie Einstellungen verwalten. Schalten Sie den Echtzeitschutz auf Aus.

Wie deaktiviere ich Gruppenrichtlinien?

Sie können jedes GPO in der GPMC aktivieren/deaktivieren. Standardmäßig sind die GPOs aktiviert, klicken Sie mit der rechten Maustaste auf das GPO (unter der OU) und deaktivieren Sie die Option „Link aktiviert“.

Wie deaktiviere ich die Bedrohungssperre?

ThreatLocker kann nicht deinstalliert oder gestoppt werden, während der Manipulationsschutz aktiviert ist. So stoppen Sie den ThreatLocker-Dienst vorübergehend: Deaktivieren Sie den Manipulationsschutz (Anweisungen zum Deaktivieren des Manipulationsschutzes finden Sie in unserem Artikel) – Deaktivieren des Manipulationsschutzes. Öffnen Sie die Eingabeaufforderung als Administrator.

Wie schalten Sie den Manipulationsschutz ein? Windows 10 wird diese Einstellung von Ihrem Administrator verwaltet?

Auf nicht verwalteten PCs können Benutzer den Manipulationsschutz interaktiv über die Einstellungen-App unter Update & Sicherheit > Windows-Sicherheit > Virus & Bedrohungsschutz > Virus & Bedrohungsschutz > Einstellungen verwalten. Benutzer mit lokalen Administratorrechten können es hier deaktivieren.

Was ist Manipulationsschutz in WindowsVerteidiger?

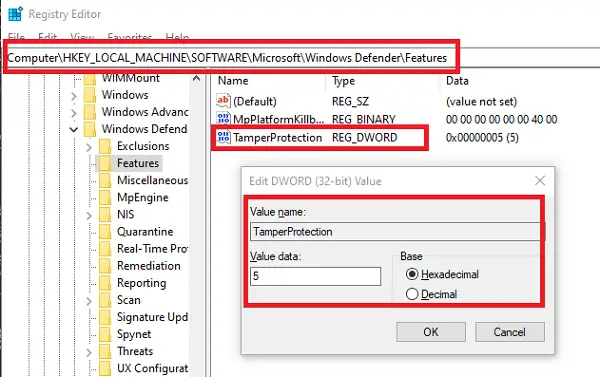

Der Manipulationsschutz sperrt Microsoft Defender Antivirus im Wesentlichen auf seine sicheren Standardwerte und verhindert, dass Ihre Sicherheitseinstellungen durch Apps und Methoden geändert werden, wie z. B.: Konfigurieren von Einstellungen im Registrierungseditor auf Ihrem Windows-Gerät. Ändern von Einstellungen über PowerShell-Cmdlets.

Wie behebe ich, dass der Manipulationsschutz vom Administrator verwaltet wird?

Navigieren Sie in der App zu „Computer Configuration -> Administrative Vorlagen -> Windows-Komponenten -> Microsoft Defender-Antivirus -> Echtzeitschutz.“ Stellen Sie sicher, dass hier standardmäßig keine Richtlinie konfiguriert ist. Wenn ja, müssen Sie es ausschalten.vor 5 Tagen

Warum kann ich den Echtzeitschutz nicht deaktivieren?

Windows lässt Sie den integrierten Basisschutz von Defender und Firewall nicht deaktivieren, es sei denn, es ist ein anderer an seiner Stelle installiert, der ihn deaktivieren sollte.

Wie umgehen Sie, dass Ihr Administrator Ihnen keinen Zugriff auf dieses Element gewährt hat?

Gehe in die Einstellungen/Apps und erzwinge das Beenden der GooglePlay-App, dann lösche die Daten.

Wie deaktiviere ich Sophos Endpoint ohne Admin?

So deaktivieren Sie Sophos ohne Admin. Um die Sophos-Anwendung ohne Admin-Berechtigung zu deaktivieren, deaktivieren Sie zunächst die Option „Manipulationsschutz“ und befolgen Sie dann die nachstehenden Anweisungen. Öffnen Sie den Befehl Ausführen, geben Sie die Dienste ein. msc-Befehl in das angegebene Textfeld ein und klicken Sie auf die Schaltfläche OK.

Wie deinstalliere ich Sophos ohne Manipulationsschutz?

Nach dem Neustart des Computers im normalen Modus können wir Sophos Endpoint entfernen, da der Manipulationsschutz deaktiviert ist. Gehen Sie zum Deinstallieren zu Systemsteuerung> Programme> Programme und Funktionen> Rechtsklick auf Sophos Endpoint Agent> Wählen Sie zum Deinstallieren Deinstallieren aus. Wählen Sie als Nächstes Deinstallieren, um Sophos Endpoint Agent zu deinstallieren.

Was ist ManipulationSchutz?

Der Manipulationsschutz sperrt Microsoft Defender Antivirus im Wesentlichen auf seine sicheren Standardwerte und verhindert, dass Ihre Sicherheitseinstellungen durch Apps und Methoden geändert werden, wie z. B.: Konfigurieren von Einstellungen im Registrierungseditor auf Ihrem Windows-Gerät. Ändern von Einstellungen über PowerShell-Cmdlets.

Was ist Manipulationsschutz in Symantec Endpoint?

Manipulationsschutz ist eine Schlüsseltechnologie, die Symantec Endpoint Protection-Prozesse und -Ressourcen vor Manipulations- oder Deaktivierungsversuchen schützt. Manipulationsschutz blockiert Änderungen an Registrierungseinstellungen und Dateien von Symantec Endpoint Protection und verhindert Manipulationen an laufenden Prozessen auf Windows-Clients.

Woher weiß ich, ob ThreatLocker installiert ist?

Auf der Seite „Computer“ im ThreatLocker-Portal werden Sie feststellen, dass sich oben auf der Seite zwei Registerkarten befinden. Standardmäßig befinden Sie sich auf der Registerkarte Computer, auf denen ThreatLocker ausgeführt wird. Hier werden alle Computer in Ihrer Organisation aufgelistet, auf denen der ThreatLocker Agent installiert ist.

Was ist die ThreatLocker-Dienst-EXE-Datei?

Im Browser anzeigen ThreatLocker ist ein Whitelisting-Tool für Anwendungen, das verwendet wird, um Sie vor Ransomware-Angriffen zu schützen und zu verhindern, dass bösartige Dateien in Ihrer Umgebung ausgeführt werden.

Was macht Mpcmdrun EXE?

mpcmdrun.exe ist ein wichtiger Bestandteil des Windows-Sicherheitssystems von Microsoft, das dabei hilft, Ihren PC vor Online-Bedrohungen und Malware zu schützen. Sie können dieses Dienstprogramm auch verwenden, wenn Sie Microsoft Security Antivirus automatisieren möchten. Die .exe-Datei muss über die Windows-Eingabeaufforderung ausgeführt werden.