Anti-Malware-Programm verwenden Sobald Ihr USB-Laufwerk mit dem PC verbunden ist, gehen Sie zu „Dieser PC“ und suchen Sie das Laufwerk. Klicken Sie mit der rechten Maustaste darauf und wählen Sie die Option „Scannen mit…“, um den Scanvorgang zu starten und den Virus zu entfernen.

Wie entferne ich Virentreiber von meinem USB-Stick?

Schreiben Sie den Namen Ihres USB-Laufwerks wie G: E: oder wie auch immer der Name lautet, und drücken Sie die Eingabetaste. Geben Sie ATTRIBUTE -H -R -S AUTORUN ein. INF in der Eingabeaufforderung, da dies der Befehl zum Entfernen des Shortcut-Virus im Pendrive ist, und drücken Sie erneut die Eingabetaste, um den Shortcut-Virus mit CMD.

vom USB zu entfernen

Wie überprüfen Sie, ob ein USB-Stick mit einem Virus infiziert ist?

Öffnen Sie bei angeschlossenem USB-Laufwerk den Arbeitsplatz. Klicken Sie mit der rechten Maustaste auf das USB-Symbol, und klicken Sie dann im Dropdown-Menü mit der linken Maustaste auf Nach Viren scannen. Wenn der Shell-Scanner startet, vergewissern Sie sich, dass Unterverzeichnis einbeziehen aktiviert ist, und klicken Sie auf die grüne Startschaltfläche (unten eingekreist).

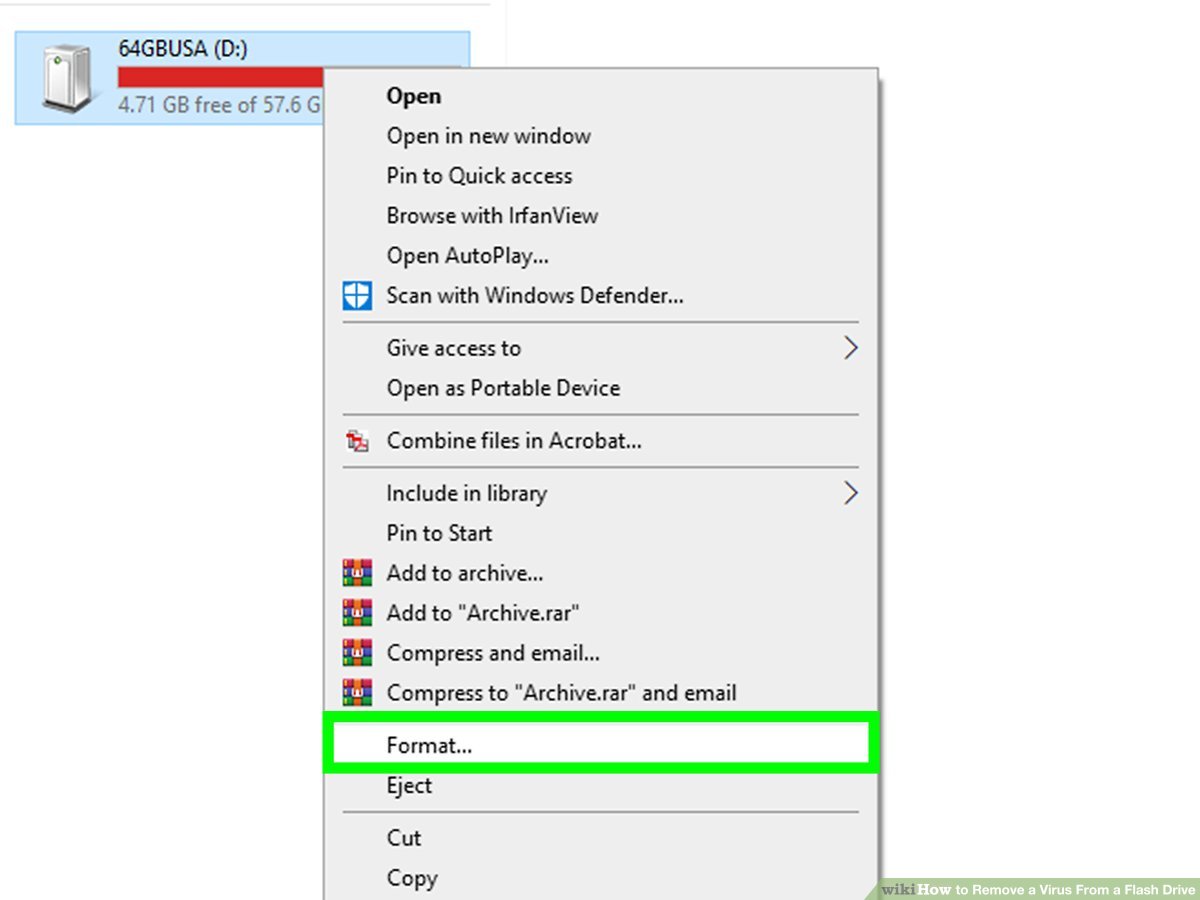

Entfernt das Formatieren eines USB-Sticks Viren?

Das Formatieren eines USB-Laufwerks ist meistens der beste Weg, um Viren loszuwerden.

Können Sie einen Virus auf ein Flash-Laufwerk herunterladen?

Ein infizierter Computer kann einen Virus auf einen eingesteckten sauberen USB-Stick übertragen. Dieses USB-Laufwerk verbreitet dann den Virus auf andere Computer, wenn das Betriebssystem auf diesen Computern eine Funktion vom Typ AutoRun aktiviert hat.

Woher weiß ich, ob mein USB sicher ist?

Wenn Sie einen USB-Stick an offenen, öffentlichen Orten herumliegen sehen, schließen Sie ihn NICHT an Ihren Computer an, um zu sehen, was darauf gespeichert ist. Verwenden Sie sichere USB-Laufwerke. Einige neuere Modelle verfügen über Sicherheitsfunktionen wie die Authentifizierung per Fingerabdruck, die dazu beitragen, das Gerät vor Hackern zu schützen.

Kann Windows Defender Flash-Laufwerke scannen?

Microsoft Defender macht es einfach, Ihren Windows-Computer auf Viren und Malware zu scannen. Es stehen mehrere Scans zur Verfügung, darunter ein Schnell- und ein Offline-Scan. Aber wussten Sie, dass Sie könnenVerwenden Sie auch Microsoft Defender, um Ihre Wechseldatenträger und externen Laufwerke zu scannen? So geht’s.

Wie entferne ich mit CMD Viren von meiner externen Festplatte?

Um den Virus mit CMD zu entfernen, geben Sie in die Eingabeaufforderung attrib -r -a -s -h * ein. * und drücken Sie die Eingabetaste. Dadurch werden die Attribute Read Only, Archive, System und Hidden File aus allen Dateien entfernt. Sobald Sie die Eingabetaste gedrückt haben, sollte diese Datei vom aktuellen Laufwerk gelöscht werden.

Was passiert, wenn Sie ein USB-Flash-Laufwerk formatieren?

Wenn Sie ein USB-Laufwerk formatieren, werden die darin enthaltenen Daten gelöscht. Die Daten können jedoch mithilfe von Datenwiederherstellungssoftware wiederhergestellt werden.

Kann ein Flash-Laufwerk gehackt werden?

Beachten Sie, dass USB-Flash-Laufwerke nicht die einzige gefährdete Hardware sind: Human Interface Devices oder „HID“-Geräte wie Tastaturen, Mäuse, Smartphone-Ladegeräte oder andere angeschlossene Objekte können von böswilligen Personen manipuliert werden. Und die Folgen sind schwerwiegend: Datendiebstahl oder -vernichtung, Sabotage, Lösegeldforderungen etc.

Welches Risiko birgt ein Flash- oder USB-Stick?

Große Gefahren von USB-Laufwerken. USB-Flash-Laufwerke stellen zwei große Herausforderungen für die Sicherheit von Informationssystemen dar: Datenlecks aufgrund ihrer geringen Größe und Allgegenwärtigkeit und Systemkompromittierung durch Infektionen durch Computerviren, Malware und Spyware.

Was sollten Sie tun, wenn Sie einen Virus haben?

Erholen Sie sich und bleiben Sie hydratisiert. Nehmen Sie rezeptfreie Arzneimittel wie Paracetamol ein, damit Sie sich besser fühlen. Bleiben Sie in Kontakt mit Ihrem Arzt. Rufen Sie an, bevor Sie sich medizinisch behandeln lassen.

Ist ein USB-Killer illegal?

USB-Killer-Geräte sind nicht illegal und können angeblich für legale Zwecke verwendet werden. Aber es sollte selbstverständlich sein, dass das Zerstören von Computern und Hardware, die nicht Ihnen gehören, ohne die Erlaubnis des Besitzers absolut illegal ist.

Wie scanne ich einen Speicherstick in Windows 10?

Ich habe herausgefunden, wie ich meine USB-Geräte scannen kann: Klicken Sie unter EINSTELLUNGEN auf WINDOWS DEFENDER, dann auf WINDOWS DEFENDER ÖFFNEN und wählen Sie BENUTZERDEFINIERTEN Scan (Sie sehen ihn unter Schnell und Vollständig) und drücken Sie dann SCANNEN. Ein Popup-Fenster zeigt die zum Scannen verfügbaren Laufwerke an. Aktivieren Sie die Kontrollkästchen neben den USB-Geräten, die Sie scannen möchten.

Scannt die Windows-Sicherheit alle Laufwerke?

Wenn Sie jedoch dachten, dass ein „vollständiger Scan“ bedeutet, dass das Antivirenprogramm jedes an Ihren Computer angeschlossene Speichergerät überprüft, denken Sie noch einmal darüber nach. Wie sich herausstellt, scannt Windows Defender Antivirus standardmäßig keine externen Laufwerke während eines vollständigen Scans – nur während schneller und benutzerdefinierter Scans.

Entfernt Antivirus vorhandene Viren?

Antivirensoftware wurde hauptsächlich entwickelt, um Infektionen zu verhindern, beinhaltet aber auch die Fähigkeit, Malware von einem infizierten Computer zu entfernen.

Was sollten Sie tun, wenn Sie einen Virus haben?

Erholen Sie sich und bleiben Sie hydratisiert. Nehmen Sie rezeptfreie Arzneimittel wie Paracetamol ein, damit Sie sich besser fühlen. Bleiben Sie in Kontakt mit Ihrem Arzt. Rufen Sie an, bevor Sie sich medizinisch behandeln lassen.

Kann eine externe Festplatte mit einem Virus infiziert sein?

Externe Festplatten können von einem Virus oder sogar mehreren Viren infiziert werden. Wenn es einem Virus gelingt, Ihren Computer zu infizieren, kann er sich möglicherweise auf andere Komponenten ausbreiten, einschließlich der externen Festplatte. Von dort kann der Virus auf ein anderes, nicht infiziertes Laufwerk oder sogar auf einen gesunden Computer gelangen.

Kann ein Virus eine Festplatte ruinieren?

Einige besonders bösartige Viren, einschließlich Bootsektorviren, können für einen Laien so schwer zu entfernen sein, dass er das Gefühl haben könnte, die Festplatte sei ein verlorener Fall. Tatsache ist jedoch, dass Viren zwar die auf einer Festplatte gespeicherten Daten zerstören können, nicht aber das Gerät selbst.

Kann ein Flash-Laufwerk gelöscht und wiederverwendet werden?

Aber wenn Sie es immer wieder verwenden, wird es sich definitiv irgendwann abnutzen. Die Lebenserwartung eines USB-Flash-Laufwerks kann anhand der Anzahl der Schreib- oder Löschzyklen gemessen werden. USB-Flash-Laufwerke können je nach verwendeter Speichertechnologie zwischen 10.000 und 100.000 Schreib-/Löschzyklen aushalten.

Kann ein USB einen Trojaner löschen?

Angreifer können USB-Laufwerke verwenden, um andere Computer mit Malware zu infizieren, die erkennen kann, wenn das USB-Laufwerk an einen Computer angeschlossen ist. Die Malware lädt dann bösartigen Code auf das Laufwerk herunter.

Was ist ein bösartiger USB-Stick?

Der bösartige USB verwendet seine Bezeichnung als „Tastatur“, um Tastenanschläge in das System einzuschleusen, um andere Exploits und schädliche Payloads auf dem kompromittierten System zu installieren.