Alle Antworten. Die Nachrichten sind Betrug. iPhones bekommen keine Viren, es sei denn, sie sind jailbreaked. Gehen Sie zu Einstellungen > Safari > Löschen Sie den Verlauf und die Website-Daten.

Warum erhalte ich ständig Viren-Popups auf meinem iPhone?

Alle Antworten. Die Nachrichten sind Betrug. iPhones bekommen keine Viren, es sei denn, sie sind jailbreaked. Gehen Sie zu Einstellungen > Safari > Verlauf und Website-Daten löschen.

Sind Viren-Popups ein echtes iPhone?

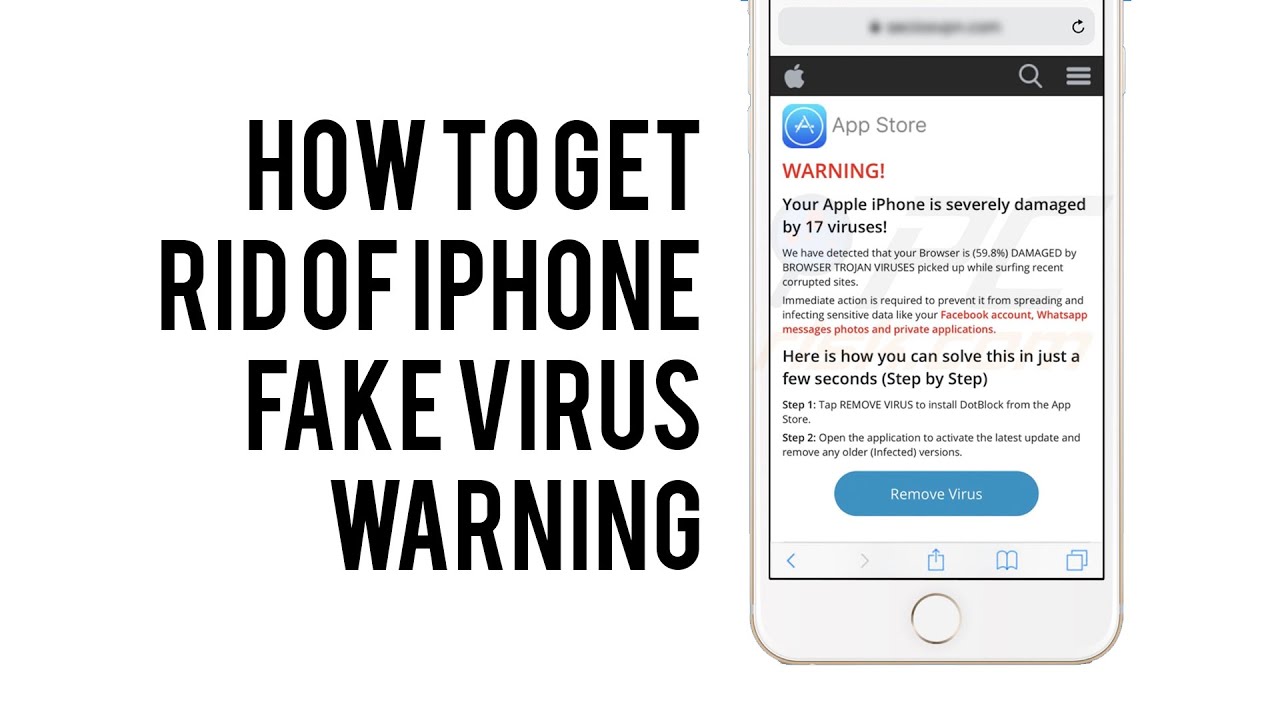

Apple Security Alert ist eine gefälschte Popup-Nachricht, die besagt, dass Ihr iOS-Gerät gehackt wurde und Ihre persönlichen Daten gefährdet sind. Benutzer können diese Warnung erhalten, indem sie eine verdächtige Website besuchen oder umgeleitet werden, wenn sie ein potenziell unerwünschtes Programm (PUP) auf ihrem Mac oder iPhone installiert haben.

Was mache ich, wenn mein iPhone einen Virus gefunden anzeigt?

Neben dem Löschen aller Hintergrund-Apps kann das Löschen des Safari-Browser-Cache und des Browserverlaufs auch dazu beitragen, die Virenwarnung auf Ihrem iPhone zu beseitigen. Dadurch werden alle temporären Dateien oder Cookies gelöscht, die möglicherweise gespeichert wurden, als die Virenwarnung auftritt.

Warum erhalte ich ständig eine Virenwarnung auf meinem Telefon?

Das Virenwarn-Popup auf Android In den meisten Fällen sehen Android-Benutzer nur ein gefälschtes Virenwarn-Popup, wenn sie den Webbrowser verwenden, um eine bösartige Website zu besuchen. Das Popup-Fenster warnt Sie, dass Ihr Android mit einem Virus infiziert ist, und fordert Sie auf, auf eine Schaltfläche zu tippen, um einen Scan durchzuführen und die Software von Ihrem Gerät zu entfernen.

Kann ein iPhone von Safari einen Virus bekommen?

Kann ein iPhone von Safari einen Virus bekommen? Nicht von Safari selbst, aber es ist möglich, Ihr iPhone über Safari zu infizieren. Wie jeder andere Browser kann auch Safari ein Zufluchtsort für bösartige Programme und Viren sein.

Kann Ihr iPhone gehackt werden, indem Sie auf einen Link klicken?

2. Vermeiden Sie es, auf verdächtige Links zu klicken. Genau wie auf Ihrem Computer, IhreDas iPhone kann gehackt werden, indem man auf eine verdächtige Website oder einen verdächtigen Link klickt. Wenn eine Website “offen” aussieht oder sich anfühlt, überprüfen Sie die Logos, die Rechtschreibung oder die URL.

Können Sie Ihr Telefon enthacken?

Wenn Sie kürzlich Apps auf Android per Sideload geladen haben, sind diese möglicherweise für den Hack verantwortlich. Um Ihr Telefon zu enthacken, löschen Sie daher alle kürzlich heruntergeladenen Apps von ihm.

Kann das Zurücksetzen Ihres Telefons Hacker entfernen?

Der Großteil der Malware kann durch Zurücksetzen Ihres Telefons auf die Werkseinstellungen entfernt werden. Dadurch werden jedoch alle auf Ihrem Gerät gespeicherten Daten wie Fotos, Notizen und Kontakte gelöscht, daher ist es wichtig, diese Daten zu sichern, bevor Sie Ihr Gerät zurücksetzen. Befolgen Sie die nachstehenden Anweisungen, um Ihr iPhone oder Android zurückzusetzen.

Was macht *# 21 auf dem iPhone?

Wählen Sie *#21# und drücken Sie Anruf, um den Status der Anrufweiterleitung für Sprach-, Daten-, Fax-, SMS-, Sync-, Async-, Paketzugriff- und Pad-Zugriff-Anrufweiterleitung aktiviert oder deaktiviert anzuzeigen.

Was passiert, wenn Sie auf eine gefälschte Virenbenachrichtigung klicken?

In einigen Fällen installiert die Scareware schädlichen Code auf Ihrem Computer, unabhängig davon, ob Sie auf die Warnung klicken oder nicht. Das Herunterladen von einem dieser gefälschten Virenwarn-Popups kann zu Viren, bösartiger Software namens „Trojaner“ und/oder „Keyloggern“ führen, die Passwörter und vertrauliche Daten aufzeichnen.

Warum meldet Chrome ständig, dass ich einen Virus habe?

Der Google Chrome-Popup-Virus ist eine häufige und frustrierende Malware auf Android-Telefonen. Die häufigste Ursache für diesen Virus ist das Herunterladen von Apps von Drittanbietern oder unbekannten Quellen, die die Malware enthalten. Das Wichtigste ist, NICHT irgendwo auf das Popup zu tippen!

Können iPhones leicht gehackt werden?

Kann ein iPhone aus der Ferne gehackt werden? Ein iPhone kann aus der Ferne durch iOS-Schwachstellen gehackt werden. Es ist jedoch wahrscheinlicher, dass es durch böswillige Absichten gehackt wirdSoftware oder physischer Zugriff, da programmbasiertes Hacken am schwierigsten durchzuführen ist.

Was wähle ich, um zu sehen, ob mein Telefon gehackt wurde?

Verwenden Sie den Code *#21#, um zu sehen, ob Hacker Ihr Telefon mit böswilliger Absicht verfolgen. Sie können diesen Code auch verwenden, um zu überprüfen, ob Ihre Anrufe, Nachrichten oder andere Daten umgeleitet werden. Es zeigt auch den Status Ihrer umgeleiteten Informationen und die Nummer, an die die Informationen weitergeleitet werden.prieš 7 dienas

Wer greift auf mein Telefon zu?

Um Ihre mobile Datennutzung auf Android zu überprüfen, gehen Sie zu Einstellungen > Netzwerk & Internet > Datenverbrauch. Unter Mobile sehen Sie die Gesamtmenge der Mobilfunkdaten, die von Ihrem Telefon verwendet werden. Tippen Sie auf Mobile Datennutzung, um zu sehen, wie sich Ihre Datennutzung im Laufe der Zeit verändert hat. Von hier aus können Sie alle aktuellen Spikes identifizieren.prieš 6 dienas

Sollte ich mein iPhone zurücksetzen, wenn es gehackt wurde?

Wenn Sie vermuten, dass Ihr iPhone gehackt wurde, sollten Sie Ihr Telefon auf die Werkseinstellungen zurücksetzen. Was müssen Sie tun, um einen weiteren Angriff zu verhindern? Stellen Sie niemals eine Verbindung zu einem kostenlosen WLAN her. Führen Sie keinen Jailbreak Ihres Telefons durch. Löschen Sie alle Apps auf Ihrem Telefon, die Sie nicht erkennen. Laden Sie keine unzulässigen Apps wie die Taschenlampen-App herunter.

Woher weiß ich, ob ich gehackt wurde?

Häufige Popup-Fenster, insbesondere solche, die Sie dazu auffordern, ungewöhnliche Websites zu besuchen oder Antivirus- oder andere Software herunterzuladen. Änderungen an Ihrer Homepage. Massen-E-Mails, die von Ihrem E-Mail-Konto gesendet werden. Häufige Abstürze oder ungewöhnlich langsame Computerleistung.

Können Sie feststellen, ob Ihr Telefon überwacht wird?

Ja, es gibt Anzeichen dafür, dass Ihr Telefon überwacht wird. Zu diesen Anzeichen gehören eine Überhitzung Ihres Geräts, eine schnelle Entladung des Akkus, der Empfang seltsamer Textnachrichten, das Hören seltsamer Geräusche während eines Anrufs und zufällige Neustarts Ihres Telefons.prieš 3dienas

Was passiert, wenn Sie *# 31 wählen?

Wenn Sie die Anrufer-ID verbergen möchten, wählen Sie *31# und drücken Sie die Anruftaste. Mit diesem Code können Sie überprüfen, an welche Nummer Ihr Telefon gerade Anrufe weiterleitet, wenn Sie beschäftigt sind, oder einen Anruf ablehnen.

Was ist *# 31 iPhone?

Ausgehende Anrufe anonymisieren: Geben Sie *#31# ein, um anzuzeigen, ob Sie die Anrufer-ID deaktiviert haben und Anrufe anonym tätigen. Sie können auch einen einzelnen anonymen Anruf tätigen, indem Sie #31#1234567890 eingeben und 1234567890 durch die Telefonnummer ersetzen, die Sie anrufen möchten.

Wie kann ich feststellen, ob mein Telefon einen Virus hat?

Wenn Ihr Telefon einen Virus hat, werden Sie einige Änderungen in seinem Verhalten bemerken. Ein typisches Zeichen ist das plötzliche Auftreten von Problemen mit schlechter Leistung. Ihr Telefon wird möglicherweise langsamer, wenn Sie versuchen, seinen Browser oder eine andere App zu öffnen. In anderen Fällen werden Sie einige Apps bemerken, die sich verdächtig verhalten.

Welches iPhone ist am sichersten?

Nach unserer Recherche und Rangliste haben wir das Apple iPhone 12 Pro Max als das sicherste Telefon ausgewählt.