Der Zugriff auf ein Unternehmens- oder öffentliches WLAN-Netzwerk ermöglicht es Hackern, verschiedene Operationen durchzuführen, wie z. B. das Ausspionieren der Anmeldeinformationen von Benutzern, das Ausführen eines Man-in-the-Middle-Angriffs und sogar das Umleiten von Opfern auf bösartige Websites zur weiteren Kompromittierung. Menschen assoziieren Computer-Hacking oft mit der Kompromittierung eines Systems aus der Ferne.

Können Hacker aus der Ferne auf Ihren Computer zugreifen?

Remote-Desktop-Hacks werden zu einer gängigen Methode für Hacker, um auf wertvolle Passwörter und Systeminformationen in Netzwerken zuzugreifen, die auf RDP angewiesen sind, um zu funktionieren. Böswillige Akteure entwickeln ständig immer kreativere Wege, um auf private Daten und sichere Informationen zuzugreifen, die sie als Druckmittel für Lösegeldzahlungen nutzen können.

Was gibt Hackern freien Zugriff auf Ihren Computer?

Sie tun dies, indem sie entweder Anzeigen direkt kaufen, den Anzeigenserver kapern oder das Anzeigenkonto einer anderen Person hacken. Als legitime Software verkaufte Malware – Gefälschte Antivirenprogramme haben Millionen von Computern infiziert. Software wird als kostenlose, über das Internet verfügbare Software angeboten, die Malware enthält, die darauf ausgelegt ist, Computer zu infizieren.

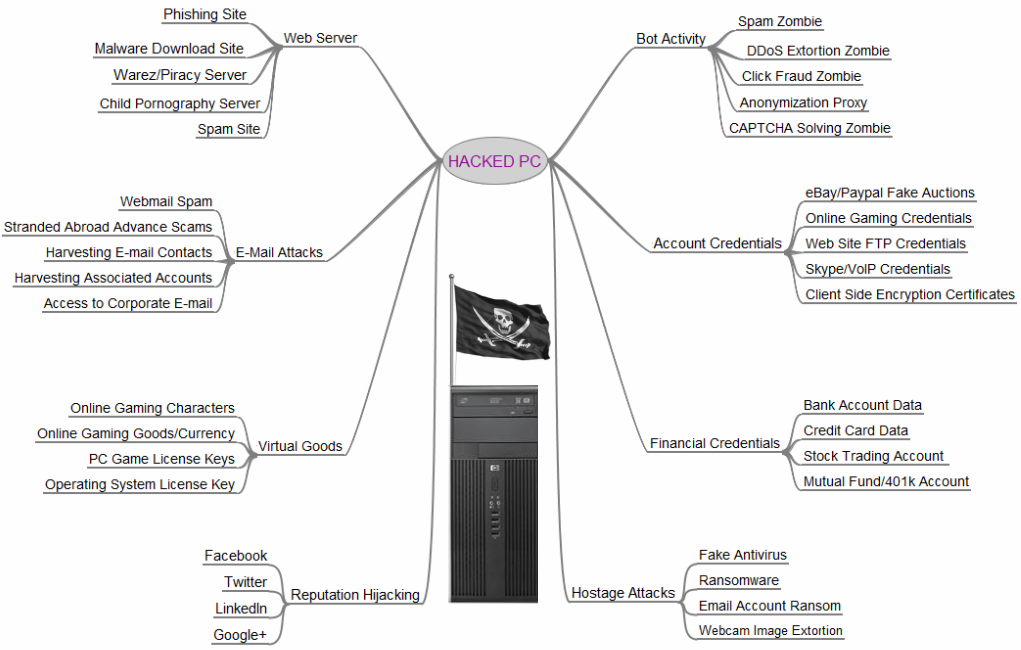

Was passiert, wenn ein Hacker in Ihren Computer eindringt?

Der Hacker könnte auf der anderen Straßenseite oder im ganzen Land sein. Egal wo sie sind, sie können Fotos von Ihrem Computer auf ihren kopieren oder Ihre Steuerunterlagen löschen. Sie können Ihre persönlichen Daten stehlen oder die Programme löschen, die Sie auf Ihrem Computer haben. Schlimmer noch, sie können weitere Viren herunterladen.

Können Sie feststellen, ob jemand Ihren Computer gehackt hat?

Häufige Popup-Fenster, insbesondere solche, die Sie dazu auffordern, ungewöhnliche Websites zu besuchen oder Antivirus- oder andere Software herunterzuladen. Änderungen an Ihrer Homepage. Massen-E-Mails, die von Ihrem E-Mail-Konto gesendet werden. Häufige Abstürze oder ungewöhnlich langsame Computerleistung.

Was Hackern freien Zugang gibtauf Ihren Computer?

Sie tun dies, indem sie entweder Anzeigen direkt kaufen, den Anzeigenserver kapern oder das Anzeigenkonto einer anderen Person hacken. Als legitime Software verkaufte Malware – Gefälschte Antivirenprogramme haben Millionen von Computern infiziert. Software wird als kostenlose, über das Internet verfügbare Software angeboten, die Malware enthält, die darauf ausgelegt ist, Computer zu infizieren.

Was passiert, wenn ein Hacker in Ihren Computer eindringt?

Der Hacker könnte auf der anderen Straßenseite oder im ganzen Land sein. Egal wo sie sind, sie können Fotos von Ihrem Computer auf ihren kopieren oder Ihre Steuerunterlagen löschen. Sie können Ihre persönlichen Daten stehlen oder die Programme löschen, die Sie auf Ihrem Computer haben. Schlimmer noch, sie können weitere Viren herunterladen.

Hält das Herunterfahren des Computers Hacker auf?

Im Allgemeinen lautet die Antwort nein, Sie können sich nicht in einen ausgeschalteten Computer hacken. Sofern zwei Bedingungen nicht erfüllt sind, kann der PC nicht neu gestartet und von außen gehackt werden, selbst wenn Sie ihn mit dem Internet und der Stromversorgung verbunden lassen.

Kann jemand aus der Ferne auf meinen Computer zugreifen, ohne dass ich es weiß?

„Kann jemand aus der Ferne auf meinen Computer zugreifen, ohne dass ich es weiß?“ Die Antwort ist ja!“. Dies kann passieren, wenn Sie auf Ihrem Gerät mit dem Internet verbunden sind.

Können Hacker ohne Internet hacken?

Kann ein Offline-Computer gehackt werden? Technisch gesehen ist die Antwort – Stand jetzt – nein. Wenn Sie Ihren Computer nie verbinden, sind Sie zu 100 Prozent sicher vor Hackern im Internet. Es gibt keine Möglichkeit, dass jemand Informationen ohne physischen Zugang hacken und abrufen, ändern oder überwachen kann.

Was tun Sie als Erstes, wenn Sie gehackt werden?

Schritt 1: Ändern Sie Ihre Passwörter Dies ist wichtig, da Hacker nach jedem Einstiegspunkt in ein größeres Netzwerk suchen und sich möglicherweise durch ein schwaches Passwort Zugang verschaffen. Auf Konten oder Geräten, dievertrauliche Informationen enthalten, stellen Sie sicher, dass Ihr Passwort sicher, einzigartig und nicht leicht zu erraten ist.

Können Hacker zurückverfolgt werden?

Die meisten Hacker werden verstehen, dass sie von Behörden aufgespürt werden können, die ihre IP-Adresse identifizieren, daher werden fortgeschrittene Hacker versuchen, es Ihnen so schwer wie möglich zu machen, ihre Identität herauszufinden.

Was passiert, wenn Sie gehackt werden?

Dies kann sehr ernst sein, Hacker können Ihre Identitätsdaten verwenden, um Bankkonten zu eröffnen, Kreditkarten zu erhalten, Produkte in Ihrem Namen zu bestellen, bestehende Konten zu übernehmen und Mobilfunkverträge abzuschließen. Hacker könnten sogar echte Dokumente wie Pässe und Führerscheine auf Ihren Namen erhalten, nachdem sie Ihr …

gestohlen haben

Wer ist der Hacker Nr. 1 der Welt?

Kevin Mitnick ist die weltweite Autorität in den Bereichen Hacking, Social Engineering und Schulungen zum Sicherheitsbewusstsein. Tatsächlich trägt die weltweit meistgenutzte computerbasierte Sicherheitsbewusstseins-Schulungssuite für Endbenutzer seinen Namen. Kevins Keynote-Präsentationen sind ein Teil Zaubershow, ein Teil Bildung und alle Teile unterhaltsam.

Spioniert jemand meinen Computer aus?

Um den Aktivitätsmonitor zu öffnen, drücken Sie Befehlstaste + Leertaste, um die Spotlight-Suche zu öffnen. Geben Sie dann Activity Monitor ein und drücken Sie die Eingabetaste. Überprüfen Sie die Liste auf alles, was Sie nicht erkennen. Um ein Programm oder einen Prozess zu schließen, doppelklicken Sie und drücken Sie dann Beenden.

Kann jemand ohne mein Wissen per Fernzugriff auf meinen Computer zugreifen?

Es gibt zwei Möglichkeiten, wie jemand ohne Ihre Zustimmung auf Ihren Computer zugreifen kann. Entweder ein Familienmitglied oder ein Arbeitskollege meldet sich physisch bei Ihrem Computer oder Telefon an, wenn Sie nicht in der Nähe sind, oder jemand greift remote auf Ihren Computer zu.

Wie hacken Hacker aus der Ferne?

Remote-Hacker verwenden verschiedene Malware-Bereitstellungsmethoden; die häufigste (und wahrscheinlich dieDer einfachste Weg für Hacker, ahnungslose Opfer zu erreichen, sind Phishing-Kampagnen. In diesem Szenario versenden Hacker E-Mails mit Links oder Dateien, auf die ahnungslose Empfänger klicken können.

Was gibt Hackern freien Zugriff auf Ihren Computer?

Sie tun dies, indem sie entweder Anzeigen direkt kaufen, den Anzeigenserver kapern oder das Anzeigenkonto einer anderen Person hacken. Als legitime Software verkaufte Malware – Gefälschte Antivirenprogramme haben Millionen von Computern infiziert. Software wird als kostenlose, über das Internet verfügbare Software angeboten, die Malware enthält, die darauf ausgelegt ist, Computer zu infizieren.

Was passiert, wenn ein Hacker in Ihren Computer eindringt?

Der Hacker könnte auf der anderen Straßenseite oder im ganzen Land sein. Egal wo sie sind, sie können Fotos von Ihrem Computer auf ihren kopieren oder Ihre Steuerunterlagen löschen. Sie können Ihre persönlichen Daten stehlen oder die Programme löschen, die Sie auf Ihrem Computer haben. Schlimmer noch, sie können weitere Viren herunterladen.

Können Hacker auf einen Computer im Ruhezustand zugreifen?

Ein Computer kann nicht „im“ Schlafmodus gehackt werden, aber er kann entweder gehackt werden, wenn der Benutzer seinen Computer reaktiviert, um ihn unter der Macht des Betriebssystems wieder funktionsfähig zu machen, oder wenn der Hacker ein Wake-on- LAN (WOL).

Verhindert das Versetzen des Computers in den Energiesparmodus Hacker?

Das bedeutet, dass auf den Computer im Energiesparmodus nicht über eine Netzwerkverbindung zugegriffen werden kann. Ein Hacker benötigt eine aktive Netzwerkverbindung zu Ihrem Computer, um darauf zugreifen zu können. Ein Computer im Energiesparmodus ist genauso vor Hackern geschützt wie ein ausgeschalteter Computer.

Kann der Laptop über WLAN gehackt werden?

Sie haben wahrscheinlich schon von den Gefahren der Nutzung unsicherer öffentlicher WLANs gehört, also wissen Sie, dass Hacker da draußen herumschnüffeln. Es ist ziemlich einfach, sich in einen Laptop oder ein mobiles Gerät zu hacken, das sich auf einem befindetöffentliche Wi-Fi-Verbindung ohne Schutz. Hacker können Ihre E-Mails lesen, Passwörter stehlen und sogar Ihre Website-Logins entführen.

Wie kann ein Hacker Zugriff auf Ihren Computer erlangen?

10 Möglichkeiten, wie Hacker Zugriff auf Ihren Laptop erlangen können 1 Phishing. … 2 Malware. … 3 Schwache Passwörter. … 4 Sozialtechnik. … 5 Unsicheres Netzwerk. … 6 USB-Anschluss. … 7 Veraltete Software. … 8 Herunterladen von nicht verifizierten Quellen oder gefährlichen Seiten. … 9 Klicken auf falsche Anzeigen. …

Kann ein Computer über einen offenen Port gehackt werden?

Ihren Computer über offene Ports hacken Damit Hacker Ihren Computer hacken können, verlassen sie sich oft auf offene Ports. Dies sind nicht die physischen Ports Ihres Computers (z. B. der USB-Port), sondern die Endpunkte der Internetverbindung, die die Datenpakete basierend auf ihrem Umfang (Versenden einer E-Mail, Aufrufen einer Webseite) sammeln.

Was ist Hacking und wie funktioniert es?

Einst als explorative Neugierde angesehen, griffen Hacker ohne Erlaubnis auf Systeme zu, nur um zu sehen, ob sie es könnten. Hacking hat sich im Laufe der Zeit zu aggressiven Eingriffen in Computersysteme für unrechtmäßigen Profit entwickelt. Jetzt zielen Hacker auf verwundbare Systeme ab und schürfen nach nützlichen Daten, mit denen Geld verdient oder gestohlen oder Betrug begangen werden kann.

Wie wird ein USB-Laufwerk gehackt?

Manchmal infizieren Hacker ein USB-Laufwerk mit Schadsoftware und lassen es in Cafés oder an öffentlichen Orten zurück. Jemand, der vorbeikommt, könnte das USB-Laufwerk nehmen und es an seinen Computer anschließen. Unnötig zu sagen, dass der Computer kompromittiert wird und der Hacker Zugang zu den privaten Informationen des Opfers erhält, sobald das Laufwerk drin ist.