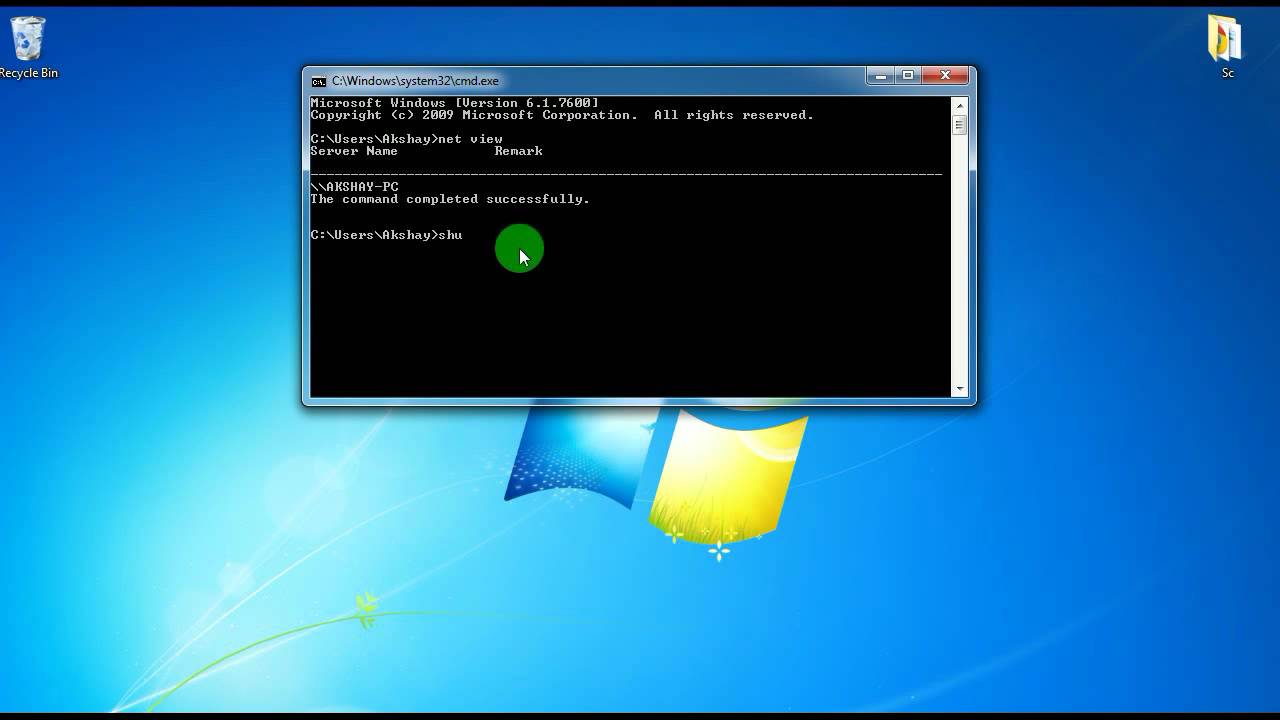

Geben Sie dieses eine Leerzeichen nach „shutdown“ in derselben Zeile ein. Ersetzen Sie „Computername“ durch den tatsächlichen Namen des Zielcomputers. Geben Sie /s oder /r ein Leerzeichen nach dem Computernamen ein. Wenn Sie den Zielcomputer herunterfahren möchten, geben Sie „/s“ ein Leerzeichen nach dem Computernamen ein.

Wie fahre ich den Computer einer anderen Person herunter?

Geben Sie dieses eine Leerzeichen nach „shutdown“ in derselben Zeile ein. Ersetzen Sie „Computername“ durch den tatsächlichen Namen des Zielcomputers. Geben Sie /s oder /r ein Leerzeichen nach dem Computernamen ein. Wenn Sie den Zielcomputer herunterfahren möchten, geben Sie „/s“ ein Leerzeichen nach dem Computernamen ein.

Kann jemand Ihren Computer aus der Ferne herunterfahren?

Wenn Sie mehrere Computer in Ihrem Netzwerk haben, können Sie diese unabhängig von ihrem Betriebssystem remote herunterfahren. Wenn Sie Windows verwenden, müssen Sie den Remote-Computer so einstellen, dass er remote heruntergefahren werden kann. Sobald dies eingerichtet ist, können Sie das Herunterfahren von jedem Computer aus durchführen, einschließlich Linux.

Wie schalte ich eine IP-Adresse ab?

Klicken Sie dazu auf „Start“, dann auf „Ausführen“ und geben Sie dann die Eingabeaufforderung ein. Geben Sie in der Eingabeaufforderung „tracert website“ ein (Beispiel tracrt Google.com) und drücken Sie dann die Eingabetaste. Es sollten verschiedene IP-Adressen zurückgegeben werden. Geben Sie dann in der Eingabeaufforderung „shutdown-i“ ein und drücken Sie die Eingabetaste, dies öffnet den Dialog zum Remote-Herunterfahren.

Wie kann ich einen anderen Computer herunterfahren, indem ich die IP-Adresse der Eingabeaufforderung verweigert verwende?

In CMD können Sie „runas /U:UserNameGoesHere CMD“ eingeben und das Passwort eingeben, wenn Sie dazu aufgefordert werden. Probieren Sie dann den Befehl aus der neu präsentierten CMD-Box aus. Ich verwende diese Lösung in einem Workgroup-Heimnetzwerk. Die Lösung funktioniert für shutdown.exe und psshutdown.exe. Sie funktioniert für Windows 8 und sollte für Windows 7 funktionieren.

Wie fahre ich den Computer einer anderen Person herunter?

Geben Sie dieses eine Leerzeichen nach „shutdown“ in derselben Zeile ein.Ersetzen Sie „Computername“ durch den tatsächlichen Namen des Zielcomputers. Geben Sie /s oder /r ein Leerzeichen nach dem Computernamen ein. Wenn Sie den Zielcomputer herunterfahren möchten, geben Sie „/s“ ein Leerzeichen nach dem Computernamen ein.

Wie fahren Sie alle Computer in einem Netzwerk mit cmd herunter?

Fahren Sie Computer remote von jedem Computer im Netzwerk herunter, indem Sie auf die Schaltfläche „Start“ in der unteren linken Ecke Ihres Bildschirms klicken, „Alle Programme“, „Zubehör“ und dann „Eingabeaufforderung“ auswählen. Geben Sie „shutdown /i“ (ohne Anführungszeichen) ein und drücken Sie „Enter“, um das Dialogfeld „Remote Shutdown“ zu öffnen.

Wie kann ich mit cmd remote auf einen anderen Computer zugreifen?

Geben Sie „mstsc /console /v:Computername“ in die Eingabeaufforderung ein, wobei Sie anstelle von „Computername“ den spezifischen Computernamen verwenden, den Sie zuvor notiert haben. Dieser Eintrag führt Sie direkt zum Anmeldebildschirm für Ihren Remote-Computer. Nachdem Sie sich angemeldet haben, können Sie den Remote-Computer so verwenden, als ob Sie vor ihm sitzen würden.

Kann ein Laptop aus der Ferne heruntergefahren werden?

Öffnen Sie den Shutdown Start Remote-Server auf Ihrem PC (keine Installation erforderlich) und öffnen Sie dann die App auf Ihrem Android-Telefon. Wenn beide Geräte mit demselben Netzwerk verbunden sind, sollten Sie Ihren PC-Namen in der Oberfläche der Shutdown Start Remote-App sehen. Tippen Sie darauf, um eine Verbindung zu Ihrem PC herzustellen.

Kann jemand ohne Internet auf meinen Computer zugreifen?

Kann ein Offline-Computer gehackt werden? Technisch gesehen ist die Antwort – Stand jetzt – nein. Wenn Sie Ihren Computer nie verbinden, sind Sie zu 100 Prozent sicher vor Hackern im Internet. Es gibt keine Möglichkeit, dass jemand Informationen ohne physischen Zugang hacken und abrufen, ändern oder überwachen kann.

Kann jemand meinen Computer aus der Ferne hacken?

Ja, es ist durchaus möglich, dass Ihr Heimnetzwerk gehackt wird. Es gibt ein paar Möglichkeiten, wie Hacker gewinnen könnenZugriff auf Ihr Netzwerk. Eine gängige Methode besteht darin, das Passwort zu erraten. Es klingt einfach, aber Router haben oft ein voreingestelltes Standardpasswort, das der Hersteller für alle Geräte verwendet.

Wie finde ich die IP-Adresse einer Person heraus?

Ein IP-Lookup-Tool verwenden Der einfachste Weg, die IP-Adresse einer Person zu finden, ist die Verwendung eines der vielen online verfügbaren IP-Lookup-Tools. Ressourcen wie WhatIsMyIPAddress.com oder WhatIsMyIP.com bieten Tools, um eine IP-Adresse einzugeben und nach den Ergebnissen der kostenlosen öffentlichen Registrierung zu suchen.

Was ist PsShutdown?

Wie schalte ich den Computer ohne Netzschalter aus?

Ein Oldie, aber Goodie, das Drücken von Alt-F4 öffnet ein Windows-Menü zum Herunterfahren, wobei die Option zum Herunterfahren bereits standardmäßig ausgewählt ist. (Sie können auf das Pulldown-Menü für andere Optionen wie Benutzer wechseln und Ruhezustand klicken.) Drücken Sie dann einfach die Eingabetaste, und Sie sind fertig.

Wie fahre ich den Computer einer anderen Person herunter?

Geben Sie dieses eine Leerzeichen nach „shutdown“ in derselben Zeile ein. Ersetzen Sie „Computername“ durch den tatsächlichen Namen des Zielcomputers. Geben Sie /s oder /r ein Leerzeichen nach dem Computernamen ein. Wenn Sie den Zielcomputer herunterfahren möchten, geben Sie „/s“ ein Leerzeichen nach dem Computernamen ein.

Wie lautet der Befehl zum Herunterfahren in CMD?

shutdown /s Der Befehl fährt das System herunter, an dem Sie gerade arbeiten. shutdown / i an der Eingabeaufforderung öffnet das Dialogfenster Remote Shutdown, das Optionen bereitstellt, die über eine einfach zu bedienende Oberfläche verfügbar sind, einschließlich vernetzter Systeme.

Können Sie den Laptop vom iPhone herunterfahren?

Wenn Sie die Remote Off/Off Remote-Apps auf beiden Geräten ausgeführt haben, findet Ihr iPhone Ihren Computer im Abschnitt „Sichtbare Computer“ auf der linken Seite. Wählen Sie Ihren Computer aus. Sie sollten diese Befehle sehen: Herunterfahren, Sperren, Neustart, Energiesparmodus, Ruhezustand. Wähle eins aus.

Was ist der Fernabschaltdialog?

Remote Shutdown über das Dialogfeld „Shutdown“ Schritt 3: Das Dialogfeld „Remote Shutdown“ wird angezeigt, wie im folgenden Screenshot gezeigt. Wählen Sie die Schaltfläche „Hinzufügen“ oder „Durchsuchen“, um die Computer im lokalen Netzwerk hinzuzufügen, die Sie aus der Ferne herunterfahren oder neu starten möchten.

Wie können Hacker Sie zur Übertragung verleiten?

Wie können Hacker Sie dazu verleiten, ohne Ihr Wissen persönliche Daten über ein öffentliches Netzwerk zu übertragen? Sie tarnen das Netzwerk als bösen Zwilling.

Kann jemand Sie über Wi-Fi ausspionieren?

Durch einfaches Abhören vorhandener Wi-Fi-Signale kann jemand durch die Wand sehen und erkennen, ob es Aktivitäten gibt oder wo sich ein Mensch befindet, auch ohne den Standort der Geräte zu kennen. Sie können im Wesentlichen eine Überwachung vieler Standorte durchführen. Das ist sehr gefährlich.“

Können Sie gehackt werden, während Sie offline sind?

Diese Angriffe zeigen, dass es möglich ist, einen Offline-PC zu hacken, selbst wenn Sie keinen physischen Zugang haben. Obwohl technisch machbar, sind diese Angriffe jedoch nicht einfach. Die meisten dieser Methoden erfordern einen bestimmten Aufbau oder optimale Bedingungen.

Kann eine Remote-Desktop-Verbindung zum Ausspionieren verwendet werden?

Ja, es könnte auf subversive Weise verwendet werden, aber das ist nicht die Absicht des Programms. Außerdem bezweifle ich, dass es unbemerkt bleiben würde, es sei denn, es ist bereits so eingerichtet, dass es keinen Hinweis darauf gibt, dass es läuft, und eine Verbindung hergestellt wird, bevor sich ein Benutzer an diesen Computer setzt.