Auch hier drücken Sie bei geöffnetem Chrome einfach gleichzeitig die Umschalt- + Esc-Tasten (es ist einfach, wenn Sie die Umschalttaste gedrückt halten und auf die Esc-Taste tippen und dann beide loslassen), und der Task-Manager wird in einem neuen Fenster angezeigt.

Verfolgt Google Chrome Ihre Aktivitäten?

Die Hauptmethode, mit der Google Chrome Sie ausspioniert, ist das „Cookie-Tracking“. Chrome und unzählige andere Internetdienste verwenden Cookies, um Metriken zu verfolgen, um das Weberlebnis für Sie anzupassen und die Anzeigenleistung zu verfolgen. Wenn Sie das Internet nutzen, senden Sie Daten über Ihre Aktivitäten und Ihren Standort an Google und andere Websites zurück.

Wie komme ich zum Chrome Task Manager?

Um das Tool über das Menü zu starten, klicken Sie einfach auf das Chrome-Menü und dann auf Weitere Toolskönnte.

Wer kann meinen Browserverlauf sehen?

Trotz der von Ihnen getroffenen Datenschutzvorkehrungen gibt es jemanden, der alles sehen kann, was Sie online tun: Ihr Internetdienstanbieter (ISP). Wenn es um den Online-Datenschutz geht, gibt es viele Schritte, die Sie unternehmen können, um Ihren Browserverlauf zu bereinigen und zu verhindern, dass Websites Sie verfolgen.

Was ist der Chrome Task-Manager?

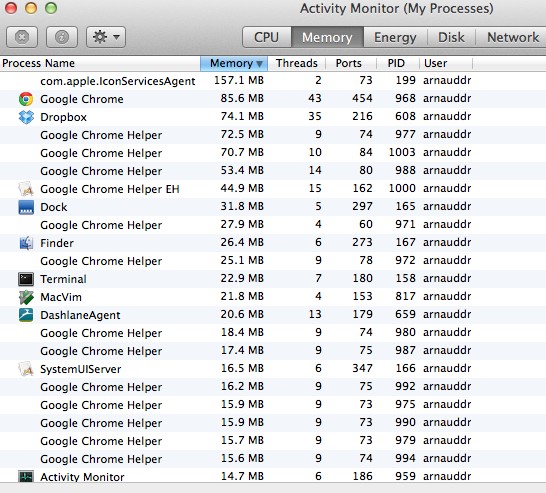

Chrome Task Manager zeigt nicht nur die CPU-, Arbeitsspeicher- und Netzwerkauslastung jedes geöffneten Tabs und Plug-Ins an, sondern ermöglicht es Ihnen auch, einzelne Prozesse mit einem Mausklick zu beenden, ähnlich wie der Windows Task-Manager oder die macOS-Aktivität Monitor. Öffnen Sie Ihren Chrome-Browser.

Hat Google einen Task-Manager?

Schritt 1: Öffnen Sie Google Tasks Sie können in einigen Google Workspace-Apps Aufgaben zur Seitenleiste hinzufügen. Gehen Sie zu Gmail, Kalender, Chat, Drive oder zu einer Datei in Google Docs, Tabellen oder Präsentationen. Wichtig: Wenn Sie die Aufgaben-App nicht sehen können, klicken Sie auf den Pfeil unten rechts auf dem Bildschirm, um das Bedienfeld zu erweitern.

Warum hat Google Chrome so viele Hintergrundprozesse?

Möglicherweise ist Ihnen aufgefallen, dass in Google Chrome oft mehr als ein Prozess geöffnet ist, selbst wenn Sie nur einen Tab geöffnet haben. Dies liegt daran, dass Google Chrome den Browser, die Rendering-Engine und die Plugins absichtlich voneinander trennt, indem sie in separaten Prozessen ausgeführt werden.

Kann jemand anderes meinen Google-Suchverlauf sehen?

Gehen Sie zu Ihrem Google-Konto. Klicken Sie links auf Persönliche Daten. Klicken Sie unter „Auswählen, was andere sehen“ auf „Über mich“. Unter einer Art von Informationen können Sie auswählen, wer Ihre Informationen derzeit sehen kann.

Wie finde ich den gelöschten Verlauf?

Geben Sie die Anmeldedaten Ihres Google-Kontos ein und tippen Sie auf die Option „Daten und Personalisierung“. Klicken Sie auf die Schaltfläche Alle anzeigen unter dem Abschnitt „Dinge, die Sie erstellen und tun“ und suchen Sie nach Google ChromeSymbol; Tippen Sie darauf und dann auf die Option „Daten herunterladen“, um die gelöschten Lesezeichen und den Browserverlauf wiederherzustellen.

Wird der Browserverlauf zwischen Geräten geteilt?

Google-Suchanfragen, die auf anderen Geräten erscheinen, sind ein häufiges Symptom für die gemeinsame Nutzung von Geräten durch Freunde und Familie. Auch wenn Sie sich dessen damals vielleicht nicht bewusst waren, geraten Sie jedes Mal, wenn sich eine andere Person auf Ihrem Gerät bei einem Google-Konto anmeldet, oder wenn Sie sich selbst bei einem anderen Gerät anmelden, in dieses Dilemma.

Woran erkennen Sie, ob Ihr Bildschirm überwacht wird?

Klicken Sie mit der rechten Maustaste auf die Taskleiste und wählen Sie Task-Manager. Suchen Sie auf der Registerkarte Prozess nach einem Programm, das den Computer möglicherweise überwacht. Vielleicht möchten Sie sich eine Top-Überwachungssoftware ansehen, um den Namen zu bestimmen. Wenn Sie genau denselben Namen gefunden haben, bedeutet das, dass Sie überwacht werden.

Kann mein Arbeitgeber meinen persönlichen Browserverlauf sehen?

Arbeitgeber können Ihre Internetaktivitäten auf Ihrem Telefon sehen. Vor allem, wenn es sich um ein Firmentelefon handelt und Sie mit dem Netzwerk Ihres Unternehmens verbunden sind. Ein Firmentelefon wird mit Daten- und Sprachzeit betrieben, für die das Unternehmen bezahlt, sodass es möglicherweise überwachen möchte, wie es verwendet wird.

Woher wissen Sie, ob Ihr Unternehmen Ihren Computer überwacht?

#1 Überprüfen Sie den Task-Manager, ob ein Überwachungsprogramm ausgeführt wird. Die meisten Unternehmen verwenden Überwachungssoftware von Drittanbietern, mit der die Führungskraft sehen kann, was Sie mit dem Computer des Unternehmens tun. Angenommen, Ihr Arbeitscomputer verwendet Windows, können Sie möglicherweise im Task-Manager überprüfen, ob der Computer überwacht wird.

Kann jemand sehen, was Sie in seinem WLAN durchsuchen?

Kann jemand sehen, welche Websites ich über sein WLAN besuche? Ja, je nach Router kann der Wi-Fi-Eigentümer Ihren Browserverlauf über das Admin-Panel des Routers einsehen. Die könnten das überprüfenRouter-Protokolle, um verbundene Geräte, Zeitstempel, Quellen und IP-Adressen anzuzeigen, aber nicht unbedingt spezifische URLs.

Woher weiß ich, ob ich verfolgt werde?

Wenn Sie glauben, dass Ihr Telefon verfolgt wird, gibt es eine Möglichkeit, dies zu überprüfen. Schalten Sie einfach Ihr WLAN aus und die Mobilfunkdaten Ihres Telefons ein. Achten Sie dann darauf, ob die Datennutzung Ihres Telefons ungewöhnlich stark ansteigt.

Wie kann ich die Internetaktivitäten meines Mannes verfolgen?

Die mSpy-App ist ein Überwachungstool für alle Geräte. Mit der App können Sie auch die verdächtigen Aktivitäten Ihres Mannes leicht verfolgen. Mit der App können Sie einfach Details über seinen Standort abrufen und alle seine Text-, Snapchat-, WhatApp-, Facebook- und Skype-Nachrichten empfangen und lesen.

Kann der WLAN-Eigentümer sehen, wonach ich bei Google suche?

— Kann der WLAN-Eigentümer sehen, was ich suche? Die Antwort lautet „NEIN“, es sei denn, Sie verwenden eine veraltete Suchmaschine aus der Vergangenheit. Heutzutage haben alle modernen Websuchen auf ihren Websites HTTPS aktiviert, sodass alle Daten auf allen Suchmaschinenseiten verschlüsselt sind und kein WLAN-Besitzer sehen kann, was Sie gesucht haben.

Können Sie überprüfen, wonach die Leute in Ihrem Internet suchen?

Ja, definitiv. Ein WiFi-Besitzer kann sehen, welche Websites Sie besuchen, während Sie WiFi verwenden, sowie die Dinge, die Sie im Internet suchen. Es gibt viele Router mit integrierter Tracking-Funktion von Unternehmen wie Netgear.

Was läuft in Chrome?

Um die in Google Chrome ausgeführten Prozesse anzuzeigen, wählen Sie das Optionssymbol, klicken Sie auf „Weitere Tools“ und wählen Sie „Task-Manager“. In Ihrem Task-Manager-Fenster sehen Sie jeden geöffneten Tab zusammen mit allen aktivierten Erweiterungen, die Menge an Speicher und CPU-Leistung, die jede verwendet, und wie viele Netzwerkdaten sie senden oder empfangen.