In MySQL werden die Benutzerberechtigungen dem MySQL-Benutzerkonto erteilt, das die Operationen bestimmt, die auf dem Server ausgeführt werden können. Diese Benutzerberechtigungen können sich in den Berechtigungsebenen unterscheiden, in denen sie für mehrere Abfrageausführungen angewendet werden.

Wie wird die Benutzersicherheit in MySQL implementiert?

Die MySQL-Sicherheit funktioniert, indem sie sowohl die Benutzer einschränkt, die Zugriff auf eine Datenbank haben, als auch, was sie tun dürfen, sobald sie Zugriff haben.

Wie zeige ich Benutzerberechtigungen in MySQL an?

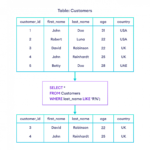

Wenn das Benutzerkonto, mit dem Sie angemeldet sind, über SELECT-Berechtigungen für die interne MySQL-Datenbank verfügt, können Sie die Berechtigungen sehen, die anderen Benutzerkonten gewährt wurden. Um die Berechtigungen anderer Konten anzuzeigen, verwenden Sie das folgende Format: SHOW GRANTS FOR ‚

Wie werden Berechtigungen in MySQL Mcq implementiert?

Erklärung: MySQL verwendet Sicherheit basierend auf Zugriffssteuerungslisten (ACLs) für alle Verbindungen, Abfragen und andere Operationen, die Benutzer versuchen können auszuführen. Es gibt Unterstützung für SSL-verschlüsselte Verbindungen. 2. Der mysql-Client schreibt eine Aufzeichnung der ausgeführten Anweisungen in eine History-Datei unter Unix.

Wie ändere ich Berechtigungen in MySQL?

Sie können derzeit die Berechtigungen eines Benutzers nicht in der Systemsteuerung ändern, also müssen Sie dazu einen Befehlszeilen-MySQL-Client wie mysql verwenden. Nachdem Sie einen Benutzer im Cluster erstellt haben, verbinden Sie sich mit dem Cluster als doadmin oder einem anderen Administratorbenutzer.

Wie vergebe ich Zuschüsse in MySQL?

Die WITH GRANT OPTION-Klausel gibt dem Benutzer die Möglichkeit, anderen Benutzern alle Berechtigungen zu erteilen, die der Benutzer auf der angegebenen Berechtigungsstufe hat. Um einem Konto das GRANT OPTION-Privileg zu erteilen, ohne seine Privilegien anderweitig zu ändern, gehen Sie wie folgt vor: GRANT USAGE ON *.

Wie gebe ich die Erlaubnis dazuDatenbank in SQL Server?

Sicherheit – Anmeldungen, dann doppelklicken Sie auf Anmeldung und Sie erhalten das Fenster Anmeldeeigenschaften. Gehen Sie zur Registerkarte Benutzerzuordnung und wählen Sie die Datenbank aus, für die Sie Berechtigungen erteilen möchten. Aktivieren Sie im Abschnitt „Datenbankrollenmitgliedschaft für“ das Kontrollkästchen „db_datawriter“ wie unten gezeigt. Klicken Sie auf Ok und Sie sind fertig.

Welche der folgenden Funktionen ist in MySQL Mcq verfügbar?

Die richtige Antwort auf die Frage „Welche der folgenden Optionen ist in MySQL verfügbar“ ist Option (D). Datenbank erstellen. Weil MySQL ein Open-Source-RDBMS oder relationales Datenbankverwaltungssystem ist.

Wie erteilen Sie die Berechtigung zum Zugriff auf eine Datenbank?

Klicken Sie auf der Registerkarte Datenbanktools in der Gruppe Verwalten auf Benutzer und Berechtigungen. Klicken Sie auf einen der folgenden Befehle: Benutzer- und Gruppenberechtigungen Verwenden Sie dies, um Benutzer- oder Gruppenberechtigungen zu erteilen oder zu entziehen oder den Besitzer von Datenbankobjekten zu ändern.

Wie erteile ich die Berechtigung, einen Benutzer in SQL Server auszuwählen?

1 Antwort. Für die vorhandene Ansicht können Sie in SSMS zu den Eigenschaften der Ansicht wechseln, Benutzer in den Berechtigungen hinzufügen und dann die ausgewählte Berechtigung in der Berechtigungsliste erteilen. Oder verwenden Sie die folgende Anweisung, um Benutzerberechtigungen zu erteilen: GRANT SELECT ON OBJECT::[schema].

Was sind die drei Möglichkeiten, eine Sicherheitskontrolle zu implementieren?

Es gibt drei primäre Bereiche oder Klassifizierungen von Sicherheitskontrollen. Dazu gehören Verwaltungssicherheit, Betriebssicherheit und physische Sicherheitskontrollen.

Welche Arten von Sicherheitsrichtlinien gibt es?

A: Drei allgemein gebräuchliche Arten von Sicherheitsrichtlinien sind Programmrichtlinien, problemspezifische Richtlinien und systemspezifische Richtlinien.

Warum implementieren wir Sicherheitsrichtlinien?

Warum sind Sicherheitsrichtlinien wichtig? Sicherheitsrichtlinien sind wichtig, weil sie die Vermögenswerte eines Unternehmens schützen,sowohl physisch als auch digital. Sie identifizieren alle Unternehmenswerte und alle Bedrohungen für diese Werte.

Was ist der Zweck der Implementierung einer Sicherheitsrichtlinie?

Das Ziel von IT-Sicherheitsrichtlinien besteht darin, Sicherheitsbedrohungen anzugehen und Strategien zur Minderung von IT-Sicherheitslücken zu implementieren sowie zu definieren, wie eine Wiederherstellung nach einem Netzwerkeinbruch erfolgt. Darüber hinaus bieten die Richtlinien den Mitarbeitern Richtlinien, was zu tun und zu lassen ist.

Was sind die vier 4 Elemente der Datensicherheit?

Schutz, Erkennung, Verifizierung & Reaktion. Dies sind die wesentlichen Prinzipien für eine effektive Sicherheit an jedem Standort, egal ob es sich um ein kleines unabhängiges Unternehmen mit einem einzigen Standort oder einen großen multinationalen Konzern mit Hunderten von Standorten handelt.

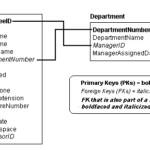

Was sind die zwei Arten von Benutzerrechten?

Systemprivilegien – Ein Systemprivileg gibt einem Benutzer die Möglichkeit, eine bestimmte Aktion auszuführen oder eine Aktion für beliebige Schemaobjekte eines bestimmten Typs auszuführen. Objektberechtigungen – Eine Objektberechtigung gibt einem Benutzer die Möglichkeit, eine bestimmte Aktion an einem bestimmten Schemaobjekt auszuführen.

Welche Arten von Privilegien gibt es?

Administratorrechte steuern die Erstellung von Objekten und die Systemverwaltung. Objektrechte steuern den Zugriff auf bestimmte Datenbankobjekte.

Was sind Prozessrechte in MySQL?

Das PROCESS-Privileg steuert den Zugriff auf Informationen über Threads, die innerhalb des Servers ausgeführt werden (d. h. Informationen über Anweisungen, die von Sitzungen ausgeführt werden). Thread-Informationen, die mit der Anweisung SHOW PROCESSLIST, dem Befehl mysqladmin processlist, INFORMATION_SCHEMA.

verfügbar sind

Wie ändere ich Berechtigungen für eine Datenbank?

Klicken Sie mit der rechten Maustaste auf den Datenbankserver und klicken Sie auf Berechtigungen. Wählen Sie den Benutzer aus der Liste aus. Überprüfen Sie den ServerKontrollkästchen Administrator, um dem Benutzer Serveradministratorrechte zu erteilen. Deaktivieren Sie das Kontrollkästchen Serveradministrator, um die Serveradministratorrechte des Benutzers zu widerrufen.

Was ist chmod 777 und chmod 775 und chmod 755?

777 – alle können lesen/schreiben/ausführen (voller Zugriff). 755 – Besitzer kann lesen/schreiben/ausführen, Gruppe/andere können lesen/ausführen. 644 – Besitzer kann lesen/schreiben, Gruppe/andere können nur lesen.

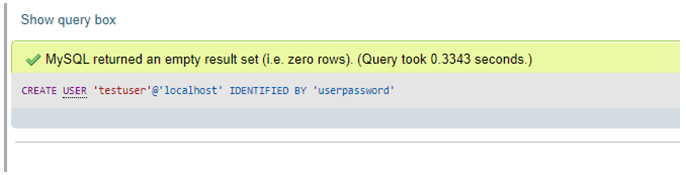

Wie erteile ich einem Benutzer eine Berechtigung in MySQL?

Um Benutzern von beliebigen Hosts Rechte zu gewähren, unterstützt MySQL die Angabe des Benutzerwerts in der Form ‚ user_name ‚@‘ host_name ‚ . Sie können Platzhalter im Hostnamen angeben. Beispiel: ‚Benutzername ‚@’%. example.com“ gilt für user_name für jeden Host in der example.com-Domain und „ user_name „@“198.51.

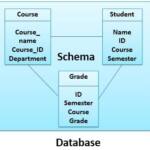

Was sind Berechtigungen in der Datenbank?

Berechtigungen sind die Zugriffsarten, die bestimmten sicherungsfähigen Objekten gewährt werden. Auf Serverebene werden SQL Server-Anmeldungen und Serverrollen Berechtigungen zugewiesen. Auf Datenbankebene werden sie Datenbankbenutzern und Datenbankrollen zugewiesen.