Respuesta: R: Respuesta: R: No pueden acceder a su teléfono, pero si tienen las credenciales de su cuenta de iCloud, podrían acceder a cualquier cosa almacenada o sincronizada con iCloud, incluidos iMessages, fotos, etc. Cambie su contraseña y configure Autenticación de 2 factores si sospecha que alguien puede tener sus credenciales.

¿Puede alguien conectarse a mi iPhone sin que yo lo sepa?

Si su iPhone hace una copia de seguridad de todo en su cuenta de iCloud, alguien puede espiar su actividad accediendo a su cuenta de iCloud desde cualquier navegador web. Necesitarían su nombre de usuario y contraseña de ID de Apple para hacer esto, por lo que si sabe que un tercero tiene esa información, debe seguir algunos pasos.

¿Cómo verifico si mi iPhone está vinculado a otro dispositivo?

Inicie sesión en el sitio web de ID de Apple (https://appleid.apple.com) y revise toda la información personal y de seguridad en su cuenta para ver si hay alguna información que alguien más haya agregado. Si tiene activada la autenticación de dos factores, revise los dispositivos de confianza para ver si hay dispositivos que no reconozca.

¿Alguien puede controlar tu iPhone de forma remota?

Sí, un socio, un padre o incluso un empleador pueden obtener acceso remoto y en tiempo real a su iPhone mediante un software de espionaje. El software espía puede rastrear su ubicación GPS, registrar las entradas de su teclado, como números de tarjetas de crédito y contraseñas, y monitorear sus llamadas, mensajes de texto, uso de aplicaciones, correos electrónicos, voz y otros datos personales.

¿Puedo controlar un iPhone desde otro iPhone?

Seleccione Dispositivo. Seleccione Usar otro dispositivo. Seleccione el dispositivo que desea controlar, luego seleccione Conectar. Ahora puede usar el interruptor conectado a su iPhone, iPad o iPod touch para controlar el otro dispositivo.

¿Cómo verifico si mi iPhone está vinculado a otro dispositivo?

Inicie sesión en el ID de Applesitio web (https://appleid.apple.com) y revise toda la información personal y de seguridad en su cuenta para ver si hay alguna información que alguien más haya agregado. Si tiene activada la autenticación de dos factores, revise los dispositivos de confianza para ver si hay dispositivos que no reconozca.

¿Puede alguien iniciar sesión en su iCloud y ver sus mensajes?

Respuesta: R: Sí. Si pueden iniciar sesión en su iCloud, entonces tienen exactamente el mismo acceso que usted. iCloud no tiene forma de saber quién está usando el ID de Apple e iniciando sesión.

¿Cómo sé si mi iCloud está en otro dispositivo?

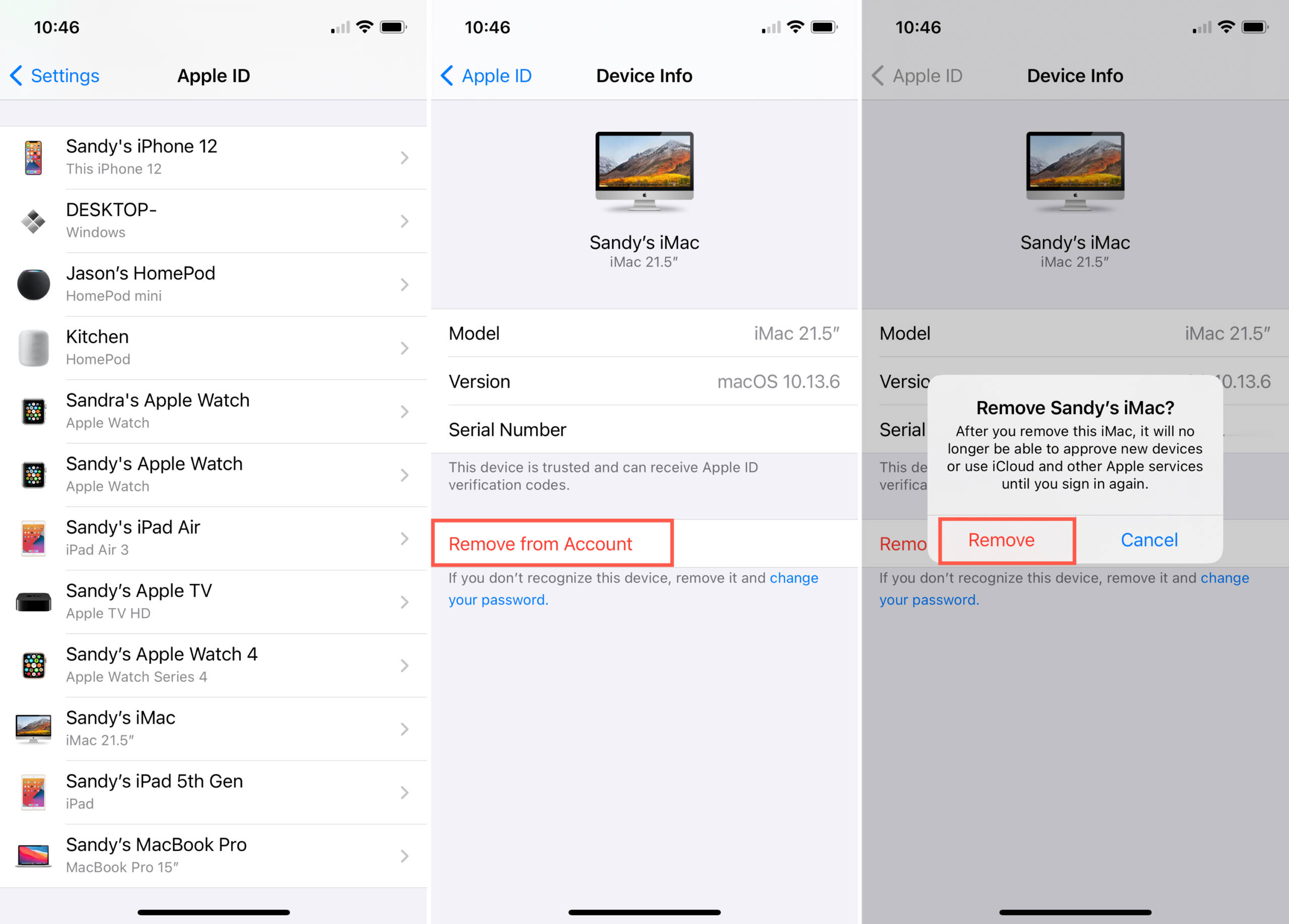

Vea sus dispositivos En iCloud.com, vaya a Configuración de la cuenta. En la sección Mis dispositivos, seleccione un dispositivo de la lista. Nota: si uno de sus dispositivos no aparece en la lista, asegúrese de haber iniciado sesión en el dispositivo con su ID de Apple.

¿Cómo puedes saber si tu teléfono está siendo monitoreado por otra persona?

El parpadeo de una pantalla azul o roja, la configuración automática, el dispositivo que no responde, etc. pueden ser algunas señales que puede controlar. Ruido de fondo al hacer llamadas: algunas de las aplicaciones de espionaje pueden grabar las llamadas realizadas en el teléfono. Para estar seguro, escuche atentamente mientras realiza una llamada.

¿Cómo puedo saber quién está monitoreando mi iPhone?

No hay absolutamente ninguna forma de saber si alguien te está rastreando usando Find my iPhone. La ÚNICA forma en que alguien puede rastrearte es si conocen tu ID de Apple y tu contraseña, así que si sospechas que alguien te está rastreando, simplemente cambia tu contraseña y no podrán hacerlo.

¿Se puede hacer jailbreak a un iPhone de forma remota?

¿Es posible hackear un iPhone de forma remota? Puede que te sorprenda, pero sí, es posible hackear de forma remota un dispositivo iOS.

¿Puede el iPhone ser un espejo?

Respuesta: R: Si bien un iPhone no puede duplicar a otro, 2 iPhones que comparten una ID de Apple pueden ver cualquier cosa queel teléfono se sincroniza con iCloud. Entonces, la conclusión es NUNCA compartir una ID de Apple entre diferentes personas.

¿Qué sucede cuando emparejas dos iPhones?

Pregunta: P: ¿Qué sucede cuando empareja dos iPhone? enviar contenido entre 2 dispositivos iOS, iCloud es efectivo al igual que AirDrop.

¿Alguien puede vincular su teléfono al tuyo sin que lo sepas?

Incluso es posible que alguien controle la actividad de su teléfono celular sin siquiera tocarlo. El spyware móvil, a veces llamado stalkerware, se puede instalar en su teléfono para monitorear información como llamadas, mensajes de texto, correos electrónicos, ubicación, fotos e historial de navegación.

¿Alguien puede leer mis mensajes de iMessage desde otro teléfono?

A menos que alguien siga conectado a su ID de Apple en su dispositivo, no podrá leer sus iMessages ni sus mensajes de texto. Si te preocupa, cambia la contraseña de tu ID de Apple y desactiva iMessage en los demás dispositivos.

¿Puede alguien iniciar sesión en su iCloud y ver sus mensajes?

Respuesta: R: Sí. Si pueden iniciar sesión en su iCloud, entonces tienen exactamente el mismo acceso que usted. iCloud no tiene forma de saber quién está usando el ID de Apple e iniciando sesión.

¿Qué significa un accesorio desconocido detectado cerca de ti en el iPhone?

Si su iPhone ha estado cerca de un AirTag desconocido u otro accesorio durante un período de tiempo prolongado, es posible que reciba una notificación en la aplicación Find My que dice «Artículo detectado cerca de usted». Toque este mensaje y le permitirá reproducir un sonido en el AirTag para encontrarlo.

¿Cómo verifico si mi iPhone está vinculado a otro dispositivo?

Inicie sesión en el sitio web de ID de Apple (https://appleid.apple.com) y revise todos los datos personales y de seguridad.información en su cuenta para ver si hay alguna información que alguien más haya agregado. Si tiene activada la autenticación de dos factores, revise los dispositivos de confianza para ver si hay dispositivos que no reconozca.

¿Hay alguna forma de deshacer el hackeo de su teléfono?

Si recientemente descargaste aplicaciones en Android, es posible que tengan la culpa del ataque. Por lo tanto, para desbloquear su teléfono, elimine todas las aplicaciones descargadas recientemente. Además, asegúrese de examinar detenidamente sus aplicaciones y busque en Google las que no recuerda haber instalado.

¿Puedes comprobar si tu teléfono ha sido pirateado?

Utilice el código *#21# para ver si los piratas informáticos rastrean su teléfono con intenciones maliciosas. También puede usar este código para verificar si sus llamadas, mensajes u otros datos están siendo desviados. También muestra el estado de su información desviada y el número al que se transfiere la información.

¿Qué puede ver un hacker en tu teléfono?

Los piratas informáticos pueden usar registradores de pulsaciones de teclas y otro software de seguimiento para capturar las pulsaciones de teclas de su teléfono y registrar lo que escribe, como entradas de búsqueda, credenciales de inicio de sesión, contraseñas, detalles de tarjetas de crédito y otra información confidencial.

¿Cómo bloqueo mi teléfono para que no sea rastreado?

En Android: abre el cajón de aplicaciones, ve a Configuración, selecciona Ubicación y luego ingresa a Configuración de ubicación de Google. Aquí puedes desactivar los informes de ubicación y el historial de ubicaciones.