Acceso desatendido exclusivo Para obligar a que el cliente de AnyDesk solo sea accesible mediante la contraseña de acceso desatendido, se puede habilitar «Nunca mostrar solicitudes de sesión entrantes» en Configuración > Seguridad > Acceso interactivo. Sí, AnyDesk es completamente seguro de usar. Cada conexión está encriptada con intercambio de claves RSA 2048 asimétrico. Evita el acceso no autorizado a través de la tecnología TLS 1.2 altamente segura y confiable del banco.

¿Cualquiera puede acceder a mi PC usando AnyDesk?

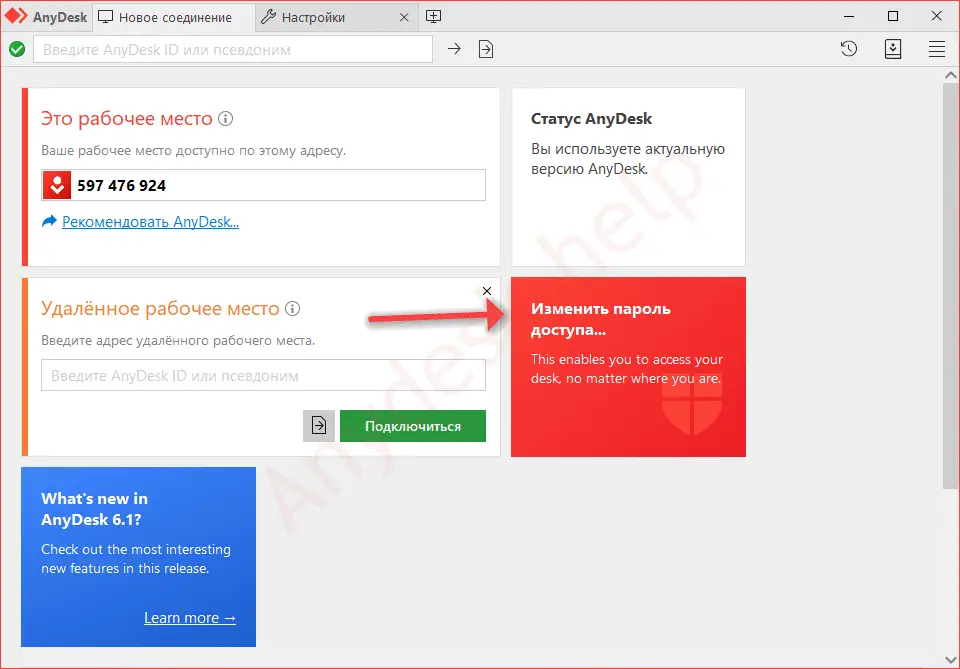

Para comenzar, abra AnyDesk. El número que ve a la izquierda es su identificación personal. Las personas pueden usar este número para acceder a su dispositivo y necesita este número de la persona con la que desea conectarse.

¿Cómo detengo el acceso a AnyDesk?

Cuando sea el momento de finalizar la sesión, hay tres formas de finalizar la conexión: Haga clic en el botón «Desconectar» en la ventana del otro dispositivo. Cierra la pestaña del dispositivo remoto. Cierra la aplicación AnyDesk.

¿Cuáles son los riesgos de usar AnyDesk?

AnyDesk es utilizado legítimamente por millones de profesionales de TI en todo el mundo para conectarse de forma remota a los dispositivos de sus clientes para ayudar con problemas técnicos. Sin embargo, los estafadores pueden intentar hacer un mal uso de AnyDesk (o cualquier otro software de acceso remoto) para conectarse a su computadora y robar datos, códigos de acceso e incluso dinero.

¿AnyDesk puede ver mi pantalla?

Mayor privacidad. Cuando trabaja de forma remota en la PC de la oficina, su actividad aún puede ser visible para sus compañeros de trabajo. Al habilitar el modo de privacidad, la pantalla de la oficina estará negra y toda la actividad será invisible.

¿AnyDesk usa cámara?

Simplemente usa AnyDesk: casi todas las computadoras portátiles tienen una cámara web integrada y, con AnyDesk, puede encenderla desde cualquier lugar y tener una vista clara de su habitación. Ahí es donde encontrarás a tus gatitos durmiendo profundamente. Asegúrate deutilice una contraseña segura y desconecte la sesión después.

¿Cómo detengo una transferencia de archivos en AnyDesk?

Deshabilita la transferencia de archivos en el perfil para el que deseas deshabilitarla en Configuración > Seguridad > Permisos > Perfil de permisos. La primera opción deshabilitará la sincronización del portapapeles en ambas direcciones tanto para el texto como para los archivos, mientras que la segunda solo deshabilitará la transferencia de archivos usando el portapapeles.

¿Alguien puede acceder a mi computadora si mi TeamViewer está apagado?

En general, solo es posible acceder a su computadora si comparte su ID de TeamViewer y la contraseña asociada con otra persona. Sin conocer el ID y la contraseña, no es posible que otros accedan a su computadora.

¿Mi jefe puede ver mi escritorio remoto?

¿Puede mi empleador verme en casa a través de sesiones de Citrix, Terminal y Escritorio remoto? R: NO, su empleador no puede verlo en casa a través de las sesiones de Citrix/Terminal Server o Remote Desktop. La forma en que funciona esta tecnología, no es posible en general.

¿Puede alguien entrar remotamente en mi computadora sin que yo lo sepa?

«¿Alguien puede acceder a mi computadora de forma remota sin que yo lo sepa?» ¡La respuesta es sí!». Esto podría suceder cuando está conectado a Internet en su dispositivo.

¿Cómo configuro el modo de privacidad en AnyDesk?

Primero, el cliente remoto debe darle al usuario que se conecta la capacidad de «Habilitar el modo de privacidad». Consulte Permisos. Una vez que el cliente remoto le ha dado al cliente que se conecta los permisos correctos, el cliente que se conecta puede habilitar el modo de privacidad dentro de la sesión a través de «Permisos» en la barra de herramientas de AnyDesk.

¿Alguien puede encender la cámara de mi computadora portátil de forma remota?

Hay una buena razón por la que muchas personas colocan cinta adhesiva sobre las cámaras web de sus computadoras o usan una cubierta especial para cámaras web para apagarlas: las cámaras web se pueden piratear, lo que significalos piratas informáticos pueden activarlos y grabarlo cuando lo deseen, generalmente con una «RAT» o una herramienta de administración remota que se ha subido en secreto.

¿Cómo puedo saber si AnyDesk está desconectado?

Revise la esquina de la barra de tareas junto al reloj si aparece el icono de AnyDesk. En caso afirmativo, haga clic en él y finalice la conexión. Si ha instalado AnyDesk, desinstálelo. Si solo lo ha dejado funcionar una sola vez, entonces está a salvo.

¿Puedo controlar un teléfono con AnyDesk?

Control remoto móvil AnyDesk no solo le permite acceder a dispositivos con diferentes sistemas operativos, sino que también le permite controlarlos de forma remota como si estuviera frente a ellos, incluso con dispositivos Android.

¿Cómo veo los registros de AnyDesk?

El archivo txt de registro de conexión entrante local” se puede encontrar en la misma carpeta que los archivos de configuración para el cliente AnyDesk. Para obtener más información, consulte AnyDesk-ID y alias.

¿TeamViewer es mejor que AnyDesk?

Para los equipos que quieren tener la opción de ejecutar su solución de acceso remoto en las instalaciones o en la nube, AnyDesk es quizás la mejor opción. Y para los equipos que desean garantizar la compatibilidad con todos los dispositivos, TeamViewer podría ser la mejor opción, simplemente por su variedad de fabricantes compatibles.

¿Cómo encuentro mi dirección de AnyDesk?

Después de que el cliente haya obtenido la licencia, puede encontrar la libreta de direcciones a través del menú de hamburguesas que se encuentra en la esquina superior izquierda de la aplicación AnyDesk. Al igual que con las otras plataformas admitidas, puede agregar Libretas de direcciones y entradas de la Libreta de direcciones.

¿Alguien puede acceder de forma remota a mi computadora cuando está apagada?

Sin el software de seguridad adecuado instalado, como herramientas antimalware como Auslogics Anti-Malware, es posible que los piratas informáticos accedan a la computadora de forma remota incluso siestá apagado.

¿Alguien puede acceder de forma remota a mi computadora sin Internet?

¿Se puede piratear una computadora sin conexión? Técnicamente, a partir de ahora, la respuesta es no. Si nunca conecta su computadora, está 100 por ciento a salvo de los piratas informáticos en Internet. No hay forma de que alguien pueda piratear y recuperar, alterar o monitorear información sin acceso físico.

¿Mi empleador puede ver lo que hago en mi teléfono personal?

La respuesta corta es sí, su empleador puede monitorearlo a través de casi cualquier dispositivo que le proporcionen (computadora portátil, teléfono, etc.).

¿Mi empleador puede ver mi pantalla?

Como regla general, si está utilizando el equipo de su empleador mientras está en la red de su empleador, su empleador tiene derecho a monitorear todo lo que hace, ya sea que esté trabajando de forma remota o en el lugar de trabajo. Debido a que su empleador proporciona la tecnología de comunicaciones, tiene derecho a realizar un seguimiento de sus actividades.

¿Puede mi empresa rastrear la actividad de mi computadora portátil?

Legalmente, todas las empresas tienen derecho a acceder a las computadoras portátiles y los teléfonos inteligentes de la oficina de los empleados. ¿Qué puede rastrear mi empresa? Es obvio que se realiza un seguimiento de su correo electrónico oficial y de las actividades de su navegador web, dice Nitin Chandrachoodan, profesor asociado del Instituto Indio de Tecnología de Madrás.

¿Cómo configurar el acceso desatendido con AnyDesk?

Cómo configurar el acceso desatendido con AnyDesk 1 Instale AnyDesk en el dispositivo remoto Puede descargar la última versión de AnyDesk en nuestro sitio web. Simplemente haga clic en el botón «Descargar». … 2 Configure AnyDesk en el dispositivo remoto A continuación, querrá configurar un nombre de computadora y una contraseña para la computadora remota. … 3 Conéctese al dispositivo remoto

¿Cómo usar AnyDesk para trabajar desde casa?

Todo lo que necesita hacer es establecer una contraseña en la pestaña «Seguridad» de la computadora de su trabajoConfiguración de AnyDesk y estará listo para trabajar desde casa. 1. Instale AnyDesk en el dispositivo remoto. Puede descargar la última versión de AnyDesk en nuestro sitio web.

¿Cómo comparto una presentación en AnyDesk?

Para compartir una presentación, se pueden deshabilitar todos los permisos y los usuarios que acceden a su dispositivo no pueden usar el mouse ni el teclado. Los permisos de acceso de AnyDesk se pueden ajustar a cada caso de uso, ya sea que desee compartir solo su pantalla o realizar tareas administrativas complejas. Cambie los permisos para que se ajusten a sus necesidades personales.

¿Qué es el token de AnyDesk y cómo usarlo?

Este token es como una clave especial que solo puede ser utilizada por un único cliente de AnyDesk. Esto significa que no hay forma de recuperar la contraseña en texto claro, incluso si alguien tiene acceso total a su computadora. AnyDesk tiene una variedad de funciones de seguridad que garantizan que sus conexiones de acceso remoto estén siempre encriptadas y seguras.