Si establece una fecha de caducidad, en la fecha especificada, AWS KMS elimina el material de la clave de la clave de KMS, lo que hace que la clave de KMS quede inutilizable. Para volver a utilizar la clave KMS en operaciones criptográficas, debe volver a importar el mismo material de clave.

¿Cuánto tiempo duran las claves KMS?

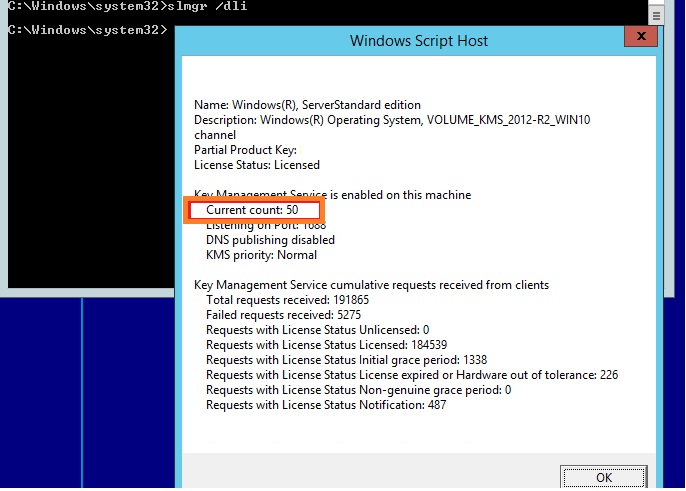

Las activaciones de KMS son válidas durante 180 días (el intervalo de validez de la activación). Para permanecer activados, los equipos cliente de KMS deben renovar su activación conectándose al host de KMS al menos una vez cada 180 días. De forma predeterminada, los equipos cliente de KMS intentan renovar su activación cada 7 días.

¿Caducan las claves de AWS KMS?

Las claves generadas por AWS KMS no tienen fecha de caducidad y no se pueden eliminar inmediatamente; hay un período de espera obligatorio de 7 a 30 días.

¿Se pueden eliminar las claves KMS?

Eliminar una clave de AWS KMS es destructivo y potencialmente peligroso. Elimina el material de la clave y todos los metadatos asociados con la clave KMS y es irreversible. Después de eliminar una clave KMS, ya no puede descifrar los datos que se cifraron con esa clave KMS, lo que significa que los datos se vuelven irrecuperables.

¿Con qué frecuencia se rotan las claves KMS?

AWS KMS rota automáticamente las claves administradas por AWS cada año (aproximadamente 365 días).

¿La activación de KMS es permanente?

Las activaciones de KMS son válidas durante 180 días, un período conocido como el intervalo de validez de la activación. Los clientes de KMS deben renovar su activación conectándose al host de KMS al menos una vez cada 180 días para permanecer activados.

¿Cuánto dura la activación de KMS?

Cualquier cliente de Windows que esté configurado para usar el ‘Canal de cliente de KMS’ se activará en el nuevo host de KMS automáticamente dentro de 2 horas (ya que este es el valor predeterminado del ‘Intervalo de activación de KMS’).

¿Se pueden rotar automáticamente las claves KMS?

Consideraciones para claves asimétricas Cloud KMS noadmitir la rotación automática para claves asimétricas, porque se requieren pasos adicionales antes de poder usar la nueva versión de clave asimétrica.

¿Qué es la clave de AWS KMS?

AWS Key Management Service (KMS) es un producto de Amazon Web Services que permite a los administradores crear, eliminar y controlar claves que cifran datos almacenados en bases de datos y productos de AWS.

¿Con qué frecuencia se deben rotar las claves de acceso de AWS?

Las claves de acceso brindan a los usuarios de IAM la capacidad de conectarse a instancias de Amazon EC2. Por lo tanto, rotarlos regularmente (por ejemplo, cada 90 días) es uno de los pasos clave para proteger sus recursos del acceso no autorizado.

¿Cómo funciona Google KMS?

Cloud KMS te permite importar tus propias claves criptográficas en caso de que necesites usar claves que generes tú mismo. Puede elegir usar claves generadas por Cloud KMS con otros servicios de Google Cloud. Estas claves se conocen como claves de cifrado administradas por el cliente (CMEK).

¿Cómo elimino un alias de KMS?

Para cambiar el alias de una clave KMS, use DeleteAlias para eliminar el alias actual y CreateAlias para crear un nuevo alias. Para asociar un alias existente con una clave KMS diferente, llame a UpdateAlias .

¿Cómo desactivo la clave de AWS KMS?

En el panel de navegación, elija Claves administradas por el cliente. Seleccione la casilla de verificación de las claves KMS que desea habilitar o deshabilitar. Para habilitar una clave KMS, elija Acciones clave, Habilitar. Para deshabilitar una clave KMS, elija Acciones clave, Deshabilitar.

¿Con qué frecuencia se deben cambiar las claves de cifrado?

Las claves de cifrado tienen una vida útil. Las actualizaciones de claves criptográficas para las claves que se acercan al final de su período criptológico deben ser definidas por el proveedor de la aplicación correspondiente o el propietario de la clave y se basarán en las mejores prácticas y pautas de la industria, de acuerdo con el requisito 3.6 de PCI DSS. 4.

¿Qué es un respaldo KMS?clave?

Esta clave de respaldo es el elemento criptográfico fundamental que se utiliza cuando se lleva a cabo el proceso de encriptación. Durante la rotación, las claves de respaldo más antiguas se conservan para descifrar los datos que se cifraron antes de esta rotación.

¿Con qué frecuencia se debe cambiar una clave criptográfica?

Esto significa que su criptoperíodo es de seis meses, por lo que la clave debe rotarse dos veces al año.

¿Cómo comprueba si se está utilizando la clave KMS?

Si ha creado un registro de CloudTrail en la región donde se encuentra su clave de KMS, puede examinar sus archivos de registro de CloudTrail para ver un historial de toda la actividad de la API de AWS KMS para una clave de KMS en particular. Si no tiene un rastro, aún puede ver los eventos recientes en su historial de eventos de CloudTrail.

¿Cuál es la diferencia entre KMS y CloudHSM?

La diferencia entre KMS y CloudHSM es que usted controla sus claves con CloudHSM. CloudHSM ofrece un clúster multi-AZ de un solo arrendatario y es exclusivo para usted. KMS es multiinquilino; sin embargo, utiliza HSM dentro, pero se distribuyen entre las cuentas de los clientes, por lo que no es exclusivo solo para usted.

¿La región clave de KMS es específica?

Las claves administradas por AWS, las claves de KMS que los servicios de AWS crean en su cuenta para usted, son siempre claves de una sola región. No puede convertir una clave existente de una sola región en una clave de varias regiones.

¿Dónde se usa la clave KMS?

Un servicio de AWS como RDS, EBS, Lambda, Elastic Transcoder, Redshift, SES, SQS, CloudWatch, EFS, S3 o Workspaces utiliza una clave maestra predeterminada de KMS cuando no se define ninguna otra clave para cifrar un recurso para esa Servicio. La clave predeterminada no se puede modificar para garantizar su disponibilidad, durabilidad y seguridad.

¿El activador KMS es un virus?

Respondido inicialmente: ¿KMS Activator es un programa de virus (malware)? No, KMS Auto no es unArchivo de virus pero es simplemente un archivo activador. Simplemente activa o desbloquea la versión completa de la aplicación.

¿Qué sucede cuando caduca la activación de KMS?

Después de cada conexión exitosa, el vencimiento se extiende a los 180 días completos. ¿Qué sucede si Windows no puede reactivar la licencia? Si una computadora con Windows no ha podido restablecer la comunicación con el servidor KMS después de 180 días, la máquina perderá su licencia.