Use el programa antimalware Una vez que su unidad USB esté conectada a la PC, vaya a «Esta PC» y localice la unidad. Haga clic con el botón derecho y elija la opción «Escanear con…» para iniciar el escaneo y eliminar el virus.

¿Cómo elimino los controladores de virus de mi USB?

Escriba el nombre de su unidad USB, como G: E: o el nombre que sea, y presione Intro. Escriba ATRIBUTO -H -R -S EJECUCIÓN AUTOMÁTICA. INF en el indicador, ya que es el comando para eliminar el virus de acceso directo en Pendrive y presione Entrar una vez más para eliminar el virus de acceso directo de USB usando CMD.

¿Cómo se comprueba si una memoria USB está infectada con un virus?

Con la unidad USB conectada, abra Mi PC. Haga clic con el botón derecho en el ícono USB, luego haga clic con el botón izquierdo en Buscar virus en el menú desplegable. Cuando se inicie Shell Scanner, asegúrese de que el subdirectorio incluido esté marcado y haga clic en el botón verde de inicio (encerrado en un círculo a continuación).

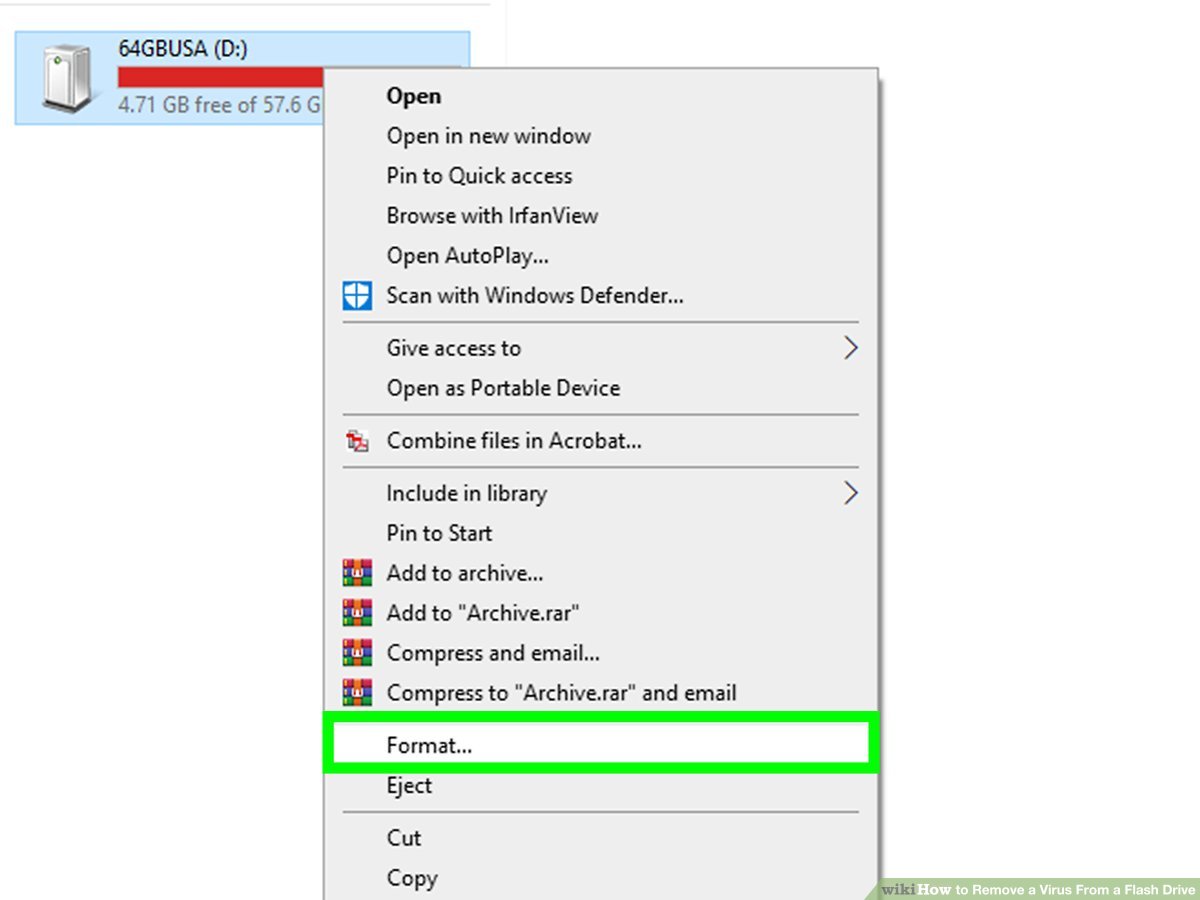

¿El formateo de un USB elimina los virus?

Formar una unidad USB es principalmente la mejor manera de deshacerse de los virus.

¿Se puede descargar un virus en una unidad flash?

Una computadora infectada puede propagar un virus a una memoria USB limpia que se inserte. Esa unidad USB propagará el virus a otras computadoras si el sistema operativo de esas máquinas tiene habilitada una función de tipo AutoRun.

¿Cómo sé si mi USB es seguro?

Si ve una memoria USB tirada en lugares abiertos y públicos, NO la conecte a su computadora para ver qué hay en ella. Utilice unidades USB seguras. Algunos modelos más nuevos tienen características de seguridad, como la autenticación de huellas dactilares, que ayudan a proteger el dispositivo de los piratas informáticos.

¿Windows Defender puede escanear unidades flash?

Microsoft Defender facilita el análisis de su computadora con Windows en busca de virus y malware. Hay varios escaneos disponibles, incluido un escaneo rápido y fuera de línea. Pero ¿sabías que puedes¿También usa Microsoft Defender para escanear sus unidades extraíbles y externas? Así es como.

¿Cómo elimino virus de mi disco duro externo usando CMD?

Para eliminar el virus mediante CMD, escriba en el símbolo del sistema attrib -r -a -s -h *. * y presione Entrar. Esto eliminará el atributo de solo lectura, archivo, sistema y archivo oculto de todos los archivos. Una vez que haya presionado Intro, ese archivo debería eliminarse de la unidad actual.

¿Qué sucede si formatea una unidad flash USB?

Cuando formatea una unidad USB, los datos que contiene se eliminan. Pero los datos se pueden recuperar usando un software de recuperación de datos.

¿Se puede piratear una unidad flash?

Tenga en cuenta que las unidades flash USB no son el único hardware en riesgo: los dispositivos de interfaz humana o «HID», como teclados, ratones, cargadores de teléfonos inteligentes o cualquier otro objeto conectado, pueden ser manipulados por personas malintencionadas. Y las consecuencias son graves: robo o destrucción de datos, sabotaje, demandas de rescate, etc.

¿Qué riesgo tiene una memoria USB o flash?

Los principales peligros de las unidades USB. Las unidades flash USB plantean dos desafíos importantes para la seguridad de los sistemas de información: la fuga de datos debido a su pequeño tamaño y ubicuidad y el compromiso del sistema a través de infecciones de virus informáticos, malware y spyware.

¿Qué debe hacer si tiene un virus?

Descanse y manténgase hidratado. Tome medicamentos de venta libre, como paracetamol, para sentirse mejor. Manténgase en contacto con su médico. Llame antes de recibir atención médica.

¿Es ilegal un USB killer?

Los dispositivos asesinos USB no son ilegales y supuestamente pueden usarse para funciones legales. Pero no hace falta decir que destruir computadoras y hardware que no son tuyos sin el permiso del propietario es totalmente ilegal.

¿Cómo puedo escanear una tarjeta de memoria en Windows 10?

Descubrí cómo escanear mis dispositivos USB: en CONFIGURACIÓN, haga clic en WINDOWS DEFENDER, luego haga clic en ABRIR WINDOWS DEFENDER y seleccione escaneo PERSONALIZADO (lo verá en la lista en Rápido y Completo), luego presione ESCANEAR. Una ventana emergente mostrará las unidades disponibles para escanear. Marque las casillas junto a los dispositivos USB que desea escanear.

¿La seguridad de Windows escanea todas las unidades?

Sin embargo, si pensaba que un «análisis completo» significaba que el antivirus verificaría todos los dispositivos de almacenamiento conectados a su computadora, piénselo de nuevo. Resulta que, de manera predeterminada, Windows Defender Antivirus no analiza las unidades externas durante un análisis completo, solo durante los análisis rápidos y personalizados.

¿Eliminará el antivirus el virus existente?

El software antivirus está diseñado principalmente para prevenir infecciones, pero también incluye la capacidad de eliminar malware de una computadora infectada.

¿Qué debe hacer si tiene un virus?

Descanse y manténgase hidratado. Tome medicamentos de venta libre, como paracetamol, para sentirse mejor. Manténgase en contacto con su médico. Llame antes de recibir atención médica.

¿Se puede infectar un disco duro externo con un virus?

Los discos duros externos pueden infectarse con un virus o incluso con varios virus. Si un virus logra infectar su computadora, puede propagarse potencialmente a otros componentes, incluido el disco duro externo. A partir de ahí, el virus puede colarse en una unidad diferente no infectada o incluso en una computadora en buen estado.

¿Puede un virus arruinar un disco duro?

Algunos virus particularmente malos, incluidos los virus del sector de arranque, pueden ser tan difíciles de eliminar para un no experto que puede sentir que el disco duro es una causa perdida. Pero el hecho es que, si bien los virus pueden destruir los datos almacenados en un disco duro, no pueden destruir el dispositivo en sí.

¿Se puede borrar y reutilizar una unidad flash?

Pero si continúa usándolo una y otra vez, definitivamente se desgastará con el tiempo. La esperanza de vida de una unidad flash USB se puede medir por el número de ciclos de escritura o borrado. Las unidades flash USB pueden soportar entre 10 000 y 100 000 ciclos de escritura/borrado, según la tecnología de memoria utilizada.

¿Puede un USB colocar un troyano?

Los atacantes pueden usar unidades USB para infectar otras computadoras con malware que puede detectar cuando la unidad USB está conectada a una computadora. Luego, el malware descarga el código malicioso en la unidad.

¿Qué es un USB malicioso?

El USB malicioso utiliza su designación como «teclado» para inyectar pulsaciones de teclas en el sistema para instalar otros exploits y cargas útiles maliciosas en el sistema comprometido.