El acceso a una red wifi corporativa o pública permite a los piratas informáticos realizar diversas operaciones, como rastrear las credenciales de los usuarios, ejecutar un ataque de intermediario e incluso redirigir a las víctimas a sitios web maliciosos para un mayor compromiso. Las personas a menudo asocian la piratería informática con comprometer un sistema de forma remota.

¿Pueden los piratas informáticos acceder de forma remota a su computadora?

Los piratas informáticos remotos se convierten en una forma común para que los piratas informáticos accedan a contraseñas valiosas e información del sistema en redes que dependen de RDP para funcionar. Los actores malintencionados desarrollan constantemente formas cada vez más creativas de acceder a datos privados e información segura que pueden usar como palanca para pagos de rescate.

¿Qué les da a los hackers acceso abierto a su computadora?

Lo hacen comprando anuncios directamente, secuestrando el servidor de anuncios o pirateando la cuenta publicitaria de otra persona. Malware vendido como software legítimo: los programas antivirus falsos han infectado millones de computadoras. El software se ofrece de forma gratuita, disponible a través de Internet e incluye malware diseñado para infectar computadoras.

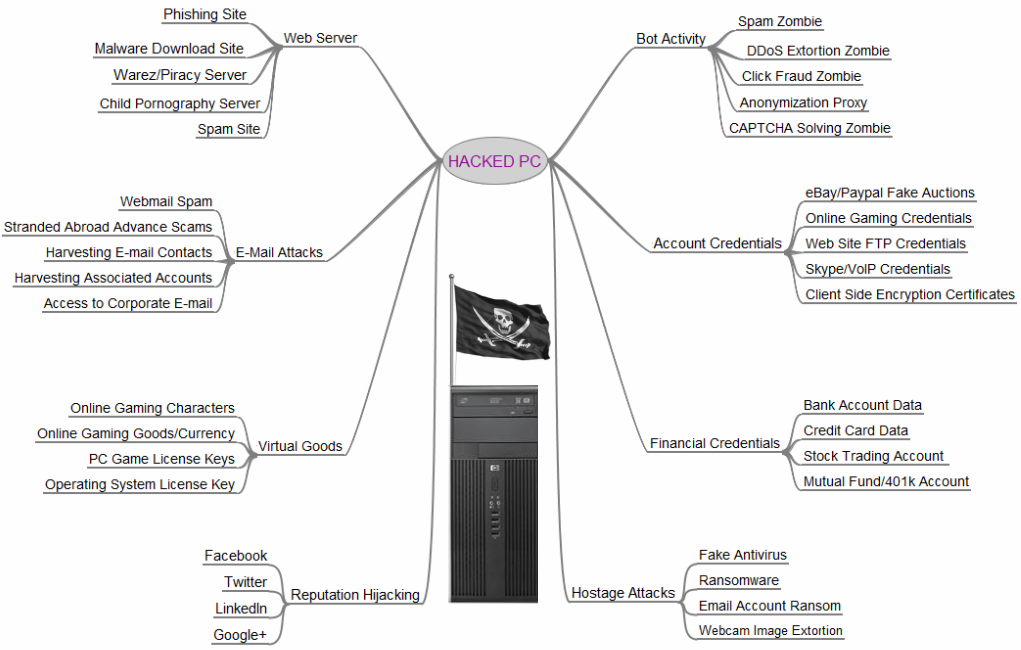

¿Qué sucede cuando un hacker ingresa a su computadora?

El hacker podría estar al otro lado de la calle o al otro lado del país. No importa dónde se encuentren, pueden copiar fotos de su computadora a la de ellos o eliminar sus registros de impuestos. Pueden robar sus datos personales o eliminar los programas que tiene en su computadora. Peor aún, pueden descargar más virus.

¿Puedes saber si alguien ha pirateado tu computadora?

Ventanas emergentes frecuentes, especialmente las que lo alientan a visitar sitios inusuales oa descargar antivirus u otro software. Cambios en su página de inicio. Correos electrónicos masivos que se envían desde su cuenta de correo electrónico. Bloqueos frecuentes o rendimiento inusualmente lento de la computadora.

Qué les da acceso abierto a los hackersa tu computadora?

Lo hacen comprando anuncios directamente, secuestrando el servidor de anuncios o pirateando la cuenta publicitaria de otra persona. Malware vendido como software legítimo: los programas antivirus falsos han infectado millones de computadoras. El software se ofrece de forma gratuita, disponible a través de Internet e incluye malware diseñado para infectar computadoras.

¿Qué sucede cuando un hacker ingresa a su computadora?

El hacker podría estar al otro lado de la calle o al otro lado del país. No importa dónde se encuentren, pueden copiar fotos de su computadora a la de ellos o eliminar sus registros de impuestos. Pueden robar sus datos personales o eliminar los programas que tiene en su computadora. Peor aún, pueden descargar más virus.

¿Apagar la computadora detiene a los piratas informáticos?

En general, la respuesta es no, no puedes hackear una computadora que ha sido apagada. A menos que se cumplan dos condiciones, la PC no puede reiniciarse ni piratearse desde el exterior, incluso si la deja conectada a Internet y a la corriente.

¿Alguien puede acceder a mi computadora de forma remota sin que yo lo sepa?

«¿Alguien puede acceder a mi computadora de forma remota sin que yo lo sepa?» ¡La respuesta es sí!». Esto podría suceder cuando está conectado a Internet en su dispositivo.

¿Los piratas informáticos pueden piratear sin Internet?

¿Se puede piratear una computadora sin conexión? Técnicamente, a partir de ahora, la respuesta es no. Si nunca conecta su computadora, está 100 por ciento a salvo de los piratas informáticos en Internet. No hay forma de que alguien pueda piratear y recuperar, alterar o monitorear información sin acceso físico.

¿Qué es lo primero que haces cuando te hackean?

Paso 1: Cambie sus contraseñas Esto es importante porque los piratas informáticos buscan cualquier punto de entrada a una red más grande y pueden obtener acceso a través de una contraseña débil. En cuentas o dispositivos quecontiene información confidencial, asegúrese de que su contraseña sea fuerte, única y que no sea fácil de adivinar.

¿Se puede rastrear a los piratas informáticos?

La mayoría de los piratas informáticos comprenderán que las autoridades pueden rastrearlos identificando su dirección IP, por lo que los piratas informáticos avanzados intentarán dificultarle al máximo la búsqueda de su identidad.

¿Qué sucede cuando te piratean?

Esto puede ser realmente serio, los piratas informáticos pueden usar sus datos de identidad para abrir cuentas bancarias, obtener tarjetas de crédito, pedir productos en su nombre, apoderarse de cuentas existentes y firmar contratos de telefonía móvil. Los piratas informáticos podrían incluso obtener documentos auténticos, como pasaportes y permisos de conducir, a su nombre una vez que hayan robado su…

¿Quién es el hacker número 1 en el mundo?

Kevin Mitnick es la autoridad mundial en capacitación sobre piratería, ingeniería social y concientización sobre seguridad. De hecho, el paquete de capacitación de concientización sobre seguridad para usuarios finales basado en computadora más utilizado del mundo lleva su nombre. Las presentaciones principales de Kevin son en parte espectáculo de magia, en parte educación y en parte entretenimiento.

¿Alguien está espiando mi computadora?

Para abrir el Monitor de actividad, presione Comando + Barra espaciadora para abrir Spotlight Search. Luego, escriba Monitor de actividad y presione Entrar. Revisa la lista para ver si hay algo que no reconozcas. Para cerrar un programa o proceso, haga doble clic y luego presione Salir.

¿Puede alguien acceder de forma remota a mi computadora sin mi conocimiento?

Hay dos formas en que alguien puede acceder a su computadora sin su consentimiento. Un miembro de la familia o la universidad de trabajo está iniciando sesión físicamente en su computadora o teléfono cuando usted no está cerca, o alguien está accediendo a su computadora de forma remota.

¿Cómo hackean los hackers de forma remota?

Los piratas informáticos remotos utilizan varios métodos de implementación de malware; el más común (y probablemente elmás fácil) para que los piratas informáticos lleguen a las víctimas desprevenidas es a través de campañas de phishing. En este escenario, los piratas informáticos enviarán correos electrónicos con enlaces o archivos, en los que los destinatarios desprevenidos pueden hacer clic.

¿Qué les da a los hackers acceso abierto a su computadora?

Lo hacen comprando anuncios directamente, secuestrando el servidor de anuncios o pirateando la cuenta publicitaria de otra persona. Malware vendido como software legítimo: los programas antivirus falsos han infectado millones de computadoras. El software se ofrece de forma gratuita, disponible a través de Internet e incluye malware diseñado para infectar computadoras.

¿Qué sucede cuando un hacker ingresa a su computadora?

El hacker podría estar al otro lado de la calle o al otro lado del país. No importa dónde se encuentren, pueden copiar fotos de su computadora a la de ellos o eliminar sus registros de impuestos. Pueden robar sus datos personales o eliminar los programas que tiene en su computadora. Peor aún, pueden descargar más virus.

¿Pueden los piratas informáticos acceder a una computadora inactiva?

Una computadora no puede ser pirateada «en» modo de suspensión, pero puede ser pirateada si el usuario reanuda su computadora para que vuelva a funcionar bajo el poder del sistema operativo o si el pirata informático activa un Wake-on- Red inalámbrica (WOL).

¿Poner la computadora en suspensión previene a los piratas informáticos?

Esto significa que cuando está en modo de suspensión, no se puede acceder a la computadora mediante una conexión de red. Un pirata informático necesita una conexión de red activa a su computadora para poder acceder a ella. Una computadora que está en modo de suspensión está tan protegida contra piratas informáticos como una computadora que ha sido apagada.

¿Se puede piratear una computadora portátil a través de WIFI?

Es probable que haya oído hablar de los peligros de usar Wi-Fi público no seguro, por lo que sabe que los piratas informáticos están husmeando. Es bastante fácil piratear una computadora portátil o un dispositivo móvil que está en unConexión Wi-Fi pública sin protección. Los piratas informáticos pueden leer sus correos electrónicos, robar contraseñas e incluso secuestrar los inicios de sesión de su sitio web.

¿Cómo puede un hacker acceder a su computadora?

Diez maneras en que los piratas informáticos pueden obtener acceso a su computadora portátil 1 Phishing. … 2 Malware. … 3 Contraseñas débiles. … 4 Ingeniería social. … 5 Red insegura. … 6 Conexión USB. … 7 Software obsoleto. … 8 Descargas desde fuentes no verificadas o sitios peligrosos. … 9 Hacer clic en anuncios falsos. …

¿Se puede piratear una computadora a través de un puerto abierto?

Hackear su computadora a través de puertos abiertos Para piratear su computadora, los piratas suelen depender de los puertos abiertos. Estos no son los puertos físicos de su computadora (como el puerto USB), sino los puntos finales de la conexión a Internet que recopilan los paquetes de datos según su alcance (enviar un correo electrónico, acceder a una página web).

¿Qué es la piratería y cómo funciona?

Alguna vez considerado como una curiosidad exploratoria, los piratas accedían a los sistemas sin permiso solo para ver si podían. La piratería se ha convertido con el tiempo en intrusiones agresivas en los sistemas informáticos para obtener ganancias mal engendradas. Ahora los piratas informáticos se dirigen a los sistemas vulnerables y los minan en busca de datos útiles que se pueden usar para ganar o robar dinero, o para cometer fraude.

¿Cómo se piratea una unidad USB?

A veces, los piratas informáticos infectan una unidad USB con software malicioso y la dejan en cafeterías o lugares públicos. Alguien que pase podría tomar la unidad USB y conectarla a su computadora. No hace falta decir que una vez que se inserta la unidad, la computadora se ve comprometida y el hacker obtiene acceso a la información privada de la víctima.