Escriba este espacio después de “apagar” en la misma línea. Reemplace “nombre de la computadora” con el nombre real de la computadora de destino. Escriba /s o /r un espacio después del nombre de la computadora. Si desea apagar la computadora de destino, escriba “/s” un espacio después del nombre de la computadora.

¿Cómo apago la computadora de otra persona?

Escriba este espacio después de “apagar” en la misma línea. Reemplace “nombre de la computadora” con el nombre real de la computadora de destino. Escriba /s o /r un espacio después del nombre de la computadora. Si desea apagar la computadora de destino, escriba “/s” un espacio después del nombre de la computadora.

¿Alguien puede apagar su computadora de forma remota?

Si tiene varias computadoras en su red, puede apagarlas de forma remota independientemente de su sistema operativo. Si está utilizando Windows, deberá configurar la computadora remota para que pueda apagarse de forma remota. Una vez que esté configurado, puede realizar el apagado desde cualquier computadora, incluido Linux.

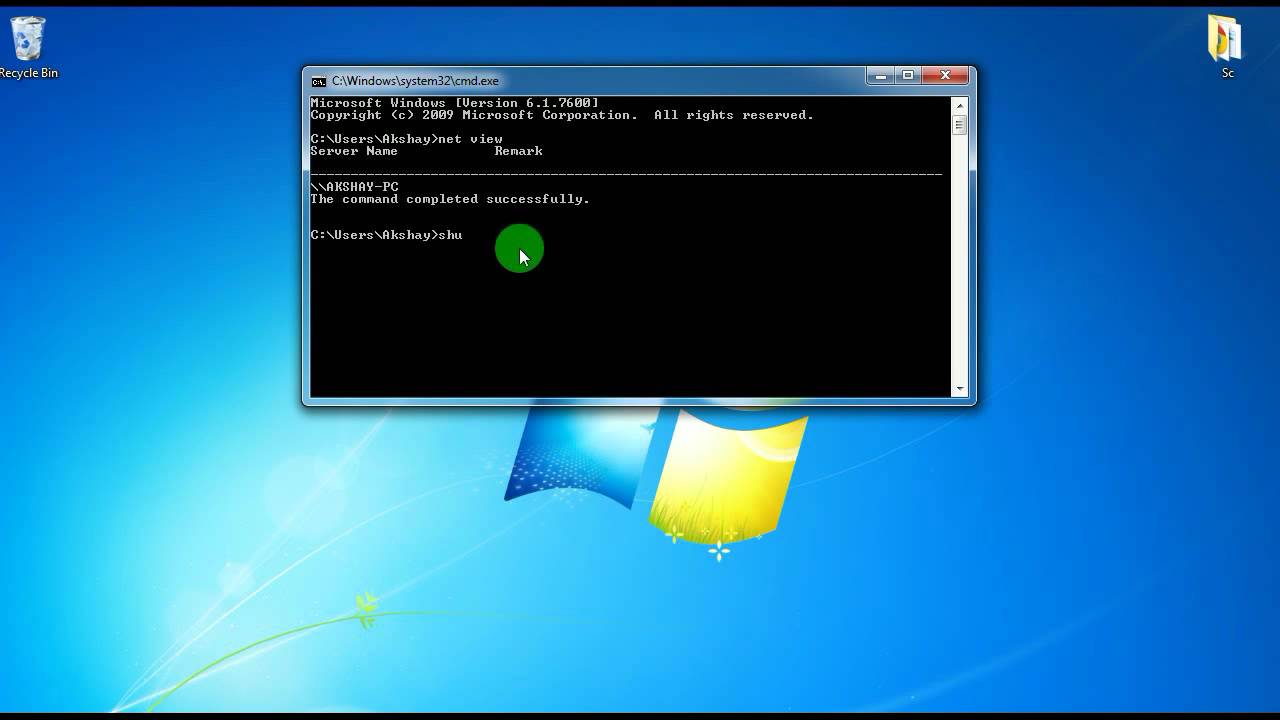

¿Cómo cierro una dirección IP?

Para hacer esto, haga clic en “iniciar”, luego en “ejecutar” y luego escriba símbolo del sistema. En el símbolo del sistema, escriba “sitio web de tracert” (por ejemplo, tracrt Google.com) y luego presione Intro. Se deben devolver varias direcciones IP. Luego, en el símbolo del sistema, escriba “shutdown-i” y presione enter, esto abre el cuadro de diálogo de apagado remoto.

¿Cómo puedo apagar otra computadora usando la dirección IP del símbolo del sistema denegada?

Desde CMD puede escribir “runas /U:UserNameGoesHere CMD” e ingresar la contraseña cuando se le solicite. Luego pruebe el comando desde el cuadro CMD recién presentado. Estoy usando esta solución en una red de grupo de trabajo doméstica. La solución funciona para shutdown.exe y psshutdown.exe Funciona para Windows 8 y debería funcionar para Windows 7.

¿Cómo apago la computadora de otra persona?

Escriba este espacio después de “apagar” en la misma línea.Reemplace “nombre de la computadora” con el nombre real de la computadora de destino. Escriba /s o /r un espacio después del nombre de la computadora. Si desea apagar la computadora de destino, escriba “/s” un espacio después del nombre de la computadora.

¿Cómo se apagan todas las computadoras en una red usando cmd?

Apague las máquinas de forma remota desde cualquier computadora en la red haciendo clic en el botón Inicio en la esquina inferior izquierda de su pantalla, seleccionando “Todos los programas”, “Accesorios” y luego “Símbolo del sistema”. Escriba “shutdown /i” (sin las comillas) y presione “Enter” para abrir el cuadro de diálogo de apagado remoto.

¿Cómo puedo acceder de forma remota a otra computadora usando cmd?

Escriba “mstsc /console /v:computername” en el símbolo del sistema, con el nombre específico de la computadora que anotó anteriormente en lugar de “computername”. Esta entrada lo lleva directamente a la pantalla de inicio de sesión de su computadora remota. Después de iniciar sesión, puede usar la máquina remota como si fuera la máquina frente a la que está sentado.

¿Se puede apagar una computadora portátil de forma remota?

Abra el servidor Shutdown Start Remote en su PC (no es necesario instalarlo) y luego abra la aplicación en su teléfono Android. Si ambos dispositivos están conectados a la misma red, debería ver el nombre de su PC en la interfaz de la aplicación Shutdown Start Remote. Tóquelo para conectarse a su PC.

¿Alguien puede acceder de forma remota a mi computadora sin Internet?

¿Se puede piratear una computadora sin conexión? Técnicamente, a partir de ahora, la respuesta es no. Si nunca conecta su computadora, está 100 por ciento a salvo de los piratas informáticos en Internet. No hay forma de que alguien pueda piratear y recuperar, alterar o monitorear información sin acceso físico.

¿Alguien puede hackear mi computadora de forma remota?

Sí, es absolutamente posible que su red doméstica sea pirateada. Hay un par de formas en que los piratas informáticos pueden obteneracceso a su red. Un método común es adivinar la contraseña. Suena simple, pero los enrutadores a menudo vienen con una contraseña predeterminada predeterminada que el fabricante usa para todos los dispositivos.

¿Cómo averiguo la dirección IP de alguien?

Use una herramienta de búsqueda de IP Comenzando con la forma más sencilla de encontrar la dirección IP de alguien es usar una de las muchas herramientas de búsqueda de IP disponibles en línea. Recursos como WhatIsMyIPAddress.com o WhatIsMyIP.com ofrecen herramientas para ingresar una dirección IP y buscar sus resultados de registro público gratuitos.

¿Qué es PsShutdown?

¿Cómo apago la computadora sin el botón de encendido?

Un viejo pero bueno, al presionar Alt-F4 aparece un menú de apagado de Windows, con la opción de apagado ya seleccionada de manera predeterminada. (Puede hacer clic en el menú desplegable para ver otras opciones, como Cambiar de usuario e Hibernar). Luego, simplemente presione Entrar y listo.

¿Cómo apago la computadora de otra persona?

Escriba este espacio después de “apagar” en la misma línea. Reemplace “nombre de la computadora” con el nombre real de la computadora de destino. Escriba /s o /r un espacio después del nombre de la computadora. Si desea apagar la computadora de destino, escriba “/s” un espacio después del nombre de la computadora.

¿Cuál es el comando para apagar en CMD?

El comando

shutdown /s apagará el sistema en el que está trabajando. shutdown / i desde el símbolo del sistema abrirá la ventana de diálogo de apagado remoto, que proporcionará opciones disponibles a través de una interfaz fácil de usar que incluye sistemas en red.

¿Puedes apagar la computadora portátil desde el iPhone?

Si tiene las aplicaciones Remote Off/Off Remote ejecutándose en ambos dispositivos, su iPhone encontrará su computadora en la sección ‘Computadoras visibles’ a la izquierda. Seleccione su computadora. Debería ver estos comandos: Apagar, Bloquear, Reiniciar, Suspender, Hibernar. Elige uno.

¿Qué es el cuadro de diálogo de apagado remoto?

Apagado remoto usando el cuadro de diálogo de apagado Paso 3: El cuadro de diálogo de apagado remoto aparece como se muestra en la siguiente captura de pantalla. Seleccione el botón Agregar o Examinar para agregar las computadoras en la red local que desea apagar o reiniciar de forma remota.

¿Cuál es una forma en que los piratas informáticos pueden engañarte para que transmitas?

¿Cuál es una forma en que los piratas informáticos pueden engañarlo para que transmita datos personales a través de una red pública sin su conocimiento? Disfrazan a la red como un gemelo malvado.

¿Puede alguien espiarte a través de Wi-Fi?

Con solo escuchar las señales Wi-Fi existentes, alguien podrá ver a través de la pared y detectar si hay actividad o dónde hay un ser humano, incluso sin saber la ubicación de los dispositivos. Esencialmente, pueden hacer una vigilancia de monitoreo de muchos lugares. Eso es muy peligroso.”

¿Puedes ser hackeado mientras estás desconectado?

Estos ataques demuestran que es posible piratear una PC sin conexión, incluso si no tiene acceso físico. Sin embargo, aunque técnicamente factible, estos ataques no son sencillos. La mayoría de estos métodos requieren una configuración particular o condiciones óptimas.

¿Se puede usar la conexión de escritorio remoto para espiar?

Sí, podría usarse de forma subversiva, sin embargo, esa no es la intención del programa. Además, a menos que ya esté configurado para no mostrar ninguna indicación de que se está ejecutando y se establece una conexión antes de que un usuario se siente en esa computadora, dudo que pase desapercibido.