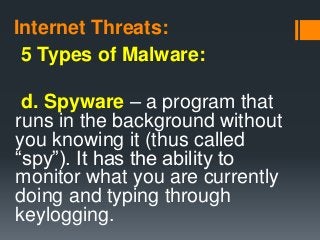

un programa que se ejecuta en segundo plano sin que usted lo sepa (llamado así «espía»). Tiene la capacidad de monitorear lo que está haciendo y escribiendo actualmente a través del registro de teclas. se utiliza para registrar las pulsaciones de teclas realizadas por los usuarios.

¿Qué es un programa que se ejecuta en segundo plano sin que usted lo sepa y tiene la capacidad de monitorear lo que está haciendo actualmente?

El software espía es un tipo de programa que se instala con o sin su permiso en sus computadoras personales para recopilar información sobre los usuarios, su computadora o sus hábitos de navegación, rastrea todo lo que hace sin su conocimiento y lo envía a un usuario remoto.

¿Qué tipo de programa se ejecuta en segundo plano sin saberlo?

Un daemon es un tipo de proceso en segundo plano diseñado para ejecutarse continuamente en segundo plano, esperando que ocurran eventos o que se cumplan condiciones. Estos procesos generalmente utilizan recursos mínimos del sistema y realizan tareas que requieren poca o ninguna intervención por parte del usuario.

¿Qué quiere decir con software espía?

El spyware es software malicioso que ingresa a la computadora de un usuario, recopila datos del dispositivo y del usuario y los envía a terceros sin su consentimiento. Una definición de spyware comúnmente aceptada es una cadena de malware diseñada para acceder a un dispositivo y dañarlo sin el consentimiento del usuario.

¿Qué amenazas de Internet se disfrazan como un programa útil y permiten a los piratas informáticos obtener su información?

troyano. Un troyano se disfraza de código o software deseable. Una vez descargado por usuarios desprevenidos, el troyano puede tomar el control de los sistemas de las víctimas con fines maliciosos.

¿Qué tipo de programa se ejecuta en segundo plano sin saberlo?

Un daemon es un tipo de proceso en segundo plano diseñado para ejecutarse continuamente en segundo plano, esperando que ocurran eventos ocondición(es) a cumplir. Estos procesos generalmente utilizan recursos mínimos del sistema y realizan tareas que requieren poca o ninguna intervención por parte del usuario.

¿Qué es el spyware y el adware?

Spyware son programas diseñados para rastrear todas las actividades de su computadora, desde qué aplicaciones usa hasta qué sitios web visita. El adware son programas que muestran varios anuncios y ofertas, a menudo en función de los sitios web que visita.

¿Qué se ejecuta en segundo plano en mi computadora?

Puede acceder al Administrador de tareas presionando las teclas de método abreviado Ctrl + Alt + Supr en su teclado, luego seleccione Administrador de tareas. También puede hacer clic con el botón derecho del ratón en la barra de tareas de Windows y seleccionar Administrador de tareas.

¿Qué significa ejecutar en segundo plano?

Cuando tiene una aplicación ejecutándose, pero no es el foco en la pantalla, se considera que se está ejecutando en segundo plano.

¿Qué es un fondo en programación?

Al referirse a sistemas operativos multitarea, el fondo es el lugar donde se ejecuta un programa activo, pero no visible para el usuario. Por ejemplo, podría tener un programa reproduciendo música, minimizar el programa y continuar escuchando la música mientras navega por Internet. Nota.

¿Puede una VPN detener el spyware?

Use una VPN: si bien una VPN no puede evitar que se descargue spyware en su dispositivo, puede enmascarar su ubicación y evitar que su comportamiento en línea sea rastreado y monitoreado. Las mejores VPN también cuentan con software antimalware y de bloqueo de anuncios, como CyberGhost.

¿Cómo puedo saber si tengo spyware?

Esté atento a las siguientes pistas: aumento de la lentitud y respuesta lenta. Mensajes publicitarios inesperados o ventanas emergentes (el spyware a menudo se empaqueta con adware). Nuevas barras de herramientas, motores de búsqueda y páginas de inicio de Internet que no recuerda haber instalado.

¿Un programa que se ejecuta en segundo plano sin que usted lo sepa tiene la capacidad de monitorear lo que está haciendo y escribiendo actualmente a través del registro de teclas?

Un registrador de teclas, a veces llamado registrador de pulsaciones de teclas o captura de teclado, es un tipo de tecnología de vigilancia que se utiliza para monitorear y registrar cada pulsación de tecla en una computadora específica.

¿Qué malware se usa para robar información de su computadora sin su conocimiento?

El software espía recopila su información personal y la transmite a terceros interesados sin su conocimiento o consentimiento. El spyware también es conocido por instalar virus troyanos. El adware muestra anuncios emergentes cuando está en línea.

¿Qué tipo de malware se puede propagar sin interacción humana?

Un gusano es un tipo de virus que puede propagarse sin interacción humana. Los gusanos a menudo se propagan de una computadora a otra y consumen memoria y ancho de banda de red valiosos, lo que puede hacer que una computadora deje de responder. Los gusanos también pueden permitir que los atacantes obtengan acceso a su computadora de forma remota.

¿Qué nombre se le da a un programa malicioso que viene disfrazado de programa útil*?

Caballos de Troya Los programas de caballos de Troya son malware disfrazado de software legítimo. Un programa de caballo de Troya se esconderá en su computadora hasta que sea llamado.

¿Cómo infecta el spyware una computadora?

Algunas formas comunes en las que su dispositivo puede infectarse con spyware incluyen: Aceptar un aviso o una ventana emergente sin leerlo primero. Descargar software de una fuente no confiable. Abrir archivos adjuntos de correo electrónico de remitentes desconocidos.

¿Qué tipo de programa se ejecuta en segundo plano sin saberlo?

Un daemon es un tipo de proceso en segundo plano diseñado para ejecutarse continuamente en segundo plano, esperando que ocurran eventos o que se cumplan condiciones. Estaslos procesos generalmente usan recursos mínimos del sistema y realizan tareas que requieren poca o ninguna intervención del usuario.

¿Qué es un spyware troyano?

Un troyano, o caballo de Troya, es un tipo de malware que oculta su verdadero contenido para engañar al usuario haciéndole creer que es un archivo inofensivo.

¿Qué es el phishing y el spyware?

Se envía un correo electrónico de phishing para engañar al usuario. El correo electrónico está sembrado con un troyano o tiene un enlace para descargar el troyano o el spyware. El troyano/spyware monitorea e informa la actividad del usuario y envía datos de inicio de sesión u otros datos confidenciales al usuario malicioso tan pronto como detecta el acceso del usuario a la página de destino.

¿Cuál es el tipo de spyware más común?

Adware: Este es el tipo más común. Hace que la publicidad emergente aparezca constantemente. No solo es molesto, sino que cualquier información que proporcione puede almacenarse y enviarse sin su permiso al acceder a cualquiera de estos sitios.

¿Qué es un virus para computadoras?

Un virus informático es un tipo de software malicioso, o malware, que se propaga entre los equipos y provoca daños en los datos y el software.

¿Qué es un programa de fondo?

Un programa que se ejecuta en segundo plano sin que lo sepas. Tiene la capacidad de monitorear lo que está haciendo y escribiendo actualmente a través del registro de teclas. A. Gusanos B. Spyware C. Virus D. Uso Justo 15. Un programa malicioso diseñado para transferirse de una computadora a otra por cualquier medio posible. R.

¿Cuáles son los programas que se ejecutan en segundo plano en la computadora?

Hay programas y utilidades que se ejecutan en segundo plano en cada computadora. Algunos de estos programas son necesarios para que su sistema funcione. Otros pueden ser malware, adware o programas maliciosos diseñados para secuestrar su computadora o información personal.

¿Qué son los fondos ocultos?programas?

Otros pueden ser malware, adware o programas maliciosos diseñados para secuestrar su computadora o información personal. Analicemos algunas formas de acceder a estos programas ocultos en segundo plano: La mayoría de las personas al menos han oído hablar de «Ctrl+Alt+Supr».

¿Cómo puedo ver qué procesos se están ejecutando en segundo plano?

Hay sitios que proporcionarán una explicación de la mayoría de los procesos que se encuentran ejecutándose en el fondo de su computadora. La administración de computadoras es otra característica del sistema operativo Windows que le permitirá ver los servicios y las aplicaciones que se ejecutan en segundo plano en su computadora.