Use el antivirus integrado del teléfono para eliminar cualquier aplicación ofensiva. Algunos fabricantes de Android preinstalan aplicaciones de seguridad que te permitirán eliminar cualquier aplicación de piratería de tu dispositivo sin necesidad de instalar nada más.

¿Puedes desbloquear tu teléfono?

Utilice el antivirus integrado del teléfono para eliminar las aplicaciones ofensivas. Algunos fabricantes de Android preinstalan aplicaciones de seguridad que le permitirán eliminar cualquier aplicación de piratería de su dispositivo sin necesidad de instalar nada más.

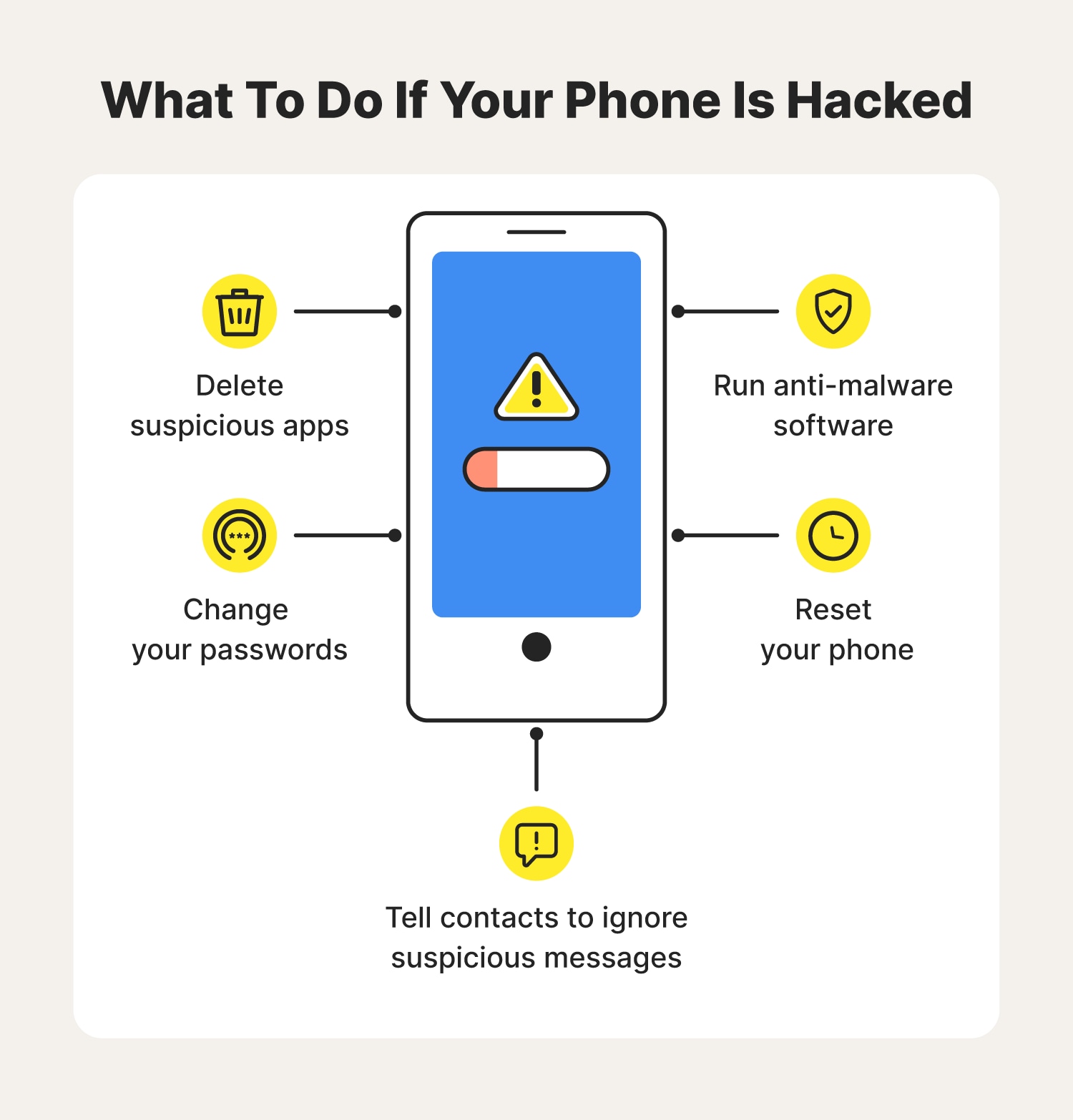

¿Qué hago si alguien pirateó mi teléfono?

Esto es lo que debe hacer si su teléfono es pirateado. Eliminar aplicaciones no reconocidas: verifique el inventario de aplicaciones y elimine todas las aplicaciones sospechosas que no reconozca. Ejecute aplicaciones antimalware: puede ejecutar aplicaciones antimalware confiables que ayuden a detectar malware y deshacerse de ellos.

¿Puedo eliminar a un hacker reiniciando mi teléfono?

Restablece tu teléfono La mayoría del malware se puede eliminar con un restablecimiento de fábrica de tu teléfono. Sin embargo, esto borrará todos los datos almacenados en su dispositivo, como fotos, notas y contactos, por lo que es importante hacer una copia de seguridad de estos datos antes de reiniciar su dispositivo. Siga las instrucciones a continuación para restablecer su iPhone o Android.

¿Puedes comprobar si tu teléfono ha sido pirateado?

Utilice el código *#21# para ver si los piratas informáticos rastrean su teléfono con intenciones maliciosas. También puede usar este código para verificar si sus llamadas, mensajes u otros datos están siendo desviados. También muestra el estado de su información desviada y el número al que se transfiere la información.

¿Puedes desbloquear tu teléfono?

Utilice el antivirus integrado del teléfono para eliminar las aplicaciones ofensivas. Algunos fabricantes de Android preinstalan aplicaciones de seguridad que le permitirán eliminar cualquier aplicación de piratería de su dispositivo sin necesidad de instalarcualquier otra cosa.

¿Eliminará un hacker un restablecimiento de fábrica?

La mayoría del malware se puede eliminar con un restablecimiento de fábrica de su teléfono. Sin embargo, esto borrará todos los datos almacenados en su dispositivo, como fotos, notas y contactos, por lo que es importante hacer una copia de seguridad de estos datos antes de reiniciar su dispositivo. Siga las instrucciones a continuación para restablecer su iPhone o Android.

¿Qué significa *# 21?

Según la revista de tecnología How-To Geek, marcar este código muestra si el desvío de llamadas está habilitado o no en el dispositivo, no si ha sido pirateado. How-to Geek describió la función *#21# como un «código de interrogación» que permite a los usuarios ver su configuración de desvío de llamadas desde la aplicación del teléfono.

¿Restablecer el teléfono elimina el spyware?

Un restablecimiento de fábrica eliminará todo lo que haya en su teléfono, incluido el spyware. Asegúrese de tener una copia de seguridad de su teléfono antes de hacer esto para evitar perder sus fotos, aplicaciones y otros datos. Deberá restaurar su teléfono a una copia de seguridad anterior a que comenzara a experimentar los problemas de software espía.

¿Restablecer el teléfono elimina el virus?

En un dispositivo Android, un restablecimiento de fábrica generalmente eliminará un virus. El sistema operativo Android usa una aplicación en su partición de recuperación durante un restablecimiento completo para restaurar la configuración de fábrica. Las aplicaciones maliciosas en dispositivos móviles son menos frecuentes que los sistemas de escritorio donde el software antivirus es crucial.

¿El restablecimiento de fábrica elimina los virus?

Ejecutar un restablecimiento de fábrica, también conocido como Restablecimiento de Windows o reformatear y reinstalar, destruirá todos los datos almacenados en el disco duro de la computadora y todos los virus excepto los más complejos. Los virus no pueden dañar la computadora en sí y los restablecimientos de fábrica eliminan dónde se esconden los virus.

¿Cómo bloqueo mi teléfono para que no sea rastreado?

En Android: abre la aplicaciónDrawer, vaya a Configuración, seleccione Ubicación y luego ingrese a Configuración de ubicación de Google. Aquí puedes desactivar los informes de ubicación y el historial de ubicaciones.

¿Qué puede ver un hacker en tu teléfono?

Los piratas informáticos pueden usar registradores de pulsaciones de teclas y otro software de seguimiento para capturar las pulsaciones de teclas de su teléfono y registrar lo que escribe, como entradas de búsqueda, credenciales de inicio de sesión, contraseñas, detalles de tarjetas de crédito y otra información confidencial.

¿Puede alguien hackear un teléfono con solo un número de teléfono?

No, no directamente. Un hacker puede llamarte, haciéndose pasar por alguien oficial, y así obtener acceso a tus datos personales. Armados con esa información, podrían comenzar a piratear sus cuentas en línea. Pero no pueden acceder al software de su teléfono y modificarlo solo mediante llamadas telefónicas.

¿Mi teléfono es Android pirateado?

La forma más rápida y sencilla de saber si te han pirateado es instalar una aplicación de seguridad o antivirus. Esto le permitirá escanear su dispositivo y averiguar con seguridad si hay software malicioso instalado en su sistema Android.

¿Puedes recuperar tu IG después de ser hackeado?

Verifique su identidad con Instagram Hay dos formas de verificar su identidad para recuperar su cuenta de Instagram pirateada. Si su cuenta no tiene fotos suyas: Instagram le pedirá detalles como la dirección de correo electrónico, el número de teléfono y el tipo de dispositivo (iPhone, iPad, Android, etc.)

¿Se ha pirateado Straight Talk?

Los suscriptores de Straight Talk y Total Wireless también se ven afectados por esta violación de datos. Afortunadamente, TracFone parece estar al tanto del problema. Según The Wall Street Journal, aproximadamente 6000 suscriptores de TracFone presentaron quejas sobre sus cuentas pirateadas.

¿Cómo inicio Android en modo seguro?

Presione el botón de encendido de su teléfono. Cuando elcomienza la animación, mantenga presionado el botón para bajar el volumen de su teléfono. Manténgalo presionado hasta que finalice la animación y su teléfono se inicie en modo seguro. Verás «Modo seguro» en la parte inferior de la pantalla.

¿Puedes desbloquear tu teléfono?

Utilice el antivirus integrado del teléfono para eliminar las aplicaciones ofensivas. Algunos fabricantes de Android preinstalan aplicaciones de seguridad que le permitirán eliminar cualquier aplicación de piratería de su dispositivo sin necesidad de instalar nada más.

¿Alguien puede hackear el Bluetooth de tu teléfono?

Los hacks de Bluetooth pueden ocurrir cuando un hacker usa su propia conexión Bluetooth para obtener acceso a su teléfono. Sin embargo, esto solo puede suceder si su teléfono está dentro del alcance de Bluetooth de un pirata informático potencial. Por lo general, este rango es de alrededor de 30 pies.

¿Cómo hago que mi teléfono sea irrecuperable?

Aquí se explica cómo hacer que los datos eliminados sean irrecuperables con la trituradora de archivos sin anuncios, Data Eraser. De manera confusa, esto se llama Borrador de Android en la propia aplicación. Toque Freespace en la pantalla de inicio (¡tenga cuidado de no elegir Borrado completo!) y seleccione Almacenamiento interno. La aplicación calculará cuánto espacio libre borrar.

¿Puede un vecino hackear tu Wi-Fi?

Es importante proteger su contraseña Wi-Fi; después de todo, si se filtra, las personas pueden conectarse a su red y hacer lo que quieran con su conexión a Internet. Sin embargo, existen métodos que las personas usan para tomar su contraseña y usar su conexión como mejor les parezca. Los piratas informáticos saben cómo hackear su contraseña Wi-Fi.