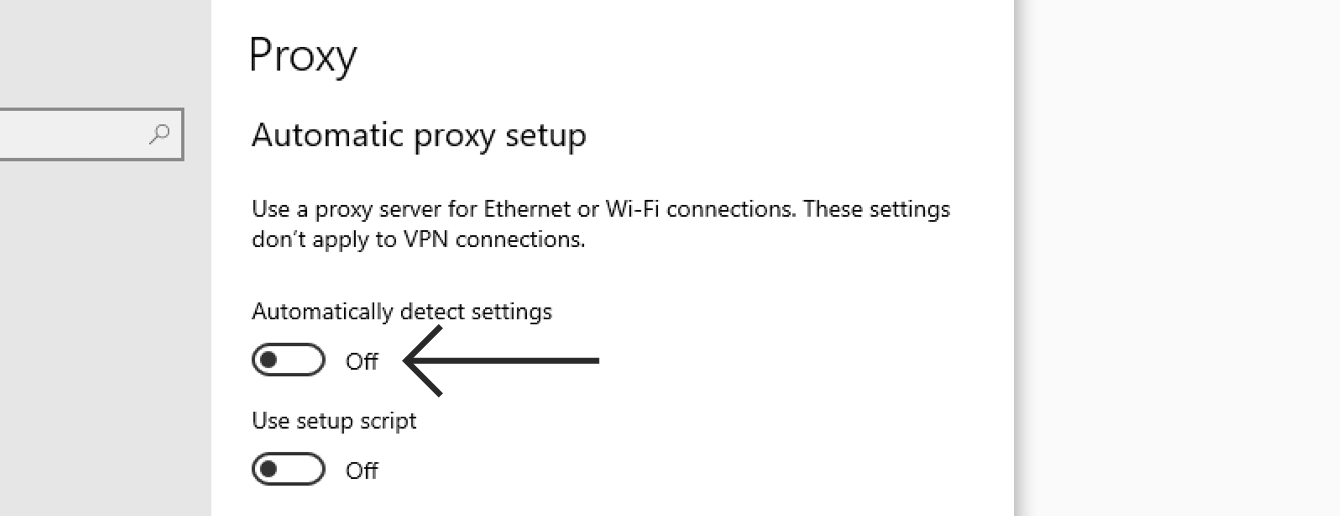

Aquí tiene todas las configuraciones relacionadas con la configuración de un proxy en Windows. Básicamente se divide en dos configuraciones: configuración de proxy automática o manual. En el 99% de los casos, todo debe estar desactivado. Si algo está activado, su tráfico web podría estar pasando por un proxy.

¿Qué sucede cuando activa el proxy?

Los servidores proxy han llevado la privacidad y la seguridad a nuevos niveles. Como se mencionó anteriormente, le permiten navegar por Internet de forma anónima, lo que en sí mismo presenta una serie de ventajas y desventajas. Con un servidor proxy, puede acceder de forma segura a sus sitios web favoritos o realizar aspectos de su negocio en línea de forma privada.

¿Para qué se utiliza una configuración de proxy?

Un servidor proxy es un sistema o enrutador que proporciona una puerta de enlace entre los usuarios e Internet. Por lo tanto, ayuda a evitar que los atacantes cibernéticos ingresen a una red privada. Es un servidor, denominado “intermediario” porque va entre los usuarios finales y las páginas web que visitan en línea.

¿Qué sucede si desactivo el proxy?

Los servidores proxy son utilizados principalmente por redes en organizaciones y empresas. Normalmente, las personas que se conectan a Internet desde casa no utilizan un servidor proxy. Las aplicaciones de Windows 8 no podrán conectarse a Internet y no se actualizarán cuando utilice la configuración de proxy en su computadora para conectarse a Internet.

¿Es seguro usar un proxy?

Usar un servidor proxy lo pone en riesgo de robo de identidad y otros delitos cibernéticos. Esto se debe a que los propietarios de servidores y los webmasters tienen acceso ilimitado a sus datos. Esto significa que pueden vender su información personal a delincuentes sin su consentimiento.

¿Qué sucede cuando activas el proxy?

Los servidores proxy han llevado la privacidad y la seguridad a nuevos niveles. Como se mencionó anteriormente, le permitennavegar por Internet de forma anónima, lo que en sí mismo presenta una serie de ventajas y desventajas. Con un servidor proxy, puede acceder de forma segura a sus sitios web favoritos o realizar aspectos de su negocio en línea de forma privada.

¿Puedes ser hackeado a través de un proxy?

La piratería de proxy es una técnica de ataque cibernético diseñada para suplantar una página web auténtica en el índice de un motor de búsqueda y en las páginas de resultados de búsqueda para dirigir el tráfico a un sitio de imitación. En el peor de los casos, un atacante puede usar la piratería de proxy para introducir malware u otros virus en la computadora de la víctima.

¿Qué significa la configuración de proxy en el teléfono?

Podemos configurar nuestra configuración de proxy a través de la red Wi-Fi en un dispositivo Android. Se puede usar más para acceder a Internet para ejecutar la escuela o la red comercial. Google Chrome y otros navegadores web solo pueden configurar el servidor proxy en su dispositivo Android, pero otras aplicaciones no pueden utilizarlo.

¿Es necesario un proxy?

La razón principal por la que se necesita un proxy web en una red es que protege los activos de datos de una empresa al limitar los sitios web que pueden contener código malicioso.

¿Qué es la configuración de proxy predeterminada?

Para el sistema proxy predeterminado, puede adoptar las entradas que se ingresan en las variables del sistema Java o acceder a otro servidor proxy a través de su URL. Si se requiere autenticación al acceder al servidor proxy, ingrese las credenciales de usuario requeridas (nombre de usuario y contraseña).

¿Es seguro deshabilitar el proxy?

Desde una perspectiva de seguridad, a menos que opere en una red que utilice WPAD y un proxy web (poco probable si no está en una red empresarial/comercial), no sería perjudicial deshabilitar WPAD en cada uno de los navegadores que utilice. .

¿Por qué los piratas informáticos usan un servidor proxy?

Un pirata informático suele utilizar un servidor proxy para ocultar actividades maliciosas enla red El atacante crea una copia de la página web de destino en un servidor proxy y utiliza métodos como el relleno de palabras clave y la vinculación a la página copiada desde sitios externos para elevar artificialmente su clasificación en los motores de búsqueda.

¿Es necesario un proxy?

La razón principal por la que se necesita un proxy web en una red es que protege los activos de datos de una empresa al limitar los sitios web que pueden contener código malicioso.

¿Cómo puedo saber si mi proxy está bloqueando un sitio web?

Para ver si está utilizando un proxy/VPN en línea, vaya a www.whatismyproxy.com. Dirá si estás conectado a un proxy o no. PC: verifique en la configuración de WiFi para ver si aparece una VPN / proxy. Mac: revisa tu barra de estado superior.

¿Cómo sé si estoy detrás de un proxy?

Haga clic en la pestaña “Conexiones” en la ventana Opciones de Internet. Haga clic en el botón “Configuración de LAN”. Si hay una marca de verificación en la casilla junto a la opción “Usar un servidor proxy para su LAN”, entonces su PC accede a la Web a través de un servidor proxy. Si no hay una marca de verificación en la casilla, su computadora no usa un servidor proxy.

¿Qué sucede cuando activas el proxy?

Los servidores proxy han llevado la privacidad y la seguridad a nuevos niveles. Como se mencionó anteriormente, le permiten navegar por Internet de forma anónima, lo que en sí mismo presenta una serie de ventajas y desventajas. Con un servidor proxy, puede acceder de forma segura a sus sitios web favoritos o realizar aspectos de su negocio en línea de forma privada.

¿Debería preocuparme si alguien tiene mi dirección IP?

No, no debe preocuparse si alguien tiene su dirección IP. Si alguien tiene su dirección IP, podría enviarle spam o restringir su acceso a ciertos servicios. En casos extremos, un pirata informático podría hacerse pasar por usted. Sin embargo, todo lo que necesita hacer para solucionar el problema es cambiar su dirección IP.

¿Quién puede ver mi IP?

Si alguien adivinó la contraseña de su enrutador e inició sesión, puede ver fácilmente su dirección IP. Desde un servidor web. Cada vez que visita un sitio web, su dirección IP se recopila y almacena en un servidor. Cualquiera que sea dueño de ese servidor puede buscar su IP.

¿Alguien puede usar mi dirección IP?

Si bien existen algunos riesgos, su dirección IP representa un peligro muy limitado para usted o su red. Su dirección IP no se puede usar para revelar su identidad o ubicación específica, ni para piratear o tomar el control de forma remota de su computadora.

¿Debo activar o desactivar el proxy en el iPhone?

Respuesta: R: A menos que esté utilizando un proxy HTTP (dudoso), el proxy HTTP debe estar desactivado.

¿Por qué mi iPhone no se conecta a la red Wi-Fi?

Las razones más comunes por las que su iPad o iPhone no se conectan a Wi-Fi incluyen una señal de conexión deficiente, una contraseña de Wi-Fi incorrecta, su configuración de datos móviles o Wi-Fi, configuraciones de red restringidas o incluso una configuración de red voluminosa. carcasa de telefono. Una conexión Wi-Fi débil también puede significar que necesitas aumentar tu velocidad de Internet.