Uno de los síntomas más comunes del secuestro del navegador es descubrir que su página de inicio se ha restablecido. Si su navegador muestra un sitio web desconocido después del lanzamiento, particularmente uno que es pornográfico o que anuncia software de seguridad falso, es casi seguro que es obra de un secuestrador.

¿Se puede piratear el navegador Chrome?

(NewsNation) — Si usa Google Chrome como navegador de Internet, tenga cuidado: su información podría verse comprometida. Google emitió una alerta advirtiendo a miles de millones de usuarios de Chrome que el navegador ha sido atacado con éxito por piratas informáticos.

¿Mi navegador puede ser pirateado?

En la mayoría de los casos, el secuestro del navegador es una estafa cruda, aunque profundamente molesta, diseñada para redirigir a los usuarios a sitios o anuncios donde los clics adicionales generan ingresos para los piratas informáticos. Sin embargo, puede ser peligroso, según el tipo de malware involucrado.

¿Mi navegador puede ser pirateado?

En la mayoría de los casos, el secuestro del navegador es una estafa cruda, aunque profundamente molesta, diseñada para redirigir a los usuarios a sitios o anuncios donde los clics adicionales generan ingresos para los piratas informáticos. Sin embargo, puede ser peligroso, según el tipo de malware involucrado.

¿Cómo saber si Chrome ha sido pirateado?

La señal más obvia de que su navegador ha sido explotado es que su página de inicio es diferente de lo que solía ser o que han aparecido barras de herramientas que no reconoce. También puede ver nuevos favoritos o marcadores justo debajo de la barra de direcciones o si mira manualmente a través de los marcadores.

¿Qué tan seguro es Google Chrome?

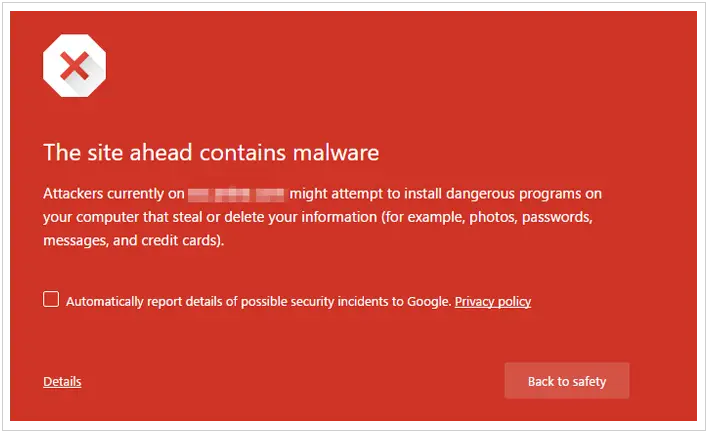

Google Chrome es, a todas luces, un navegador seguro, con funciones como Google Safe Browsing, que ayuda a proteger a los usuarios al mostrar una advertencia imposible de perder cuando intentan navegar a sitios peligrosos o descargar archivos peligrosos. De hecho, tanto Chrome como Firefox tienenrigurosa seguridad en el lugar.

¿Qué es lo primero que haces cuando te hackean?

Paso 1: Cambie sus contraseñas Esto es importante porque los piratas informáticos buscan cualquier punto de entrada a una red más grande y pueden obtener acceso a través de una contraseña débil. En cuentas o dispositivos que contengan información confidencial, asegúrese de que su contraseña sea segura, única y difícil de adivinar.

¿Puedes desbloquear tu teléfono?

Si recientemente descargaste aplicaciones en Android, es posible que tengan la culpa del ataque. Por lo tanto, para desbloquear su teléfono, elimine todas las aplicaciones descargadas recientemente.

¿Quién es el hacker número 1 en el mundo?

Kevin Mitnick es la autoridad mundial en capacitación sobre piratería, ingeniería social y concientización sobre seguridad. De hecho, el paquete de capacitación de concientización sobre seguridad para usuarios finales basado en computadora más utilizado del mundo lleva su nombre. Las presentaciones principales de Kevin son en parte espectáculo de magia, en parte educación y en parte entretenimiento.

¿Qué sucede cuando te piratean?

Esto puede ser realmente serio, los piratas informáticos pueden usar sus datos de identidad para abrir cuentas bancarias, obtener tarjetas de crédito, pedir productos en su nombre, apoderarse de cuentas existentes y firmar contratos de telefonía móvil. Los piratas informáticos podrían incluso obtener documentos auténticos, como pasaportes y permisos de conducir, a su nombre una vez que hayan robado su…

¿Cómo me deshago de un secuestrador de navegador?

¿Cómo me deshago de los secuestradores de navegador en Chrome? Para eliminar los secuestradores de navegador en Chrome, elimine cualquier extensión sospechosa de Google Chrome. A continuación, vaya a la configuración de Chrome y restaure su navegador a la configuración predeterminada.

¿Cómo saber si Chrome ha sido pirateado?

La señal más obvia de que su navegador ha sido explotado es que su página de inicio es diferente de lo que solía ser o que tienen barras de herramientas que no reconoce.apareció. También puede ver nuevos favoritos o marcadores justo debajo de la barra de direcciones o si mira manualmente a través de los marcadores.

¿Mi navegador puede ser pirateado?

En la mayoría de los casos, el secuestro del navegador es una estafa cruda, aunque profundamente molesta, diseñada para redirigir a los usuarios a sitios o anuncios donde los clics adicionales generan ingresos para los piratas informáticos. Sin embargo, puede ser peligroso, según el tipo de malware involucrado.

¿Cómo sabe si hay spyware en su computadora?

La mejor manera de comprobar si hay spyware es escanear la computadora con un software antimalware. El software antimalware escanea profundamente el disco duro para detectar y eliminar cualquier amenaza que aceche en la computadora.

¿Cuál es el navegador menos seguro?

Según un estudio realizado por investigadores del Trinity College, Yandex y Edge son los dos peores navegadores en cuanto a seguridad. El estudio también encontró que Edge envía la ID de hardware, la dirección IP y la ubicación de los usuarios a los servidores back-end que, con el tiempo, pueden revelar su identidad.

¿Qué navegador es más seguro, Safari o Chrome?

De hecho, Safari supera a Chrome en la Mac porque es más eficiente energéticamente, protege mejor su privacidad y funciona a la perfección con el ecosistema de Apple.

¿La desinstalación de Chrome eliminará el malware?

Después de desinstalar e instalar Chrome nuevamente e iniciar sesión en su cuenta de Google, restaurará cualquier configuración, extensión y posible malware desde la copia de seguridad en la nube. Por lo tanto, si restablecer la configuración del navegador y eliminar las extensiones no ayudó, reinstalar Chrome tampoco eliminará el software malicioso.

¿Qué navegador debo usar?

Google Chrome: Lo mejor para Mac. Opera Mini: Lo mejor para móvil. Vivaldi: El navegador web más rápido. Tor: El navegador web más seguro.

¿Qué navegador es seguro para la banca en línea?

El navegador Edge en Windows 10es una nueva aplicación de espacio aislado, por lo que es mucho mejor para la banca que Internet Explorer. De lo contrario, Chrome es la alternativa más segura, porque se ejecuta en el entorno de pruebas fuerte de Google. Algunas empresas de seguridad también ofrecen complementos, como Kaspersky Safe Money y Bitdefender Safepay.

¿Debería usar Chrome o Google?

Aquellos que busquen información basada en palabras clave o frases solo querrán usar la barra de búsqueda de Google, pero aquellos que busquen tener varias pestañas abiertas o un sitio web en particular querrán elegir Google Chrome.

¿Cambiar la contraseña detiene a los piratas informáticos?

Sí, cambiar su contraseña evitará que los hackers accedan a su cuenta. Actualizar la contraseña de su cuenta a la primera señal de un ataque limita el daño. Cambiar su contraseña regularmente también mejora la seguridad. Las credenciales robadas en violaciones de datos suelen ser antiguas.

¿Debería eliminar mi correo electrónico si fue pirateado?

Si ha sido pirateado varias veces y su proveedor de correo electrónico no está mitigando la cantidad de spam que está recibiendo, ¡entonces considere comenzar de nuevo pero no elimine su dirección de correo electrónico! Muchos expertos advierten contra la eliminación de cuentas de correo electrónico, ya que la mayoría de los proveedores de correo electrónico reciclarán su antigua dirección de correo electrónico.