¿Puede alguien hackear tu correo electrónico con solo tu dirección de correo electrónico? Si un pirata informático conoce su dirección de correo electrónico, puede usar una variedad de técnicas de piratería de correo electrónico para descifrarla. Pueden enviarte correos electrónicos de phishing o intentar descifrar tu contraseña.

¿Es seguro darle a alguien tu dirección de correo electrónico?

Usar una dirección de correo electrónico lo hace realmente simple al mantener las cosas uniformes y fáciles. Pero lo que es conveniente para usted es igualmente conveniente para los estafadores. Los piratas informáticos y los ladrones de identidad también pueden acceder a sus cuentas más rápido si utiliza una dirección de correo electrónico como ID de usuario, y es lo primero que intentan.

¿Puede alguien hackear mi cuenta de correo electrónico sin mi contraseña?

Un atacante podría leer su correo electrónico sin su contraseña si tiene preguntas de seguridad inseguras. Pero también podría tener una puerta trasera (debido a una vulnerabilidad de seguridad, o un empleado deshonesto, o lo que sea). O podría haber forzado la contraseña. O es posible que haya iniciado sesión en un sitio que se parecía a Yahoo pero no lo era.

¿Puede alguien hackear mi cuenta bancaria con mi dirección de correo electrónico?

Sus cuentas bancarias en línea también pueden ser un objetivo importante para los piratas informáticos, especialmente si también utiliza su dirección de correo electrónico como inicio de sesión para ellos. Y, no hace falta decir que, una vez que un pirata informático tiene acceso a ellos, su dinero está en grave peligro. “Este es uno de los mayores riesgos a los que te enfrentarás con un hackeo de correo electrónico”, dice Glassberg.

¿Qué sucede si un estafador tiene su dirección de correo electrónico?

¿Qué harán los estafadores con su dirección de correo electrónico? Una vez que un estafador obtenga su dirección de correo electrónico, la usará para beneficiarse de cualquier forma posible. Muchos le enviarán correos electrónicos no deseados con la esperanza de recopilar información privada, como números de tarjetas de crédito.

¿Puede alguien hackear mi teléfono con mi dirección de correo electrónico?

Tener acceso a un correo electrónico principal puede conducir a la piratería de efecto dominó de todoslas cuentas a las que está vinculado el correo electrónico, desde su cuenta de Facebook hasta la cuenta de su operador de telefonía móvil, allanando el camino para un robo de identidad profundo que comprometería seriamente su crédito. “Este es un gran riesgo.

¿Puedo verificar si mi correo electrónico ha sido pirateado?

Vigile su dirección de correo electrónico Ingrese su dirección de correo electrónico y HaveIBeenPwned verificará si se ha visto comprometida en una violación de datos. Si es así, verá una lista de sitios que han expuesto sus datos y qué se filtró exactamente.

¿Cuánta información puede obtener alguien de tu dirección de correo electrónico?

Por lo tanto, cualquiera que tenga acceso a su dirección de correo electrónico podrá saber mucho sobre los sitios web que utiliza (incluidas sus cuentas financieras). Puede brindarles la información que necesitan para robar dinero o descubrir otra información personal que luego se puede vender en la web.

¿Cómo acceden los piratas informáticos a su cuenta de correo electrónico?

Phishing La forma más común en que se piratea el correo electrónico es a través de esquemas de phishing. El phishing es la técnica más utilizada porque es simple, asequible y ataca el eslabón más débil de cualquier sistema de seguridad: las personas.

¿Cómo mantengo mi correo electrónico privado?

Haga clic en Archivo > Opciones > Correo. En Enviar mensajes, seleccione Normal, Personal, Privado o Confidencial en la lista Nivel de confidencialidad predeterminado.

¿Qué sucede si un estafador tiene su dirección de correo electrónico?

¿Qué harán los estafadores con su dirección de correo electrónico? Una vez que un estafador obtenga su dirección de correo electrónico, la usará para beneficiarse de cualquier manera posible. Muchos le enviarán correos electrónicos no deseados con la esperanza de recopilar información privada, como números de tarjetas de crédito.

¿Puede un estafador obtener información de su dirección de correo electrónico?

Los estafadores también pueden usar correos electrónicos de phishing para acceder a su cuenta de correo electrónico. “Cuando un pirata informático conoce su dirección de correo electrónico, tiene la mitad de suinformación confidencial. Todo lo que necesitan ahora es la contraseña”, advierte Greg Kelley de la empresa de análisis forense digital Vestige Digital Investigations.

¿Puedo verificar si mi correo electrónico ha sido pirateado?

Vigile su dirección de correo electrónico Ingrese su dirección de correo electrónico y HaveIBeenPwned verificará si se ha visto comprometida en una violación de datos. Si es así, verá una lista de sitios que han expuesto sus datos y qué se filtró exactamente.

¿Puede alguien hackear tu teléfono con tu dirección de correo electrónico?

Tener acceso a un correo electrónico principal puede conducir a la piratería de efecto dominó de todas las cuentas a las que está vinculado el correo electrónico, desde su cuenta de Facebook hasta la cuenta de su operador de telefonía móvil, allanando el camino para un robo de identidad profundo que comprometería seriamente su crédito. “Este es un gran riesgo.

¿Qué información se puede obtener de una dirección de correo electrónico?

Su dirección de correo electrónico a menudo contiene su nombre; su nombre y un número que signifique algo para usted o para otras personas que lo conozcan; o su nombre en combinación con el nombre de la empresa donde trabaja. Incluso si no contiene su nombre, puede incluir el año en que nació, la universidad a la que asistió o su banda favorita.

¿Qué es lo primero que haces cuando te piratean?

Paso 1: Cambie sus contraseñas Esto es importante porque los piratas informáticos buscan cualquier punto de entrada a una red más grande y pueden obtener acceso a través de una contraseña débil. En cuentas o dispositivos que contengan información confidencial, asegúrese de que su contraseña sea segura, única y difícil de adivinar.

¿Cambiar la contraseña detiene a los piratas informáticos?

Sí, cambiar su contraseña evitará que los hackers accedan a su cuenta. Actualizar la contraseña de su cuenta a la primera señal de un ataque limita el daño. Cambiar su contraseña regularmente también mejora la seguridad. Credenciales robadasen las violaciones de datos suelen ser antiguas.

¿Qué información necesita un estafador?

Los estafadores pueden robar su identidad al obtener su información financiera personal en línea, en la puerta o por teléfono. Lo que quieren son números de cuenta, contraseñas, números de Seguro Social y otra información confidencial que pueden usar para saquear su cuenta corriente o acumular facturas en sus tarjetas de crédito.

¿Qué debo marcar para ver si mi teléfono ha sido pirateado?

Utilice el código *#21# para ver si los piratas informáticos rastrean su teléfono con intenciones maliciosas. También puede usar este código para verificar si sus llamadas, mensajes u otros datos están siendo desviados. También muestra el estado de su información desviada y el número al que se transfiere la información.prieš 6 dienas

¿Qué puede ver un hacker en tu teléfono?

Los piratas informáticos pueden usar registradores de pulsaciones de teclas y otro software de seguimiento para capturar las pulsaciones de teclas de su teléfono y registrar lo que escribe, como entradas de búsqueda, credenciales de inicio de sesión, contraseñas, detalles de tarjetas de crédito y otra información confidencial.

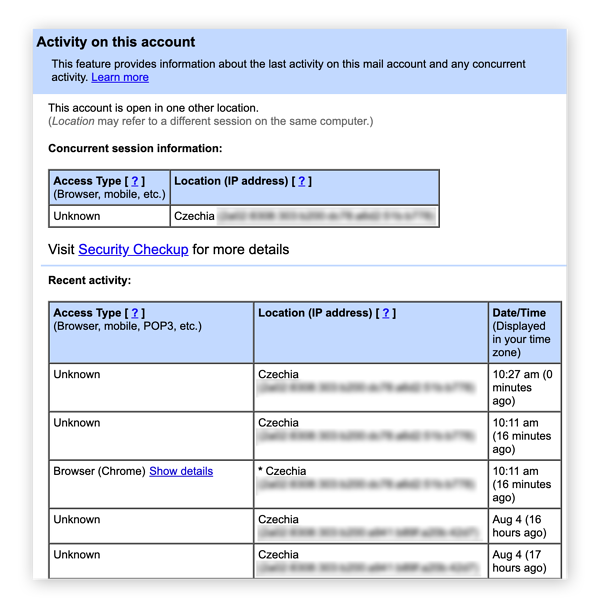

¿Cómo puedo saber si alguien tiene acceso a mi correo electrónico de Outlook?

Si recibe un correo electrónico sobre actividad inusual en su cuenta de Microsoft, o si le preocupa que otra persona haya usado su cuenta, vaya a la página Actividad reciente. Verá cuándo se inició sesión en su cuenta de Microsoft durante los últimos 30 días, junto con cualquier dispositivo o información específica de la aplicación.

¿Es seguro dar tu dirección?

Con un nombre y una dirección, un ladrón puede cambiar tu dirección a través del Servicio Postal de los EE. UU. y redirigir el correo a la dirección de su elección, dice Velásquez. Con acceso a su correo financiero, el ladrón puede interceptar extractos bancarios y ofertas o facturas de tarjetas de crédito, y luego solicitar nuevos cheques y tarjetas de crédito.