Su computadora puede usarse para atacar otras computadoras. A veces, los piratas informáticos se apoderan de una computadora, a veces miles de ellos, para lanzar un ataque en un sitio web al que apuntan.

¿Qué sucede cuando un pirata informático obtiene acceso remoto a mi computadora?

Los piratas informáticos usan RDP para obtener acceso a la computadora host o a la red y luego instalan ransomware en el sistema. Una vez instalados, los usuarios regulares pierden el acceso a sus dispositivos, datos y la red más grande hasta que se realiza el pago.

¿Pueden los piratas informáticos ver la pantalla de su computadora?

Los investigadores de DEF CON dicen que los monitores de las computadoras se pueden piratear para espiar activamente, robar datos de forma encubierta e incluso manipular lo que se ve en la pantalla. La lista de formas en que nos pueden espiar parece casi interminable, pero puede agregar una más a esa lista: espionaje activo de la pantalla a través de su monitor vulnerable.

¿Puede alguien acceder de forma remota a mi computadora sin mi conocimiento?

Hay dos formas en que alguien puede acceder a su computadora sin su consentimiento. Un miembro de la familia o la universidad de trabajo está iniciando sesión físicamente en su computadora o teléfono cuando usted no está cerca, o alguien está accediendo a su computadora de forma remota.

¿Apagar la computadora detiene a los piratas informáticos?

‘Si los piratas informáticos establecieron una conexión pero aún no lograron instalar el software, entonces sí, apagar su computadora los bloqueará’, dice Darren. ‘Sin embargo, si un pirata informático ya ha logrado instalar un software de acceso remoto, simplemente apagarlo no será suficiente. ‘

¿Cómo puedo saber si alguien está conectado a mi computadora?

Vaya al panel de control y haga clic en “Sistema y seguridad” y “Herramientas administrativas”. Luego haga clic en “Visor de eventos”. En el lado izquierdo, aparecerá la opción “Seguridad”, haga clic en ella y espere a que aparezca una ventana con todos los eventos de inicio de sesión.

¿Pueden oírte los hackers?

HemosHa sido advertido sobre los piratas informáticos que toman el control de las cámaras en la pantalla de su computadora, eso sigue siendo una preocupación, pero los piratas informáticos también lo están escuchando a través de sus dispositivos inteligentes. Es posible que el dispositivo en sí no esté grabando tu conversación, pero un hacker podría hacerlo.

¿Pueden los piratas informáticos ver a través de su cámara?

¿Los piratas informáticos realmente espían a las personas a través de las cámaras y cámaras web de sus teléfonos? La respuesta corta: Sí. Las cámaras web y las cámaras de los teléfonos se pueden piratear, lo que otorga a los malos actores un control total sobre su funcionamiento. Como resultado, los piratas informáticos pueden usar la cámara de un dispositivo para espiar a las personas y buscar información personal.

¿Alguien está espiando mi computadora?

Para abrir el Monitor de actividad, presione Comando + Barra espaciadora para abrir Spotlight Search. Luego, escriba Monitor de actividad y presione Entrar. Revisa la lista para ver si hay algo que no reconozcas. Para cerrar un programa o proceso, haga doble clic y luego presione Salir.

¿Se puede piratear Wi-Fi de forma remota?

Es posible que se sorprenda de lo fácil que es piratear la red Wi‑Fi de su hogar hoy en día. Por muy poco dinero, un pirata informático puede alquilar una computadora en la nube y, en la mayoría de los casos, adivinar la contraseña de su red en minutos mediante la fuerza bruta o usando la poderosa computadora para probar muchas combinaciones de su contraseña.

Abra el administrador de tareas haciendo clic derecho en la barra de tareas y seleccionando Administrador de tareas. Si hay un proceso sospechoso, esa es la aplicación de monitoreo. Pregunta: ¿Mi empresa puede ver lo que hago en mi computadora? Respuesta: Su empresa puede ver las actividades de su dispositivo y rastrearlas si le proporcionan esa computadora.

¿Qué es lo primero que haces cuando te piratean?

Paso 1: Cambie sus contraseñas Esto es importante porque los piratas informáticos buscan cualquier punto de entrada a una red más grande y pueden obtener acceso a través de una contraseña débil. En cuentas o dispositivos quecontiene información confidencial, asegúrese de que su contraseña sea fuerte, única y que no sea fácil de adivinar.

¿Pueden los piratas informáticos verte a través de la cámara de tu teléfono?

Además, los desarrolladores de aplicaciones populares no son inmunes a las acusaciones de observarte a través de la cámara de tu teléfono. Sin embargo, por lo general, un acosador necesitaría instalar software espía en su dispositivo para comprometerlo. Los piratas informáticos pueden obtener acceso a su teléfono físicamente, a través de aplicaciones, archivos multimedia e incluso emojis.

¿Por qué la gente cubre la cámara de su computadora?

Los ciberdelincuentes pueden acceder a estas cámaras y, debido a sus posiciones (frente a su sala de estar, cocina u oficina), pueden exponer su privacidad y sus conversaciones confidenciales. Por eso es una buena idea cubrir su cámara web o tomar otras medidas para mejorar su seguridad en Internet.

¿Puede alguien verte a través de la cámara de tu teléfono?

Sí, puede ser espiado a través de la cámara de su teléfono inteligente. Hay varias aplicaciones que se pueden encontrar en línea que ayudan a espiar a alguien a través de la cámara de su teléfono celular.

¿Cómo saben los hackers mi contraseña?

Otra forma popular de obtener sus contraseñas es a través de malware. Los correos electrónicos de phishing son un vector principal para este tipo de ataque, aunque puede ser víctima al hacer clic en un anuncio malicioso en línea (publicidad maliciosa) o incluso al visitar un sitio web comprometido (descarga directa).

¿Qué puede ver un hacker en tu teléfono?

Los piratas informáticos pueden usar registradores de pulsaciones de teclas y otro software de seguimiento para capturar las pulsaciones de teclas de su teléfono y registrar lo que escribe, como entradas de búsqueda, credenciales de inicio de sesión, contraseñas, detalles de tarjetas de crédito y otra información confidencial.

¿Puede un hacker controlar mi teléfono?

Los piratas informáticos expertos pueden apoderarse de un teléfono inteligente pirateado y hacer de todo, desde hacer llamadas telefónicas al extranjero,enviar mensajes de texto y usar el navegador de su teléfono para comprar en Internet. Como no pagan la factura de su teléfono inteligente, no les importa exceder sus límites de datos.

¿Puede alguien espiarte a través de WIFI?

Con solo escuchar las señales Wi-Fi existentes, alguien podrá ver a través de la pared y detectar si hay actividad o dónde hay un ser humano, incluso sin saber la ubicación de los dispositivos. Esencialmente, pueden hacer una vigilancia de monitoreo de muchos lugares. Eso es muy peligroso.”

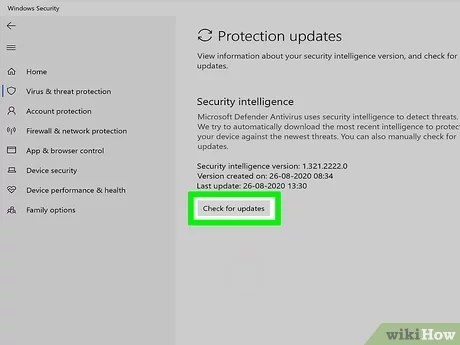

¿Qué software previene a los piratas informáticos?

Cortafuegos. Un firewall es un programa de software o pieza de hardware que impide que los piratas informáticos ingresen y usen su computadora. Los piratas informáticos buscan en Internet de la misma manera que algunos vendedores telefónicos marcan automáticamente números de teléfono aleatorios.

¿Qué son los ataques de acceso remoto?

¿Qué significa ataque remoto? Un ataque remoto es una acción maliciosa que tiene como objetivo una computadora o una red de computadoras. El ataque remoto no afecta la computadora que está usando el atacante. En su lugar, el atacante encontrará puntos vulnerables en el software de seguridad de una computadora o red para acceder a la máquina o sistema.

¿Debería preocuparme si alguien tiene mi dirección IP?

No, no debe preocuparse si alguien tiene su dirección IP. Si alguien tiene su dirección IP, podría enviarle spam o restringir su acceso a ciertos servicios. En casos extremos, un pirata informático podría hacerse pasar por usted. Sin embargo, todo lo que necesita hacer para solucionar el problema es cambiar su dirección IP.