Los números de seguridad social son el objetivo principal: valen mucho más para los ladrones de identidad que para cometer delitos diversos haciéndose pasar por otra persona. Los piratas informáticos pueden abrir nuevas cuentas bancarias y de crédito, cometer fraude fiscal, acceder a cuentas de corretaje, obtener tratamiento médico o incluso solicitar diversos beneficios.

¿Qué es lo que más desean los piratas informáticos?

La información personal robada es combustible para el robo de identidad Muchos servicios en línea requieren que los usuarios completen datos personales como nombre completo, domicilio y número de tarjeta de crédito. Los delincuentes roban estos datos de cuentas en línea para cometer robo de identidad, como usar la tarjeta de crédito de la víctima o tomar préstamos en su nombre.

¿Qué quieren los piratas cibernéticos?

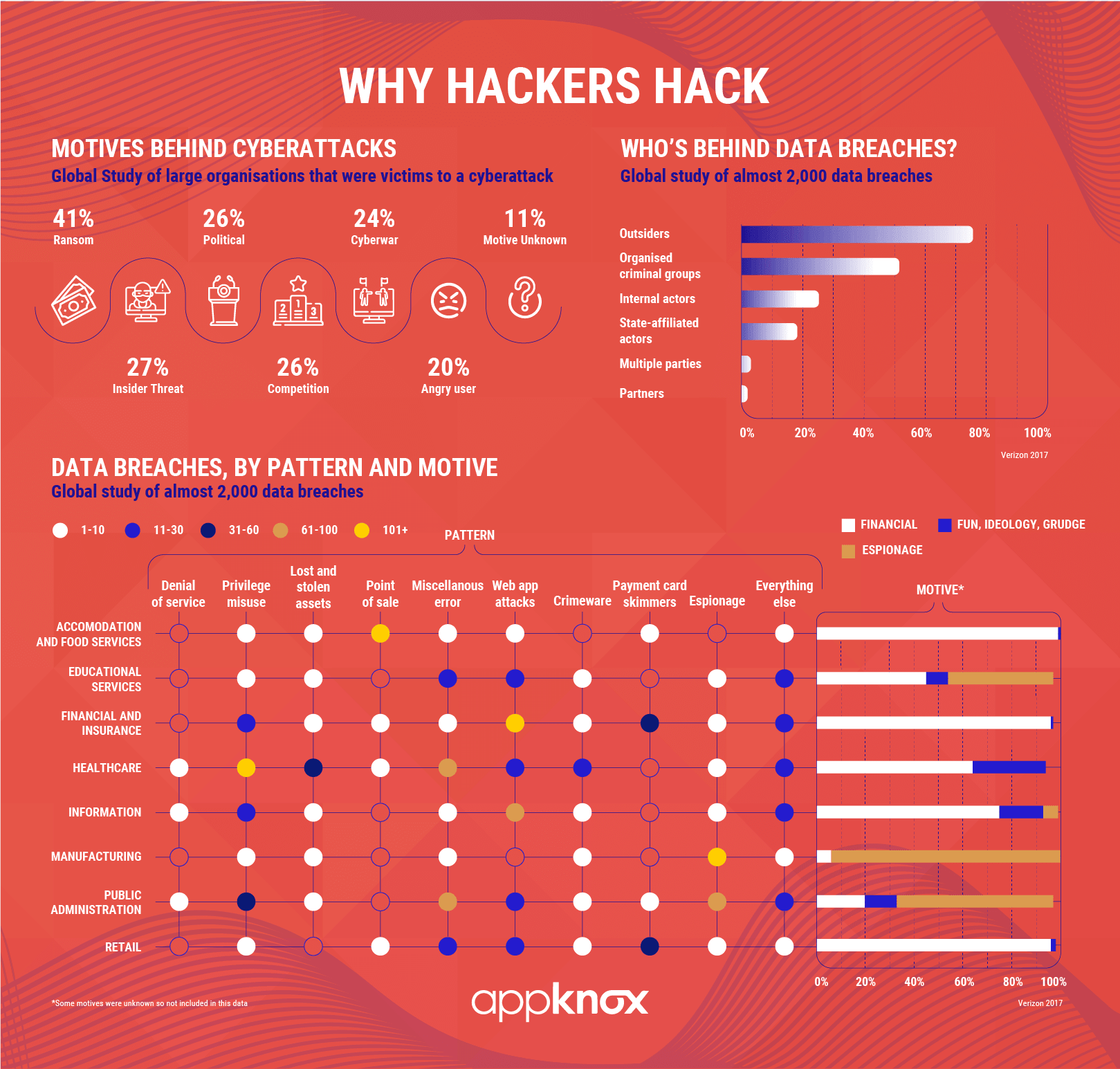

Algunas de las razones comunes para la piratería incluyen el derecho básico a fanfarronear, la curiosidad, la venganza, el aburrimiento, el desafío, el robo para obtener ganancias financieras, el sabotaje, el vandalismo, el espionaje corporativo, el chantaje y la extorsión. Se sabe que los piratas informáticos suelen citar estos motivos para explicar su comportamiento.

¿Qué buscan los hackers cuando hackean?

Datos personales Si bien la información del pasaporte se vende por la mayor cantidad de dinero, los números de Seguro Social son los más valiosos para los piratas informáticos, ya que pueden usarse para fraude fiscal, apertura de cuentas de crédito y otras actividades maliciosas.

¿Qué es lo que más quieren los hackers?

La información personal robada es combustible para el robo de identidad Muchos servicios en línea requieren que los usuarios completen datos personales como nombre completo, domicilio y número de tarjeta de crédito. Los delincuentes roban estos datos de cuentas en línea para cometer robo de identidad, como usar la tarjeta de crédito de la víctima o tomar préstamos en su nombre.

¿Qué quieren los piratas cibernéticos?

Algunas de las razones comunes para la piratería incluyen derechos básicos de fanfarronear, curiosidad, venganza, aburrimiento, desafío, robo para obtener ganancias financieras,sabotaje, vandalismo, espionaje corporativo, chantaje y extorsión. Se sabe que los piratas informáticos suelen citar estos motivos para explicar su comportamiento.

¿Cómo te engañan los hackers?

El proceso de ser engañado para que proporcione su información confidencial a un hacker se llama phishing. El phishing es el intento fraudulento de obtener información o datos confidenciales, como nombres de usuario, contraseñas y datos de tarjetas de crédito, haciéndose pasar por una entidad confiable en una comunicación electrónica.

¿A quién suelen apuntar los hackers?

El 70 % de los ataques digitales contra empresas financieras y de seguros tienen como objetivo a los bancos. El 16% ataca a las organizaciones de seguros. El 14 % ataca otros negocios financieros.

¿Por qué los piratas informáticos quieren piratear?

La mayor motivación suele ser la ganancia económica. Los piratas informáticos pueden ganar dinero robando sus contraseñas, accediendo a los datos de su banco o tarjeta de crédito, reteniendo su información para pedir un rescate o vendiendo sus datos a otros piratas informáticos o en la dark web.

¿Cómo atrapan a los piratas informáticos?

Después de un ataque, muchos recurren a los foros de piratas informáticos para alardear de sus hazañas y esto a menudo brinda a la policía las pistas vitales que necesitan para comenzar a identificar a la persona responsable. Los honeypots también han demostrado ser una forma eficaz de atraer a los ciberdelincuentes y obtener más información sobre cómo operan y quiénes son.

¿Cómo eligen los hackers los objetivos?

Usando consultas de búsqueda a través de recursos como Google y sitios de trabajo, el hacker crea un mapa inicial de las vulnerabilidades del objetivo. Por ejemplo, los sitios de trabajo pueden ofrecer una gran cantidad de información, como el uso de la plataforma de hardware y software, incluidas las versiones específicas y su uso dentro de la empresa.

¿Por qué los piratas informáticos piratean tu teléfono?

Cuando un pirata informático ingresa a su teléfono, intentará robar el acceso a sus valiosas cuentas.Revise sus redes sociales y su correo electrónico para ver si hay solicitudes de restablecimiento de contraseña, ubicaciones de inicio de sesión inusuales o verificaciones de registro de cuenta nueva. Notas llamadas o mensajes de texto desconocidos en tus registros. Los piratas informáticos pueden estar pinchando su teléfono con un troyano SMS.

¿Cuál suele ser la única intención de los piratas informáticos?

Una de las razones más comunes por las que los hackers piratean es robar o filtrar información. Estos podrían ser datos e información sobre sus clientes, sus empleados internos o incluso datos privados específicos de su negocio. Estos son casos en los que los piratas informáticos suelen perseguir grandes objetivos para obtener la mayor atención.

¿Qué es lo que más quieren los hackers?

La información personal robada es combustible para el robo de identidad Muchos servicios en línea requieren que los usuarios completen datos personales como nombre completo, domicilio y número de tarjeta de crédito. Los delincuentes roban estos datos de cuentas en línea para cometer robo de identidad, como usar la tarjeta de crédito de la víctima o tomar préstamos en su nombre.

¿Qué quieren los piratas cibernéticos?

Algunas de las razones comunes para la piratería incluyen el derecho básico a fanfarronear, la curiosidad, la venganza, el aburrimiento, el desafío, el robo para obtener ganancias financieras, el sabotaje, el vandalismo, el espionaje corporativo, el chantaje y la extorsión. Se sabe que los piratas informáticos suelen citar estos motivos para explicar su comportamiento.

¿Puedes rastrear a un hacker?

La mayoría de los piratas informáticos comprenderán que las autoridades pueden rastrearlos identificando su dirección IP, por lo que los piratas informáticos avanzados intentarán dificultarle al máximo la búsqueda de su identidad.

¿Puedes atrapar a un hacker?

Un honeypot es una trampa que un profesional de TI tiende a un hacker malicioso, con la esperanza de que interactúe con él de una manera que proporcione información útil. Es una de las medidas de seguridad más antiguas en TI, pero tenga cuidado: atraer piratas informáticos a su red, incluso en unsistema aislado, puede ser un juego peligroso.

¿Pueden los piratas informáticos ver sus búsquedas?

Hackers. Un pirata informático puede usar ataques para ver el historial de su navegador, la información de inicio de sesión, los datos financieros y más.

¿Cuál es el truco más usado?

El phishing es la técnica de piratería informática más común. Todas nuestras bandejas de entrada y aplicaciones de mensajes de texto están llenas de mensajes de phishing todos los días.

¿Se puede eliminar a un hacker?

Ejecute aplicaciones antivirus Al igual que con una computadora de escritorio o portátil, el software antivirus escaneará su dispositivo y eliminará cualquier malware y spyware detectado. Una vez que haya terminado con la detección antivirus, configure la aplicación para que ejecute análisis regulares y elimine todas las aplicaciones que el análisis marque como sospechosas.

¿Puedes deshacerte de un hacker?

Cómo eliminar un hacker de su teléfono. Utilice software antivirus. El software antivirus pondrá en cuarentena el malware en una zona de pruebas para que no pueda afectar el resto de su teléfono. Luego, lo eliminará por ti.

¿Puedo bloquear a un hacker?

Descarga una buena aplicación de seguridad Una buena aplicación de seguridad puede ayudarte a bloquear el acceso de los piratas informáticos a tu teléfono, así como a detectar cualquier aplicación maliciosa que ya se encuentre allí. En los dispositivos Android, hay muchas aplicaciones disponibles en Play Store, incluido nuestro propio Certo Mobile Security.