Brave y Google Chrome son navegadores web basados en Chromium; ambos son compatibles con la mayoría de las extensiones que se encuentran en Chrome Web Store. Y la gran mayoría de las extensiones que encuentra allí son seguras.

¿Pueden las extensiones de Chrome dañar su computadora?

Las extensiones del navegador son una excelente manera de expandir la funcionalidad de su navegador favorito. Pero las malas extensiones de Chrome pueden causar mucho más daño que ayuda. Ya sea que usen muchos recursos del sistema, recopilen sus datos, instalen adware, redirijan sus búsquedas a sitios de spam o similares, no los quiere en su sistema.

¿Pueden las extensiones de Chrome robar contraseñas?

Las extensiones de Chrome no pueden robar sus contraseñas de forma predeterminada. Cuando agrega una extensión, otorga un conjunto de permisos. Si aprueba el acceso al contenido del sitio, la extensión puede leer los datos confidenciales, incluidos los nombres de usuario y las contraseñas de inicio de sesión. Es esencial examinar las extensiones antes de instalarlas.

¿Pueden las extensiones de Chrome dañar tu computadora?

Las extensiones del navegador son una excelente manera de expandir la funcionalidad de su navegador favorito. Pero las malas extensiones de Chrome pueden causar mucho más daño que ayuda. Ya sea que usen muchos recursos del sistema, recopilen sus datos, instalen adware, redirijan sus búsquedas a sitios de spam o similares, no los quiere en su sistema.

¿Todas las extensiones del navegador son seguras?

Realmente depende del tipo de extensiones que esté instalando; el mayor riesgo de seguridad que plantean es la gestión de permisos. La buena noticia es que la mayoría de los navegadores web modernos tienen un sistema de permisos para extensiones y algunos usan muy pocos permisos para realizar sus tareas.

¿Pueden las extensiones del navegador robar datos?

Muchas extensiones de navegador son seguras, pero algunas son maliciosas y podrían exponerlo a fraudes y robos de identidad.

¿Pueden las extensiones de Chrome tener virus?

Las extensiones maliciosas de Chrome se pueden crear con código malicioso desde el principio o se pueden “actualizar” con código malicioso una vez que obtienen cierto nivel de popularidad.

¿Chrome debería usar extensiones?

Respuesta: Las extensiones de Chrome provienen de una amplia variedad de desarrolladores. Google considera que la mayoría de las extensiones son de uso seguro. Sin embargo, los usuarios deben proceder con precaución antes de instalar extensiones que tengan pocas descargas o reseñas.

¿Pueden las extensiones del navegador ser malware?

Las extensiones de navegador peligrosas pueden socavar seriamente su seguridad. En la actualidad, Google Chrome es el único navegador que le pide que acepte los permisos de extensión del navegador. Si no se controlan, las peligrosas extensiones del navegador podrían registrar sus pulsaciones de teclas o incluso proporcionar un pasaje para que el malware llegue a su dispositivo.

¿Qué es una extensión maliciosa?

El malware de extensión es cualquier extensión de navegador que se desarrolló intencionalmente con codificación que provoca comportamientos no deseados o cuyo código ha sido comprometido por un atacante para hacerlo. Al igual que otros tipos de software, las extensiones de navegador se pueden diseñar para llevar a cabo ataques.

¿Las extensiones de Chrome recopilan datos?

A partir del próximo año, las extensiones de Chrome mostrarán qué datos recopilan de los usuarios. Google agregará una sección de “Prácticas de privacidad” en la página de la tienda web de cada extensión de Chrome que enumera qué datos recopilan de los usuarios y qué planea hacer el desarrollador con ellos.

¿Puede la extensión ver mi contraseña?

Las extensiones del navegador son mucho más peligrosas de lo que la mayoría de la gente cree. Estas pequeñas herramientas a menudo tienen acceso a todo lo que hace en línea, por lo que pueden capturar sus contraseñas, rastrear su navegación web, insertar anuncios en las páginas web que visita y más.

¿A qué tienen acceso las extensiones de Chrome?a?

Tus pestañas y actividad de navegación: la aplicación o extensión puede ver las URL y los títulos de los sitios web que visitas. También puede abrir y cerrar pestañas y ventanas, así como navegar a nuevas páginas en pestañas y ventanas abiertas. Tu ubicación física: la aplicación o extensión puede usar la ubicación actual de tu computadora o dispositivo.

¿Pueden las extensiones de Chrome tener virus?

Las extensiones maliciosas de Chrome se pueden crear con código malicioso desde el principio o se pueden “actualizar” con código malicioso una vez que obtienen cierto nivel de popularidad.

¿Es segura la extensión Orange Monkey?

Sí, es una extensión de Chrome de administración de secuencias de comandos de usuario confiable con más de 2 millones de usuarios.

¿Es segura la búsqueda de música para Chrome?

Debido a esto, Music Search for Chrome se clasifica como un secuestrador de navegador. Además, espía la actividad de navegación de los usuarios. Dado que la mayoría de los usuarios descargan/instalan secuestradores de navegador sin querer, también se consideran PUA (aplicaciones potencialmente no deseadas).

¿Es segura la extensión de descarga rápida de archivos?

Quick Files Download es una extensión de navegador falsa que descubrimos mientras inspeccionábamos páginas web de descarga no confiables. Este software se promociona como una herramienta de gestión de descargas. Sin embargo, Quick Files Download en realidad funciona como adware: muestra varios anuncios y espía la actividad de navegación de los usuarios.

¿Pueden las extensiones de Chrome dañar tu computadora?

Las extensiones del navegador son una excelente manera de expandir la funcionalidad de su navegador favorito. Pero las malas extensiones de Chrome pueden causar mucho más daño que ayuda. Ya sea que usen muchos recursos del sistema, recopilen sus datos, instalen adware, redirijan sus búsquedas a sitios de spam o similares, no los quiere en su sistema.

¿Puede la extensión del navegador robar la contraseña?

Recuerda que la revisión ortográficaextensión del navegador que solicitó permisos para leer y analizar todo lo que escribe? Los expertos en ciberseguridad advierten que existe una alta probabilidad de que algunas extensiones estén haciendo un mal uso de su consentimiento para robar las contraseñas que ingresa en el navegador web.

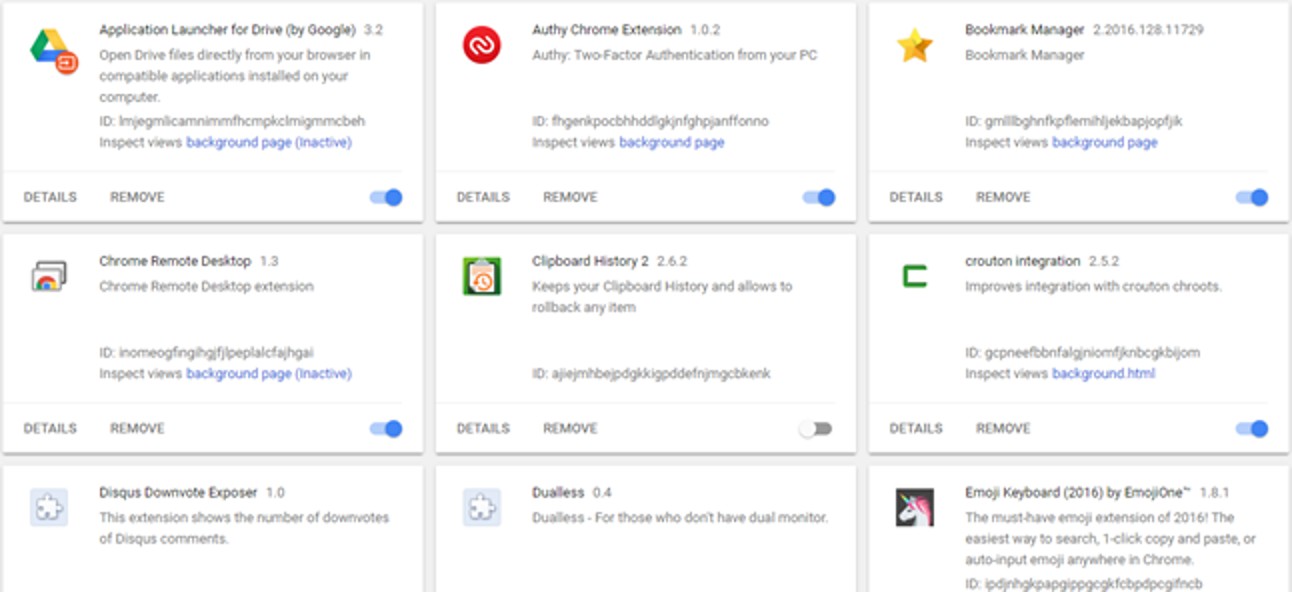

¿Las extensiones de Google son gratuitas?

Todas estas extensiones son gratuitas, así que no hay problema en probarlas. Puede deshabilitarlas o eliminarlas fácilmente escribiendo chrome://extensiones/ en la barra de direcciones de Chrome o haciendo clic con el botón derecho en el ícono de una extensión en la barra de herramientas para eliminarla.

¿Cuál es la extensión de navegador más popular?

El uso de Google Chrome ha aumentado constantemente en los últimos años y ahora es el navegador más popular en los EE. UU.

¿Se puede infectar Google Chrome?

Google Chrome incluye una función para sincronizar los datos de su navegador entre computadoras, incluidas las extensiones del navegador web. Esta es una característica conveniente, pero cuando el malware infecta su navegador Google Chrome, puede aprovechar los datos de sincronización y volverse difícil de eliminar con programas antivirus.