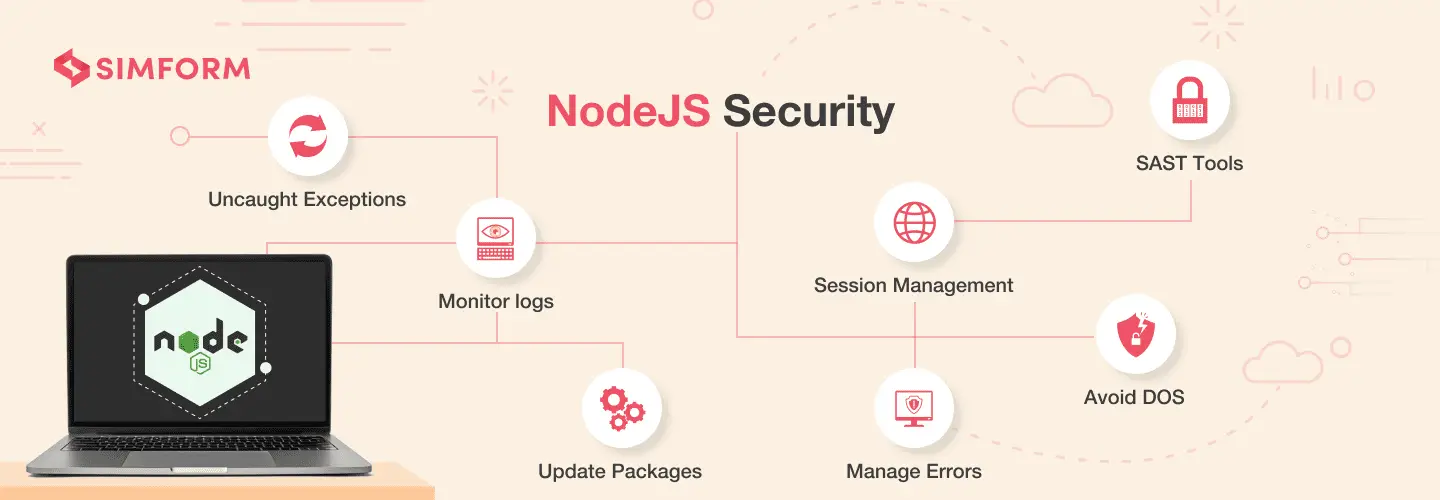

Le cœur de Node. js est sécurisé, mais des packages tiers peuvent nécessiter des mesures de sécurité supplémentaires pour protéger vos applications Web. Selon cette analyse, 14% de l’écosystème Node Package Manager (NPM) est impacté. Les packages indirectement affectés sont estimés à environ 54 % de l’écosystème.

Le nœud représente-t-il un risque pour la sécurité ?

Nœud. js est l’une de ces technologies que les développeurs utilisent pour le développement d’applications Web. Il est conçu pour être complètement sécurisé.

L’application de nœud est-elle sûre ?

Bien que la base de Node. js est sécurisé, les packages tiers peuvent nécessiter davantage de normes de sécurité pour protéger votre application Web. L’étude indique que 14 % de l’écosystème NPM (Node Package Manager) est impacté et que 54 % de l’écosystème NPM est sur le point d’être impacté indirectement.

Le nœud A est-il un logiciel malveillant ?

L’utilisation de Node. js est un choix inhabituel pour les auteurs de logiciels malveillants qui écrivent des logiciels malveillants de base, car il est principalement conçu pour le développement de serveurs Web et ne serait pas préinstallé sur des machines susceptibles d’être ciblées. Cependant, l’utilisation d’une plate-forme peu commune peut avoir aidé à échapper à la détection par un logiciel antivirus.

Quel est Java ou nœud le plus sécurisé ?

js vous permet d’écrire des programmes client et serveur en utilisant Javascript. Compte tenu de la facilité de développement, Node. js est meilleur, mais du point de vue des performances et de la sécurité des applications, Java est le meilleur.

Le nœud représente-t-il un risque pour la sécurité ?

Nœud. js est l’une de ces technologies que les développeurs utilisent pour le développement d’applications Web. Il est conçu pour être complètement sécurisé.

L’application de nœud est-elle sûre ?

Bien que la base de Node. js est sécurisé, les packages tiers peuvent nécessiter davantage de normes de sécurité pour protéger votre application Web. L’étude indique que 14% de l’écosystème NPM (Node Package Manager) est impacté et 54% de l’écosystème NPM est sur le point de l’être.être touché indirectement.

Pourquoi le nœud js n’est-il pas sécurisé ?

Depuis le nœud. js comprend divers modules et bibliothèques à installer, cela produit un problème de sécurité. En utilisant le code que quelqu’un a écrit ou utilisé auparavant, vous ne pouvez jamais être sûr que le code est sécurisé. L’analyse automatisée des vulnérabilités vous aidera à détecter les dépendances avec le nœud commun.

Dans quelle mesure npm est-il sécurisé ?

Quel est le niveau de sécurité de react js ?

React est une bibliothèque Web frontale populaire qui a eu un grand impact sur le processus de développement d’applications. Bien que React soit considéré comme assez sécurisé, il existe encore certaines pratiques à prendre en compte lors de son application aux applications.

Où est utilisé Nodejs ?

Nœud. js est principalement utilisé pour les serveurs événementiels non bloquants, en raison de sa nature à thread unique. Il est utilisé pour les sites Web traditionnels et les services d’API back-end, mais a été conçu en pensant aux architectures push en temps réel.

Dois-je désinstaller node JS ?

Une fois que vous avez installé nvm et utilisé Node, il n’utilise PAS bin/node , mais la version installée avec nvm , donc votre ancien Node est obsolète. La principale raison pour laquelle ils vous recommandent de désinstaller Node est que cela pourrait confondre le shell quant au Node à utiliser.

Le virus JavaScript peut-il ?

Google utilise-t-il le nœud JS ?

Flash forward à aujourd’hui et Google est un membre Platinum du Node. js Foundation et a un siège au conseil d’administration occupé par Sarah Novotny, responsable de la stratégie Open Source, GCP, Google. Google a construit une relation plus étroite entre le Node. js et les communautés V8 JavaScript Engine (V8) et compte plusieurs employés sur le nœud.

Qu’est-ce qu’un module malveillant ?

Un cas privé de modules malveillants est l’endroit où des contributeurs malveillants peuvent vous envoyer un PR avec une porte dérobée ou undépendance du projet qui leur est propre, ce qui est bien sûr malveillant. Vous ne le remarquerez peut-être pas ou ne révisez pas le code, et voilà – vous l’avez directement intégré à votre propre module.

Express js est-il sûr ?

js project est sûr et invincible aux attaques malveillantes. Il existe 7 mesures simples et pas très simples à prendre à des fins de sécurité des données : Utilisez des versions fiables d’Express. js.

Le nœud représente-t-il un risque pour la sécurité ?

Nœud. js est l’une de ces technologies que les développeurs utilisent pour le développement d’applications Web. Il est conçu pour être complètement sécurisé.

L’application de nœud est-elle sûre ?

Bien que la base de Node. js est sécurisé, les packages tiers peuvent nécessiter davantage de normes de sécurité pour protéger votre application Web. L’étude indique que 14 % de l’écosystème NPM (Node Package Manager) est impacté et que 54 % de l’écosystème NPM est sur le point d’être impacté indirectement.

Comment puis-je protéger JavaScript ?

Protégez votre code JavaScript La technique la plus courante pour masquer le code JavaScript est le code ‘Obfuscation’. Cette méthode rend le logiciel inintelligible mais maintient la fonctionnalité normale de l’application.

Les packages npm peuvent-ils contenir des logiciels malveillants ?

Les chercheurs ont trouvé 17 autres packages malveillants dans un référentiel open source, car l’utilisation de ces référentiels pour diffuser des logiciels malveillants continue de prospérer. Cette fois, le code malveillant a été trouvé dans NPM, où 11 millions de développeurs échangent plus d’un million de packages entre eux.