AnyDesk VPN est automatiquement configuré, mais la configuration de l’adresse IP de démarrage et du masque de sous-réseau peut être modifiée dans la boîte de dialogue des paramètres si nécessaire.

AnyDesk utilise-t-il l’adresse IP ?

Les clients AnyDesk utilisent les ports TCP 80, 443 et 6568 pour établir des connexions. Il suffit cependant qu’un seul d’entre eux soit ouvert. La fonction « Découverte » d’AnyDesk utilise un port libre dans la plage de 50001 à 50003 et l’IP 239.255. 102.18 comme valeurs par défaut pour la communication.

AnyDesk peut-il être tracé ?

AnyDesk génère des fichiers de suivi lors de l’exécution qui peuvent être utilisés pour diagnostiquer les problèmes. Certaines erreurs se produisent sans provoquer de plantage immédiat et peuvent entraîner d’autres comportements imprévus.

AnyDesk est-il anonyme ?

Toutes les informations collectées par ces cookies sont agrégées et donc anonymes. Si vous n’autorisez pas ces cookies, nous ne saurons pas quand vous avez visité notre site et ne pourrons pas surveiller ses performances.

Quels sont les inconvénients d’AnyDesk ?

Les inconvénients. Cela peut être légèrement intimidant pour les utilisateurs novices. Il ne peut pas fonctionner sans une connexion Internet active. La version gratuite n’a pas la fonction de carnet d’adresses.prieš 6 dienas

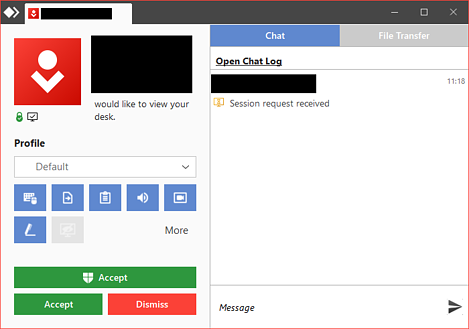

Comment arrêter l’accès à AnyDesk ?

Lorsqu’il est temps de mettre fin à la session, vous pouvez mettre fin à la connexion de trois manières : Cliquez sur le bouton « Déconnecter » de la fenêtre de l’autre appareil. Fermez l’onglet de l’appareil distant. Fermez l’application AnyDesk.

Que se passe-t-il si je désinstalle l’application AnyDesk ?

Que se passe-t-il si je désinstalle AnyDesk ? Après avoir désinstallé le programme potentiellement indésirable à l’origine des redirections AnyDesk, analysez votre ordinateur à la recherche de tout composant indésirable restant ou d’éventuelles infections de logiciels malveillants.

Les pirates utilisent-ils AnyDesk ?

Sophos a découvert que les attaquants d’AvosLocker avaient installé AnyDesk afin qu’ilfonctionne en mode sans échec, a essayé de désactiver les composants des solutions de sécurité qui s’exécutent en mode sans échec, puis a exécuté le rançongiciel en mode sans échec.

AnyDesk utilise-t-il un appareil photo ?

Il utilise simplement AnyDesk : presque tous les ordinateurs portables ont une webcam intégrée, et avec AnyDesk, vous pouvez l’allumer de n’importe où et avoir une vue dégagée de votre pièce. C’est là que vous trouverez vos chatons qui dorment profondément. Assurez-vous d’utiliser un mot de passe fort et de déconnecter la session par la suite.

AnyDesk est-il plus sûr que TeamViewer ?

TeamViewer utilise un chiffrement de bout en bout basé sur l’échange de clés privées/publiques 4096 RSA et le chiffrement AES (256 bits). L’outil comprend également une sauvegarde des données intégrée, une surveillance des appareils et une protection contre les logiciels malveillants. AnyDesk utilise le protocole standardisé TLS 1.2 de qualité militaire ainsi que AES (256 bits) pour chiffrer les connexions.

AnyDesk est-il sécurisé ?

AnyDesk Remote Desktop Software est livré avec les normes de sécurité les plus élevées. Du cryptage de niveau militaire aux fonctionnalités de sécurité personnalisables, AnyDesk offre une sécurité exceptionnelle qui répond parfaitement à vos besoins.

AnyDesk stocke-t-il des données ?

Nous ne stockons aucun contenu de la connexion de données à distance respective (données de session) au-delà de la portée requise du transfert de données. Le client peut créer un journal de chat ou un enregistrement de session, qui n’est ensuite stocké que localement sur l’ordinateur du client.

Qu’est-ce que la connexion directe dans AnyDesk ?

Si les connexions directes sont activées dans « Paramètres » > Connexion > « Général », AnyDesk essaiera de créer un tunnel de session entre ce client AnyDesk et le client auquel il essaie de se connecter. Si elle est désactivée, la session AnyDesk entre les terminaux locaux et distants est acheminée via nos serveurs.

AnyDesk représente-t-il un risque pour la sécurité ?

Le logiciel de bureau à distance AnyDesk est livré avec la plus haute sécuriténormes. Du cryptage de niveau militaire aux fonctionnalités de sécurité personnalisables, AnyDesk offre une sécurité exceptionnelle qui répond parfaitement à vos besoins.

Que peut faire un escroc avec un accès à distance à votre ordinateur ?

Dans une escroquerie d’accès à distance, un escroc tente de vous persuader de lui donner le contrôle à distance de votre ordinateur personnel, ce qui permet à l’escroc de vous soutirer de l’argent et de voler vos informations privées.

Quelqu’un peut-il allumer la caméra de mon ordinateur portable à distance ?

Il y a une bonne raison pour que tant de gens mettent du ruban adhésif sur leurs webcams d’ordinateur ou utilisent un cache de webcam dédié pour les éteindre : les webcams peuvent être piratées, ce qui signifie que les pirates peuvent les allumer et vous enregistrer quand ils le souhaitent, généralement avec un » RAT » ou outil d’administration à distance qui a été secrètement téléchargé.

Puis-je contrôler un téléphone avec AnyDesk ?

Télécommande mobile Non seulement AnyDesk vous permet d’accéder à des appareils avec différents systèmes d’exploitation, mais il vous permet également de les contrôler à distance comme si vous étiez devant eux, même avec des appareils Android.

Comment savoir si AnyDesk est déconnecté ?

Vérifiez le coin de la barre des tâches à côté de l’horloge si l’icône AnyDesk s’affiche. Si oui, cliquez dessus et mettez fin à la connexion. Si vous avez installé AnyDesk, désinstallez-le. Si vous ne l’avez laissé fonctionner qu’une seule fois, vous êtes en sécurité.

Y a-t-il quelque chose de mieux qu’AnyDesk ?

Pourquoi AnyDesk est-il le meilleur ?

AnyDesk est une alternative centrée sur l’utilisateur à TeamViewer. C’est une solution allégée avec toutes les fonctionnalités rapidement à portée de main. AnyDesk est simple à télécharger et à installer et très intuitif à utiliser. Même les utilisateurs moins férus de technologie pourront en tirer le meilleur parti.

AnyDesk est-il plus sûr que TeamViewer ?

TeamViewer utilise un cryptage de bout en bout basé sur la clé privée/publique 4096 RSAExchange et cryptage AES (256 bits). L’outil comprend également une sauvegarde des données intégrée, une surveillance des appareils et une protection contre les logiciels malveillants. AnyDesk utilise le protocole standardisé TLS 1.2 de qualité militaire ainsi que AES (256 bits) pour chiffrer les connexions.

AnyDesk peut-il fonctionner sans autorisation ?

Dans cet esprit, AnyDesk offre la possibilité de se connecter à un appareil distant à l’aide d’un mot de passe qui évite à l’utilisateur d’avoir à accepter la demande de connexion. Remarque : Bien que cela ne soit pas obligatoire, il est fortement recommandé d’installer AnyDesk sur l’appareil sur lequel l’accès sans surveillance a été configuré.

Comment changer mon identifiant AnyDesk ?

Mais, ce même ID ne peut pas être modifié ultérieurement. Donc, si vous avez utilisé votre compte AnyDesk gratuit, vous ne pouvez malheureusement pas changer votre identifiant. Si vous avez une licence AnyDesk, vous pouvez changer votre ID trois fois. Lorsque vous ouvrez l’application AnyDesk sur votre ordinateur, rendez-vous dans la section Paramètres.

AnyDesk est-il une arnaque ?

Cependant, les escrocs peuvent essayer d’utiliser à mauvais escient AnyDesk (ou tout autre logiciel d’accès à distance) pour se connecter à votre ordinateur et voler des données, des codes d’accès et même de l’argent. #1. Règle numéro un Ne donnez jamais à quelqu’un que vous ne connaissez pas l’accès à vos appareils. #2. Règle numéro deux Ne partagez jamais les informations de connexion aux services bancaires en ligne ou les mots de passe avec qui que ce soit.

Que sont les identifiants AnyDesk et à quoi servent-ils ?

De plus, nous allons parler des identifiants AnyDesk, de quoi s’agit-il, à quoi servent-ils et quels symboles et lettres peuvent faire partie de vos identifiants AnyDesk. AnyDesk est un logiciel de contrôle à distance qui vous permet de connecter votre ordinateur à tout autre appareil que vous pourriez posséder.

Comment puis-je me débarrasser d’AnyDesk ?

Utilisez également une application appelée rechercher tout par vide et recherchez n’importe quel bureau et supprimez tous les fichiers restants. Essayez ensuite deréinstallez-le (vous ne savez pas si cela fonctionnerait), si cela ne fonctionne pas, vous devrez peut-être essayer un spoofer hwid ou formater votre PC (pas réinitialiser).