AnyDesk est utilisé légitimement par des millions de professionnels de l’informatique dans le monde, pour se connecter à distance aux appareils de leurs clients afin de résoudre les problèmes techniques. Cependant, les escrocs peuvent essayer d’utiliser à mauvais escient AnyDesk (ou tout autre logiciel d’accès à distance) pour se connecter à votre ordinateur et voler des données, des codes d’accès et même de l’argent.

Peut-on se faire pirater via AnyDesk ?

AnyDesk est utilisé légitimement par des millions de professionnels de l’informatique dans le monde, pour se connecter à distance aux appareils de leurs clients afin de résoudre les problèmes techniques. Cependant, les escrocs peuvent essayer d’utiliser à mauvais escient AnyDesk (ou tout autre logiciel d’accès à distance) pour se connecter à votre ordinateur et voler des données, des codes d’accès et même de l’argent.

AnyDesk sur PC est-il sûr ?

AnyDesk Remote Desktop Software est livré avec les normes de sécurité les plus élevées. Du cryptage de niveau militaire aux fonctionnalités de sécurité personnalisables, AnyDesk offre une sécurité exceptionnelle qui répond parfaitement à vos besoins.

À quoi peut-on accéder via AnyDesk ?

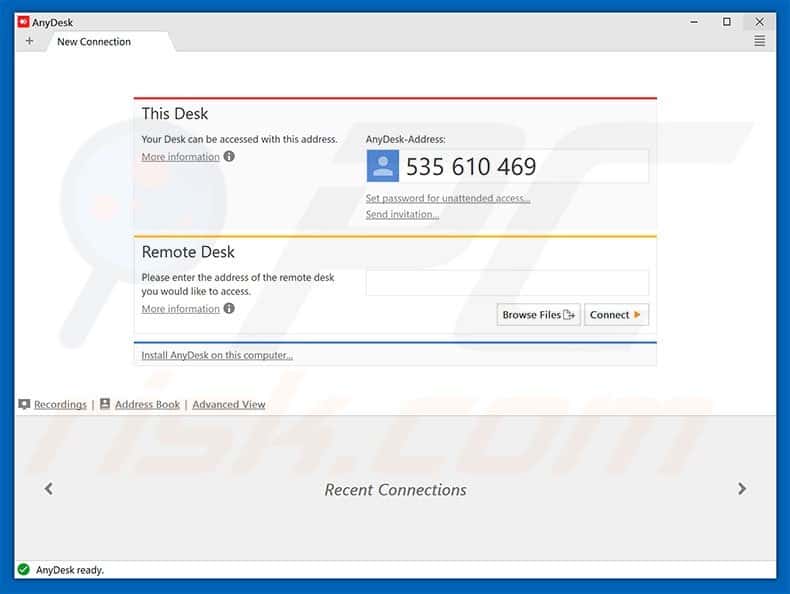

AnyDesk est une application de bureau à distance distribuée par AnyDesk Software GmbH. Le programme logiciel propriétaire fournit un accès à distance indépendant de la plate-forme aux ordinateurs personnels et autres dispositifs exécutant l’application hôte. Il offre des fonctionnalités de contrôle à distance, de transfert de fichiers et de VPN.

Le service informatique peut-il donner une adresse AnyDesk en toute sécurité ?

AnyDesk lui-même est sécurisé, fiable et utilisé par des millions de personnes et 15 000 entreprises dans 165 pays. Il est entièrement sécurisé et constitue un outil lorsque les experts informatiques souhaitent travailler sur des appareils distants sans être sur place.

AnyDesk peut-il voir mon écran ?

Confidentialité accrue. Lorsque vous travaillez à distance sur le PC au bureau, votre activité peut toujours être visible pour vos collègues. En activant le mode de confidentialité, l’écran du bureau sera noir et toute activité sera invisible.

Comment puis-je me protéger deN’importe quel bureau ?

Vous pouvez le faire dans les paramètres de sécurité : cliquez simplement sur “Activer l’accès sans surveillance” et choisissez un mot de passe sécurisé. N’oubliez pas : un mot de passe fort est la première ligne de défense ! L’accès sans surveillance est l’endroit où les couches de sécurité commencent vraiment à apparaître : si vous le souhaitez, vous pouvez configurer une authentification à deux facteurs.

Quels sont les inconvénients d’AnyDesk ?

Les inconvénients. Cela peut être légèrement intimidant pour les utilisateurs novices. Il ne peut pas fonctionner sans une connexion Internet active. La version gratuite n’a pas la fonction de carnet d’adresses.prieš 6 dienas

Que peut faire un escroc avec un accès à distance à votre ordinateur ?

Dans une escroquerie d’accès à distance, un escroc tente de vous persuader de lui donner le contrôle à distance de votre ordinateur personnel, ce qui permet à l’escroc de vous soutirer de l’argent et de voler vos informations privées.

AnyDesk utilise-t-il un appareil photo ?

Il utilise simplement AnyDesk : presque tous les ordinateurs portables ont une webcam intégrée, et avec AnyDesk, vous pouvez l’allumer de n’importe où et avoir une vue dégagée de votre pièce. C’est là que vous trouverez vos chatons qui dorment profondément. Assurez-vous d’utiliser un mot de passe fort et de déconnecter la session par la suite.

Comment sécuriser AnyDesk ?

Vous pouvez le faire dans les paramètres de sécurité : cliquez simplement sur “Activer l’accès sans surveillance” et choisissez un mot de passe sécurisé. N’oubliez pas : un mot de passe fort est la première ligne de défense ! L’accès sans surveillance est l’endroit où les couches de sécurité commencent vraiment à apparaître : si vous le souhaitez, vous pouvez configurer une authentification à deux facteurs.

Quels sont les inconvénients d’AnyDesk ?

Les inconvénients. Cela peut être légèrement intimidant pour les utilisateurs novices. Il ne peut pas fonctionner sans une connexion Internet active. La version gratuite n’a pas la fonction de carnet d’adresses.prieš 6 dienas

AnyDesk peut-il être utilisé en toute sécurité sur mobile ?

Qu’il s’agisse d’un e-mail frauduleuxou un appel téléphonique, les escrocs pourraient vous demander de télécharger un logiciel d’accès à distance et leur donner accès à votre smartphone. Les outils de bureau à distance comme AnyDesk sont généralement très sécurisés, utilisant des couches de cryptage et de nombreuses fonctionnalités de sécurité, mais les risques de se faire avoir sont toujours là.

Est-ce que quelqu’un peut accéder à distance à mon ordinateur sans que je le sache ?

“Quelqu’un peut-il accéder à distance à mon ordinateur sans que je le sache ?” La réponse est oui!”. Cela peut se produire lorsque vous êtes connecté à Internet sur votre appareil.

Quelqu’un peut-il allumer la caméra de mon ordinateur portable à distance ?

Il y a une bonne raison pour que tant de gens mettent du ruban adhésif sur leurs webcams d’ordinateur ou utilisent un cache de webcam dédié pour les éteindre : les webcams peuvent être piratées, ce qui signifie que les pirates peuvent les allumer et vous enregistrer quand ils le souhaitent, généralement avec un ” RAT” ou outil d’administration à distance qui a été secrètement téléchargé.

Comment savoir si AnyDesk est déconnecté ?

Vérifiez le coin de la barre des tâches à côté de l’horloge si l’icône AnyDesk s’affiche. Si oui, cliquez dessus et mettez fin à la connexion. Si vous avez installé AnyDesk, désinstallez-le. Si vous ne l’avez laissé fonctionner qu’une seule fois, vous êtes en sécurité.

Puis-je contrôler un téléphone avec AnyDesk ?

Télécommande mobile Non seulement AnyDesk vous permet d’accéder à des appareils avec différents systèmes d’exploitation, mais il vous permet également de les contrôler à distance comme si vous étiez devant eux, même avec des appareils Android.

AnyDesk peut-il voir mon écran ?

Confidentialité accrue. Lorsque vous travaillez à distance sur le PC au bureau, votre activité peut toujours être visible pour vos collègues. En activant le mode de confidentialité, l’écran du bureau sera noir et toute activité sera invisible.

Comment empêcher AnyDesk de s’exécuter en arrière-plan ?

Accès exclusif sans surveillance pour forcerle client AnyDesk n’est accessible qu’à l’aide du mot de passe d’accès sans surveillance, “Ne jamais afficher les demandes de session entrantes” peut être activé dans Paramètres > Sécurité > Accès interactif.

Que peut faire un escroc avec un accès à distance à votre ordinateur ?

Dans une escroquerie d’accès à distance, un escroc tente de vous persuader de lui donner le contrôle à distance de votre ordinateur personnel, ce qui permet à l’escroc de vous soutirer de l’argent et de voler vos informations privées.

AnyDesk utilise-t-il un appareil photo ?

Il utilise simplement AnyDesk : presque tous les ordinateurs portables ont une webcam intégrée, et avec AnyDesk, vous pouvez l’allumer de n’importe où et avoir une vue dégagée de votre pièce. C’est là que vous trouverez vos chatons qui dorment profondément. Assurez-vous d’utiliser un mot de passe fort et de déconnecter la session par la suite.

Comment les pirates prennent-ils le contrôle de votre ordinateur ?

Un autre moyen courant que les pirates utilisent pour prendre le contrôle de vos ordinateurs consiste à envoyer des virus cheval de Troie déguisés en pièces jointes. Les pirates envoient généralement ces messages à des milliers d’utilisateurs avec des titres attrayants et une pièce jointe qu’ils espèrent que vous ouvrirez.

AnyDesk est-il une arnaque ?

Cependant, les escrocs peuvent essayer d’abuser d’AnyDesk (ou de tout autre logiciel d’accès à distance) pour se connecter à votre ordinateur et voler des données, des codes d’accès et même de l’argent. #1. Règle numéro un Ne donnez jamais à quelqu’un que vous ne connaissez pas l’accès à vos appareils. #2. Règle numéro deux Ne partagez jamais les informations de connexion aux services bancaires en ligne ou les mots de passe avec qui que ce soit.

Comment supprimer AnyDesk de mon ordinateur ?

Si vous remarquez qu’AnyDesk a infiltré des systèmes sans votre consentement, ou si vous l’avez téléchargé à partir d’une source tierce, éliminez-le immédiatement et analysez le système avec une suite antivirus/anti-logiciel espion réputée pour supprimer tous les restes. AnyDesk doit être téléchargé depuis sonsite officiel uniquement.

Est-il sûr d’utiliser n’importe quel bureau ?

Nous l’utilisons pour les personnes qui travaillent à domicile pour l’installation et la maintenance. Tant que vous n’avez pas de mot de passe pour anydesk, il n’y a aucun moyen pour eux d’entrer sans votre permission. S’ils le font, à condition qu’il ne soit pas allumé, il n’y a toujours aucun moyen d’entrer. Le seul risque est que si vous l’avez configuré pour démarrer automatiquement, que vous vous éloignez de votre PC et qu’ils ont un mot de passe.

Quelqu’un peut-il accéder à distance à mon téléphone avec AnyDesk ?

Les informations ci-dessus sont juste pour vous ce qu’est AnyDesk. Vous avez dit que vous avez accidentellement installé AnyDesk sur votre téléphone, personne ne peut accéder à distance à votre téléphone avec cette application car il a besoin d’un code unique pour l’accès à distance. Un escroc m’a appelé pour me demander d’installer TeamViewer.