AWS KMS est responsable de la sécurité de la clé principale. Les clés principales sont stockées et gérées par AWS KMS et ne laissent jamais le HSM non chiffré. Avantages du chiffrement d’enveloppe : Protection des clés de données : les clés de données sont intrinsèquement protégées en les chiffrant avec des clés CMK.

Amazon peut-il accéder à mes clés KMS ?

AWS KMS est conçu pour que personne, y compris les employés d’AWS, ne puisse récupérer vos clés KMS en clair à partir du service. AWS KMS utilise des modules de sécurité matériels (HSM) qui ont été validés selon la norme FIPS 140-2, ou sont en cours de validation, pour protéger la confidentialité et l’intégrité de vos clés.

AWS KMS stocke-t-il les clés ?

AWS KMS génère, chiffre et déchiffre les clés de données. Toutefois, AWS KMS ne stocke, ne gère ni ne suit vos clés de données, ni n’effectue d’opérations cryptographiques avec des clés de données. Vous devez utiliser et gérer les clés de données en dehors d’AWS KMS. Pour obtenir de l’aide sur l’utilisation sécurisée des clés de données, consultez le kit SDK AWS Encryption.

AWS KMS est-il conforme au RGPD ?

Nous pouvons confirmer que tous les services AWS peuvent être utilisés conformément au RGPD. AWS propose un addendum sur le traitement des données conforme au RGPD (GDPR DPA), qui permet aux clients de se conformer aux obligations contractuelles du RGPD.

Amazon peut-il accéder à mes clés KMS ?

AWS KMS est conçu pour que personne, y compris les employés d’AWS, ne puisse récupérer vos clés KMS en clair à partir du service. AWS KMS utilise des modules de sécurité matériels (HSM) qui ont été validés selon la norme FIPS 140-2, ou sont en cours de validation, pour protéger la confidentialité et l’intégrité de vos clés.

AWS a-t-il accès à mes données ?

En tant que client, vous conservez la propriété de votre contenu et vous sélectionnez les services AWS qui peuvent traiter, stocker et héberger votre contenu. Nous n’accédons ni n’utilisons votre contenu à quelque fin que ce soit sans votreaccord. Nous n’utilisons jamais le contenu client ni n’en tirons d’informations à des fins de marketing ou de publicité.

Les clés KMS peuvent-elles être automatiquement pivotées ?

Vous ne pouvez pas faire pivoter automatiquement les clés KMS asymétriques, les clés KMS HMAC, les clés KMS avec du matériel de clé importé ou les clés KMS dans les magasins de clés personnalisés. Cependant, vous pouvez les faire pivoter manuellement. Cochez ou décochez la case Rotation automatique de cette clé KMS chaque année.

Quels sont les 3 types de clés KMS ?

Choix d’un type de clé KMS. AWS KMS prend en charge plusieurs types de clés KMS : clés de chiffrement symétriques, clés HMAC symétriques, clés de chiffrement asymétriques et clés de signature asymétriques. Les clés KMS diffèrent car elles contiennent un matériel de clé cryptographique différent.

Quelle est la différence entre KMS et le gestionnaire de secrets ?

AWS KMS renvoie une clé de données en clair et une copie de cette clé de données chiffrée sous la clé KMS. Secrets Manager utilise la clé de données en texte brut et l’algorithme AES (Advanced Encryption Standard) pour chiffrer la valeur secrète en dehors d’AWS KMS. Il supprime la clé de texte en clair de la mémoire dès que possible après l’avoir utilisée.

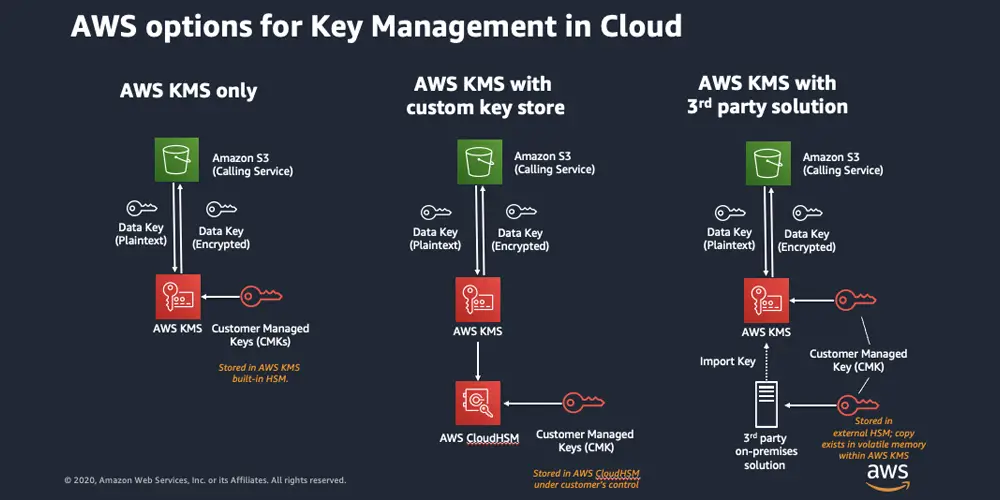

Qu’est-ce que le chiffrement AWS KMS ?

AWS Key Management Service (AWS KMS) est un service qui combine du matériel et des logiciels sécurisés et hautement disponibles pour fournir un système de gestion des clés adapté au cloud. Amazon S3 utilise des clés AWS KMS pour chiffrer vos objets Amazon S3. AWS KMS chiffre uniquement les données d’objet.

AWS est-il un sous-traitant de données dans le cadre du RGPD ?

AWS est-il un processeur de données ou un contrôleur de données dans le cadre du RGPD ? AWS agit à la fois en tant que sous-traitant et contrôleur de données dans le cadre du RGPD. AWS en tant que processeur de données – Lorsque les clients utilisent les services AWS pour traiter des données personnelles dans le contenu qu’ils téléchargent sur les services AWS, AWS agit en tant que processeur de données.

Le RGPD nécessite-t-il un chiffrement au repos ?

Bien que nonObligatoire en vertu du RGPD, le cryptage des données personnelles aide les entreprises à réduire la probabilité d’une violation et ainsi éviter les amendes. Le chiffrement peut assurer la protection des données en mouvement et au repos.

Comment Amazon protège-t-il les données ?

Nous nous efforçons de protéger la sécurité de vos informations personnelles lors de leur transmission en utilisant des protocoles et des logiciels de cryptage. Nous respectons la norme de sécurité des données de l’industrie des cartes de paiement (PCI DSS) lors du traitement des données de carte de crédit.

AWS chiffre-t-il automatiquement les données ?

Toutes les données circulant dans les régions AWS via le réseau mondial AWS sont automatiquement chiffrées au niveau de la couche physique avant de quitter les installations sécurisées d’AWS. Tout le trafic entre les AZ est crypté. Des couches de cryptage supplémentaires, y compris celles répertoriées dans cette section, peuvent fournir des protections supplémentaires.

Pourquoi utilisons-nous KMS ?

Vous pouvez utiliser vos clés KMS pour chiffrer de petites quantités de données (jusqu’à 4096 octets). Cependant, les clés KMS sont généralement utilisées pour générer, chiffrer et déchiffrer les clés de données qui chiffrent vos données en dehors d’AWS KMS. Contrairement aux clés KMS, les clés de données peuvent chiffrer des données de n’importe quelle taille et de n’importe quel format, y compris les données diffusées en continu.

Quelle est la différence entre KMS et le gestionnaire de secrets ?

AWS KMS renvoie une clé de données en clair et une copie de cette clé de données chiffrée sous la clé KMS. Secrets Manager utilise la clé de données en texte brut et l’algorithme AES (Advanced Encryption Standard) pour chiffrer la valeur secrète en dehors d’AWS KMS. Il supprime la clé de texte en clair de la mémoire dès que possible après l’avoir utilisée.

À quoi sert AWS KMS ?

AWS Key Management Service (KMS) vous offre un contrôle centralisé sur les clés cryptographiques utilisées pour protéger vos données. Le service est intégré à d’autres services AWS, ce qui facilite le chiffrement des données que vous stockez dans ces serviceset contrôler l’accès aux clés qui le déchiffrent.

Où sont stockées les clés de chiffrement ?

La clé de chiffrement est créée et stockée sur le serveur de gestion des clés. Le gestionnaire de clés crée la clé de chiffrement à l’aide d’un générateur de bits aléatoires cryptographiquement sécurisé et stocke la clé, ainsi que tous ses attributs, dans la base de données de stockage de clés.

Amazon peut-il accéder à mes clés KMS ?

AWS KMS est conçu pour que personne, y compris les employés d’AWS, ne puisse récupérer vos clés KMS en clair à partir du service. AWS KMS utilise des modules de sécurité matériels (HSM) qui ont été validés selon la norme FIPS 140-2, ou sont en cours de validation, pour protéger la confidentialité et l’intégrité de vos clés.

AWS est-il crypté ?

Le processus de chiffrement d’enveloppe est utilisé dans tous les services AWS dans lesquels les données sont chiffrées au nom d’un client (appelé chiffrement côté serveur) afin de minimiser la dégradation des performances.

À qui appartiennent les données dans le cloud ?

La réponse courte est que vous êtes propriétaire des données que vous créez, mais que le fournisseur de services cloud en a le contrôle ultime. Cela se reflète dans les conditions d’utilisation de nombreux fournisseurs qui stipulent qu’ils peuvent conserver les données pour se conformer aux réglementations légales.

Où les données Amazon sont-elles stockées ?

Selon le document « Amazon Atlas », Amazon opère dans 38 installations en Virginie du Nord, huit à San Francisco, huit à Seattle et sept en Oregon. En Europe, il possède sept centres de données à Dublin, en Irlande, quatre en Allemagne et trois au Luxembourg.