Chrome.exe est-il un virus ? Dans la plupart des cas, Chrome.exe n’est pas un virus. Il s’agit d’un processus sûr et fiable utilisé par le navigateur Web de Google Chrome. Chrome.exe exécute plusieurs instances de Chrome.exe dans votre gestionnaire de tâches (et voici pourquoi).

Dois-je supprimer Chrome exe ?

Chrome.exe est-il un virus ? Dans la plupart des cas, Chrome.exe n’est pas un virus. Il s’agit d’un processus sûr et fiable utilisé par le navigateur Web de Google Chrome. Chrome.exe exécute plusieurs instances de Chrome.exe dans votre gestionnaire de tâches (et voici pourquoi).

Comment puis-je me débarrasser du virus Chrome exe ?

Cliquez avec le bouton droit sur l’icône Démarrer, sélectionnez Applications et fonctionnalités. Dans la fenêtre ouverte, recherchez l’application que vous souhaitez désinstaller, après l’avoir localisée, cliquez sur les trois points verticaux et sélectionnez Désinstaller. Dans la fenêtre de désinstallation des programmes, recherchez « Virus Chrome.exe », sélectionnez cette entrée et cliquez sur « Désinstaller » ou « Supprimer ».

Un fichier se terminant par exe est-il un virus ?

Pour chaque application ou programme que vous exécutez sur un PC Windows, le fichier qui permet à l’ordinateur d’exécuter le programme est le .exe. Les fichiers .exe peuvent également être utilisés pour distribuer des virus et d’autres types de logiciels malveillants (ou « malwares ») qui infectent les appareils et volent des informations.

Comment puis-je me débarrasser du virus Chrome exe ?

Cliquez avec le bouton droit sur l’icône Démarrer, sélectionnez Applications et fonctionnalités. Dans la fenêtre ouverte, recherchez l’application que vous souhaitez désinstaller, après l’avoir localisée, cliquez sur les trois points verticaux et sélectionnez Désinstaller. Dans la fenêtre de désinstallation des programmes, recherchez « Virus Chrome.exe », sélectionnez cette entrée et cliquez sur « Désinstaller » ou « Supprimer ».

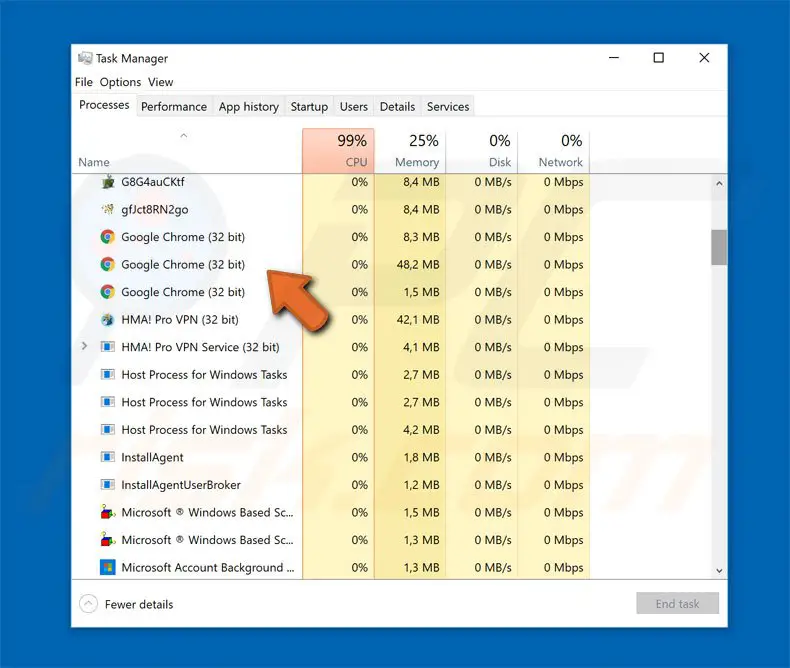

Pourquoi ai-je autant d’exe chrome ?

Vous avez peut-être remarqué que Google Chrome a souvent plusieurs processus ouverts, même si vous n’avez qu’un seul onglet ouvert. Cela se produit parce que Google Chrome sépare délibérément le navigateur, le moteur de rendu,et les plugins les uns des autres en les exécutant dans des processus séparés.

Comment puis-je supprimer le virus Chromium de Windows 10 ?

#1) Cliquez sur le bouton « Windows » et recherchez « Panneau de configuration ». #2) Cliquez sur « Programmes », puis cliquez sur « Désinstaller un programme », comme indiqué dans l’image ci-dessous. #3) Maintenant, localisez « Chromium » dans la liste des programmes et faites un clic droit dessus, puis cliquez sur « Désinstaller ».

Pourquoi Chrome n’arrête-t-il pas de me dire que j’ai un virus ?

Le virus contextuel Google Chrome est un logiciel malveillant courant et frustrant sur les téléphones Android. La cause la plus fréquente de ce virus est le téléchargement d’applications à partir de sources tierces ou inconnues qui contiennent le logiciel malveillant. La chose la plus importante est de NE PAS appuyer n’importe où sur la fenêtre contextuelle !

Où se trouve l’exe de Chromedriver ?

Vous pouvez télécharger chromedriver.exe à partir de ce lien : https://sites.google.com/a/chromium.org/chromedriver/downloads. Vous trouverez également des liens vers les versions précédentes de cromedriver.

Où se trouve l’exe de Chromedriver dans Windows ?

Vous pouvez déposer le chromedriver.exe dans le répertoire bin/ de votre environnement virtuel. Essayez ensuite d’exécuter le script Python avec l’interpréteur de l’environnement virtuel. Afficher l’activité sur ce post. Mon package chromedriver a été installé dans mon dossier Python.

Comment savoir si un exe est un virus ?

Analyser l’EXE avec VirusTotal Une autre façon de savoir si l’EXE est légitime est de l’analyser avec VirusTotal. Il vous suffit de télécharger le fichier suspect sur le site Web de VirusTotal, et ce scanner en ligne le vérifiera pour tous les types de logiciels malveillants.

Les fichiers exe peuvent-ils être piratés ?

L’une des astuces les plus couramment utilisées par les pirates consiste à inciter les utilisateurs peu méfiants à cliquer sur un fichier .exe malveillant, ce qui entraîne le téléchargement d’un logiciel malveillant sur un ordinateur. Ils vous sont généralement envoyés en pièce jointe avec l’offre par e-mailune forme d’incitation convaincante pour vous inciter à ouvrir la pièce jointe.

Ai-je besoin de l’exe Svchost ?

Svchost.exe est un fichier Windows requis et est utilisé pour charger les fichiers DLL nécessaires utilisés avec Microsoft Windows et les programmes Windows qui s’exécutent sur votre ordinateur.

Dois-je supprimer l’exe de Chrome ?

Chrome.exe est-il un virus ? Dans la plupart des cas, Chrome.exe n’est pas un virus. Il s’agit d’un processus sûr et fiable utilisé par le navigateur Web de Google Chrome. Chrome.exe exécute plusieurs instances de Chrome.exe dans votre gestionnaire de tâches (et voici pourquoi).

Comment puis-je me débarrasser du virus Chrome exe ?

Cliquez avec le bouton droit sur l’icône Démarrer, sélectionnez Applications et fonctionnalités. Dans la fenêtre ouverte, recherchez l’application que vous souhaitez désinstaller, après l’avoir localisée, cliquez sur les trois points verticaux et sélectionnez Désinstaller. Dans la fenêtre de désinstallation des programmes, recherchez « Virus Chrome.exe », sélectionnez cette entrée et cliquez sur « Désinstaller » ou « Supprimer ».

Dois-je laisser Google Chrome s’exécuter en arrière-plan ?

Comme Chrome fonctionne déjà en arrière-plan, il y a moins de choses à faire dans les coulisses avant que votre nouvelle fenêtre de navigateur n’apparaisse. Cela rend le navigateur rapide, même sur des machines plus lentes. L’exécution en arrière-plan permet également à toutes les extensions Chrome que vous avez éventuellement installées de continuer à fonctionner.

Pourquoi y a-t-il plusieurs chromes Google dans le Gestionnaire des tâches ?

Google Chrome utilise une architecture multi-processus pour donner la priorité aux performances lors de l’utilisation du navigateur. C’est la raison pour laquelle le gestionnaire de tâches affiche plusieurs processus Google Chrome.

Pourquoi Google Chrome consomme-t-il autant de CPU ?

Expliquer l’utilisation du processeur de Chrome Ceux-ci sont généralement liés à votre comportement de navigation, y compris avoir trop d’onglets ouverts à la fois, trop d’applications ou d’extensions de navigateur en cours d’exécution et diffuser des vidéos de haute qualité. De même, les vidéos à lecture automatique,les animations et les publicités excessives peuvent également causer ces problèmes.

Chromium envoie-t-il des données à Google ?

En d’autres termes, Ungoogled Chromium ne renvoie pas vos données à Google, car il ne contient aucun code Google.

Quelle est la différence entre Chrome et Chrome ?

Chromium est un navigateur Web open source et gratuit géré par le projet Chromium. En comparaison, Google Chrome est un navigateur propriétaire développé et géré par Google. Contrairement à Chromium, Google Chrome offre une prise en charge intégrée des codecs multimédias tels que MP3, H. 264 et AAC, ainsi qu’Adobe Flash.

Comment reconnaître un faux avertissement de virus ?

La Federal Trade Commission (FTC) avertit que l’escroquerie de scareware a de nombreuses variantes, mais il y a quelques signes révélateurs : vous pouvez recevoir des publicités qui promettent de « supprimer les virus ou les logiciels espions », de « protéger la vie privée », « d’améliorer le fonctionnement de l’ordinateur, ” « supprimez les fichiers nuisibles » ou « nettoyez votre registre ».

L’avertissement de virus Google est-il réel ?

Google Security Alert/Warning est une fausse alerte émise par des sites Web malveillants. Comme toute ingénierie sociale, elle est conçue pour inciter les utilisateurs à prendre une décision dangereuse en ligne. Les appareils Chrome et Android ont des alertes de sécurité, mais ils ne sont pas étiquetés « Alerte de sécurité Google ».