Dans MySQL, les autorisations utilisateur sont accordées au compte utilisateur MySQL qui détermine les opérations pouvant être effectuées sur le serveur. Ces autorisations utilisateur peuvent différer dans les niveaux de privilèges auxquels elles sont appliquées pour plusieurs exécutions de requêtes.

Comment la sécurité des utilisateurs est-elle mise en œuvre dans MySQL ?

La sécurité MySQL fonctionne en limitant à la fois les utilisateurs qui ont accès à une base de données et ce qu’ils sont autorisés à faire une fois qu’ils y ont accès.

Comment puis-je afficher les autorisations des utilisateurs dans MySQL ?

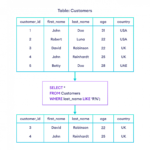

Si le compte d’utilisateur avec lequel vous êtes connecté a des privilèges SELECT sur la base de données mysql interne, vous pouvez voir les privilèges accordés aux autres comptes d’utilisateurs. Pour afficher les privilèges d’autres comptes, utilisez le format suivant : SHOW GRANTS FOR ‘

Comment les autorisations sont-elles implémentées dans MySQL Mcq ?

Explication : MySQL utilise une sécurité basée sur des listes de contrôle d’accès (ACL) pour toutes les connexions, requêtes et autres opérations que les utilisateurs peuvent tenter d’effectuer. Il existe un support pour les connexions cryptées SSL. 2. Le client mysql écrit un enregistrement des instructions exécutées dans un fichier d’historique sous Unix.

Comment puis-je modifier les autorisations dans MySQL ?

Vous ne pouvez actuellement pas modifier les privilèges d’un utilisateur dans le panneau de configuration, donc pour ce faire, vous devez utiliser un client MySQL en ligne de commande comme mysql . Après avoir créé un utilisateur dans le cluster, connectez-vous au cluster en tant que doadmin ou un autre utilisateur administrateur.

Comment accorder des subventions dans MySQL ?

La clause WITH GRANT OPTION permet à l’utilisateur de donner à d’autres utilisateurs tous les privilèges dont il dispose au niveau de privilège spécifié. Pour accorder le privilège GRANT OPTION à un compte sans modifier ses privilèges, procédez comme suit : GRANT USAGE ON *.

Comment puis-je autoriserbase de données dans SQL Server ?

Sécurité – Connexions, puis double-cliquez sur Connexion et vous obtiendrez la fenêtre Propriétés de connexion. Accédez à l’onglet User Mapping et sélectionnez la base de données sur laquelle vous souhaitez accorder une autorisation. Sous la section « Appartenance au rôle de base de données pour », cochez la case « db_datawriter » comme indiqué ci-dessous. Cliquez sur OK et vous avez terminé.

Lequel des éléments suivants est disponible dans MySQL Mcq ?

La bonne réponse à la question « Lequel des éléments suivants est disponible dans MySQL » est l’option (D). Créer une base de données. Parce que MySQL est un SGBDR open source ou un système de gestion de base de données relationnelle.

Comment accordez-vous l’autorisation d’accéder à une base de données ?

Sur l’onglet Outils de base de données, dans le groupe Administrer, cliquez sur Utilisateurs et autorisations. Cliquez sur l’une des commandes suivantes : Autorisations d’utilisateur et de groupe Utilisez-la pour accorder ou révoquer des autorisations d’utilisateur ou de groupe, ou pour modifier le propriétaire des objets de la base de données.

Comment accorder l’autorisation de sélectionner un utilisateur dans SQL Server ?

1 réponse. Pour la vue existante, vous pouvez accéder aux propriétés de la vue dans SSMS, ajouter des utilisateurs dans les autorisations, puis accorder l’autorisation de sélection dans la liste des autorisations. Ou utilisez l’instruction suivante pour accorder des autorisations utilisateur : GRANT SELECT ON OBJECT::[schema].

Quelles sont les trois manières de mettre en place un contrôle de sécurité ?

Il existe trois principaux domaines ou classifications des contrôles de sécurité. Il s’agit notamment de la sécurité de gestion, de la sécurité opérationnelle et des contrôles de sécurité physique.

Quels sont les trois types de politiques de sécurité ?

A : Trois types de politiques de sécurité couramment utilisées sont les politiques de programme, les politiques spécifiques à un problème et les politiques spécifiques au système.

Pourquoi implémentons-nous des politiques de sécurité ?

Pourquoi les règles de sécurité sont-elles importantes ? Les politiques de sécurité sont importantes car elles protègent les actifs d’une organisation,à la fois physique et numérique. Ils identifient tous les actifs de l’entreprise et toutes les menaces pesant sur ces actifs.

A quoi sert la mise en place d’une politique de sécurité ?

L’objectif des politiques de sécurité informatique est de faire face aux menaces de sécurité et de mettre en œuvre des stratégies pour atténuer les vulnérabilités de la sécurité informatique, ainsi que de définir comment récupérer lorsqu’une intrusion sur le réseau se produit. De plus, les politiques fournissent des lignes directrices aux employés sur ce qu’il faut faire et ne pas faire.

Quels sont les quatre éléments de la sécurité des données ?

Protection, détection, vérification et amp ; Réaction. Ce sont les principes essentiels pour une sécurité efficace sur n’importe quel site, qu’il s’agisse d’une petite entreprise indépendante avec un seul site ou d’une grande multinationale avec des centaines d’emplacements.

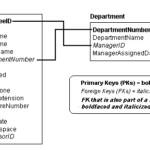

Quels sont les deux types de privilèges utilisateur ?

Privilèges système : un privilège système donne à un utilisateur la possibilité d’effectuer une action particulière ou d’effectuer une action sur n’importe quel objet de schéma d’un type particulier. Privilèges d’objet—Un privilège d’objet donne à un utilisateur la possibilité d’effectuer une action particulière sur un objet de schéma spécifique.

Quels sont les deux types de privilèges ?

Les privilèges d’administrateur contrôlent la création d’objets et l’administration du système. Les privilèges d’objet contrôlent l’accès à des objets de base de données spécifiques.

Qu’est-ce que le privilège de processus dans MySQL ?

Le privilège PROCESS contrôle l’accès aux informations sur les threads s’exécutant sur le serveur (c’est-à-dire les informations sur les instructions exécutées par les sessions). Informations sur les threads disponibles à l’aide de l’instruction SHOW PROCESSLIST, de la commande mysqladmin processlist, de INFORMATION_SCHEMA.

Comment modifier les autorisations sur une base de données ?

Cliquez avec le bouton droit sur le serveur de base de données et cliquez sur Autorisations. Choisissez l’utilisateur dans la liste. Vérifier le serveurcase à cocher administrateur pour accorder à l’utilisateur des privilèges d’administrateur du serveur. Décochez la case Administrateur du serveur pour révoquer les privilèges d’administrateur du serveur de l’utilisateur.

Qu’est-ce que chmod 777 et chmod 775 et chmod 755 ?

777 – tous peuvent lire/écrire/exécuter (accès complet). 755 – le propriétaire peut lire/écrire/exécuter, le groupe/les autres peuvent lire/exécuter. 644 – le propriétaire peut lire/écrire, le groupe/les autres peuvent lire uniquement.

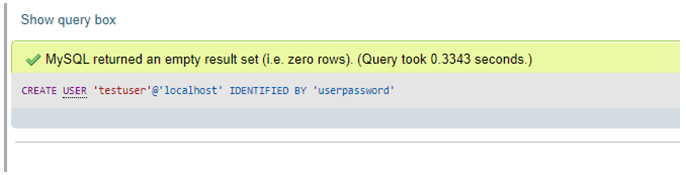

Comment puis-je accorder une subvention à un utilisateur dans MySQL ?

Pour faciliter l’octroi de droits aux utilisateurs à partir d’hôtes arbitraires, MySQL prend en charge la spécification de la valeur de l’utilisateur sous la forme ‘ nom_utilisateur ‘@’ nom_hôte ‘ . Vous pouvez spécifier des caractères génériques dans le nom d’hôte. Par exemple, ‘ nom_utilisateur ‘@’%. example.com’ s’applique à user_name pour tout hôte du domaine example.com et ‘ user_name ‘@’198.51.

Quelles sont les autorisations dans la base de données ?

Les autorisations sont les types d’accès accordés à des éléments sécurisables spécifiques. Au niveau du serveur, des autorisations sont attribuées aux connexions SQL Server et aux rôles de serveur. Au niveau de la base de données, ils sont attribués aux utilisateurs de la base de données et aux rôles de la base de données.