L’accès à un réseau wifi d’entreprise ou public permet aux pirates d’effectuer diverses opérations telles que renifler les informations d’identification des utilisateurs, exécuter une attaque de l’homme du milieu et même rediriger les victimes vers des sites Web malveillants pour un compromis supplémentaire. Les gens associent souvent le piratage informatique à la compromission d’un système à distance.

Les pirates peuvent-ils accéder à distance à votre ordinateur ?

Les hacks de bureau à distance deviennent un moyen courant pour les pirates d’accéder à des informations précieuses sur les mots de passe et le système sur les réseaux qui dépendent de RDP pour fonctionner. Les acteurs malveillants développent constamment des moyens de plus en plus créatifs d’accéder aux données privées et aux informations sécurisées qu’ils peuvent utiliser comme levier pour le paiement de rançons.

Qu’est-ce qui permet aux pirates d’accéder librement à votre ordinateur ?

Ils le font en achetant directement des annonces, en détournant le serveur publicitaire ou en piratant le compte publicitaire de quelqu’un d’autre. Logiciels malveillants vendus comme logiciels légitimes – De faux programmes antivirus ont infecté des millions d’ordinateurs. Les logiciels sont proposés gratuitement, disponibles sur Internet, et incluent des logiciels malveillants conçus pour infecter les ordinateurs.

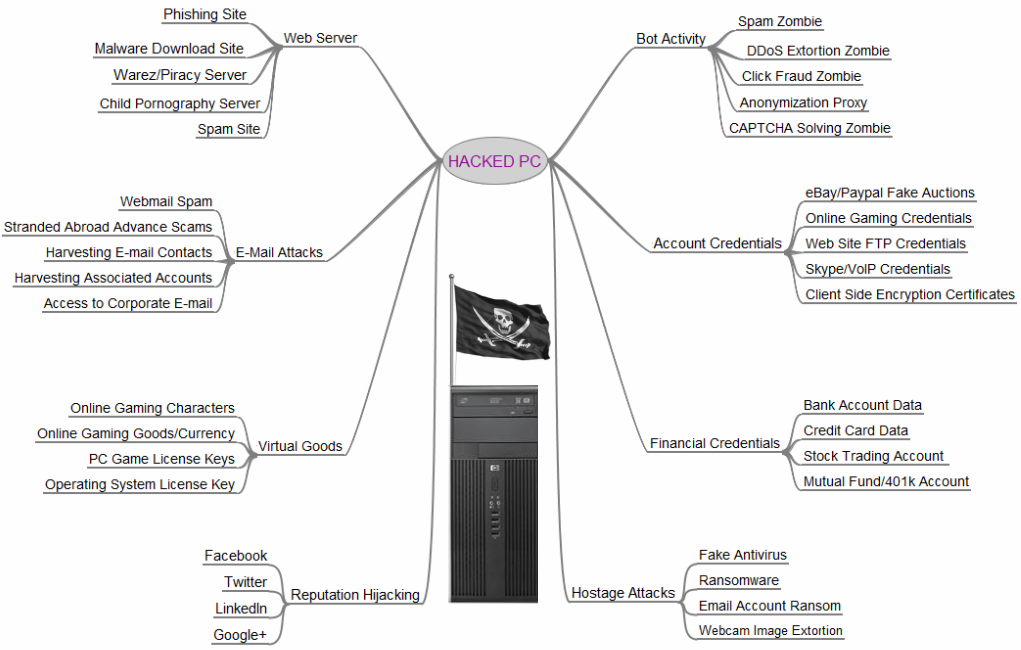

Que se passe-t-il lorsqu’un pirate pénètre dans votre ordinateur ?

Le pirate peut se trouver de l’autre côté de la rue ou de l’autre côté du pays. Peu importe où ils se trouvent, ils peuvent copier des photos de votre ordinateur sur le leur ou supprimer vos dossiers fiscaux. Ils peuvent voler vos données personnelles ou supprimer les programmes que vous avez sur votre ordinateur. Pire encore, ils peuvent télécharger davantage de virus.

Pouvez-vous dire si quelqu’un a piraté votre ordinateur ?

Fenêtres pop-up fréquentes, en particulier celles qui vous encouragent à visiter des sites inhabituels ou à télécharger un antivirus ou un autre logiciel. Modifications de votre page d’accueil. Courriels en masse envoyés depuis votre compte de messagerie. Plantages fréquents ou performances anormalement lentes de l’ordinateur.

Ce qui donne aux pirates un accès ouvertà votre ordinateur ?

Ils le font en achetant directement des annonces, en détournant le serveur publicitaire ou en piratant le compte publicitaire de quelqu’un d’autre. Logiciels malveillants vendus comme logiciels légitimes – De faux programmes antivirus ont infecté des millions d’ordinateurs. Les logiciels sont proposés gratuitement, disponibles sur Internet, et incluent des logiciels malveillants conçus pour infecter les ordinateurs.

Que se passe-t-il lorsqu’un pirate pénètre dans votre ordinateur ?

Le pirate peut se trouver de l’autre côté de la rue ou de l’autre côté du pays. Peu importe où ils se trouvent, ils peuvent copier des photos de votre ordinateur sur le leur ou supprimer vos dossiers fiscaux. Ils peuvent voler vos données personnelles ou supprimer les programmes que vous avez sur votre ordinateur. Pire encore, ils peuvent télécharger davantage de virus.

L’arrêt de l’ordinateur arrête-t-il les pirates ?

En général, la réponse est non, vous ne pouvez pas pirater un ordinateur qui a été éteint. À moins que deux conditions ne soient remplies, le PC ne peut pas être redémarré et piraté de l’extérieur, même si vous le laissez connecté à Internet et à l’alimentation.

Quelqu’un peut-il accéder à mon ordinateur à distance sans que je le sache ?

« Quelqu’un peut-il accéder à distance à mon ordinateur sans que je le sache ? » La réponse est oui! ». Cela peut se produire lorsque vous êtes connecté à Internet sur votre appareil.

Les pirates peuvent-ils pirater sans Internet ?

Un ordinateur hors ligne peut-il être piraté ? Techniquement – pour le moment – la réponse est non. Si vous ne connectez jamais votre ordinateur, vous êtes à 100% à l’abri des pirates sur Internet. Il est impossible que quelqu’un puisse pirater et récupérer, modifier ou surveiller des informations sans accès physique.

Quelle est la première chose que vous faites lorsque vous vous faites pirater ?

Étape 1 : Changez vos mots de passe Ceci est important car les pirates recherchent n’importe quel point d’entrée dans un réseau plus vaste et peuvent y accéder via un mot de passe faible. Sur les comptes ou les appareils quicontiennent des informations sensibles, assurez-vous que votre mot de passe est fort, unique et difficile à deviner.

Les pirates peuvent-ils être tracés ?

La plupart des pirates comprendront qu’ils peuvent être traqués par les autorités qui identifient leur adresse IP, donc les pirates avancés tenteront de vous rendre aussi difficile que possible la découverte de leur identité.

Que se passe-t-il lorsque vous êtes piraté ?

Cela peut être très grave, les pirates peuvent utiliser vos informations d’identité pour ouvrir des comptes bancaires, obtenir des cartes de crédit, commander des produits à votre nom, prendre le contrôle de comptes existants et souscrire des contrats de téléphonie mobile. Les pirates pourraient même obtenir des documents authentiques tels que des passeports et des permis de conduire à votre nom une fois qu’ils ont volé votre …

Qui est le hacker n°1 au monde ?

Kevin Mitnick est l’autorité mondiale en matière de formation sur le piratage informatique, l’ingénierie sociale et la sensibilisation à la sécurité. En fait, la suite de formation informatisée de sensibilisation à la sécurité des utilisateurs finaux la plus utilisée au monde porte son nom. Les présentations principales de Kevin sont en partie un spectacle de magie, une partie en éducation et toutes en partie divertissantes.

Quelqu’un espionne-t-il mon ordinateur ?

Pour ouvrir le moniteur d’activité, appuyez sur Commande + Barre d’espace pour ouvrir la recherche Spotlight. Ensuite, tapez Activity Monitor et appuyez sur Entrée. Vérifiez la liste pour tout ce que vous ne reconnaissez pas. Pour fermer un programme ou un processus, double-cliquez, puis appuyez sur Quitter.

Est-ce que quelqu’un peut accéder à distance à mon ordinateur à mon insu ?

Il y a deux façons pour quelqu’un d’accéder à votre ordinateur sans votre consentement. Soit un membre de la famille ou un collège se connecte physiquement à votre ordinateur ou à votre téléphone lorsque vous n’êtes pas là, soit quelqu’un accède à votre ordinateur à distance.

Comment les pirates piratent-ils à distance ?

Les pirates informatiques à distance utilisent diverses méthodes de déploiement de logiciels malveillants ; le plus commun (et probablement leLe moyen le plus simple pour les pirates d’atteindre des victimes sans méfiance est de mener des campagnes de phishing. Dans ce scénario, les pirates enverront des e-mails contenant des liens ou des fichiers, sur lesquels les destinataires peu méfiants peuvent cliquer.

Qu’est-ce qui permet aux pirates d’accéder librement à votre ordinateur ?

Ils le font en achetant directement des annonces, en détournant le serveur publicitaire ou en piratant le compte publicitaire de quelqu’un d’autre. Logiciels malveillants vendus comme logiciels légitimes – De faux programmes antivirus ont infecté des millions d’ordinateurs. Les logiciels sont proposés gratuitement, disponibles sur Internet, et incluent des logiciels malveillants conçus pour infecter les ordinateurs.

Que se passe-t-il lorsqu’un pirate pénètre dans votre ordinateur ?

Le pirate peut se trouver de l’autre côté de la rue ou de l’autre côté du pays. Peu importe où ils se trouvent, ils peuvent copier des photos de votre ordinateur sur le leur ou supprimer vos dossiers fiscaux. Ils peuvent voler vos données personnelles ou supprimer les programmes que vous avez sur votre ordinateur. Pire encore, ils peuvent télécharger davantage de virus.

Les pirates peuvent-ils accéder à un ordinateur en veille ?

Un ordinateur ne peut pas être piraté « en » mode veille, mais il peut être piraté soit si l’utilisateur reprend son ordinateur pour le faire fonctionner à nouveau sous la puissance du système d’exploitation, soit si le pirate déclenche un Wake-on- Lan (WOL).

Le fait de mettre l’ordinateur en veille empêche-t-il les pirates ?

Cela signifie qu’en mode veille, l’ordinateur n’est pas accessible via une connexion réseau. Un pirate a besoin d’une connexion réseau active à votre ordinateur pour pouvoir y accéder. Un ordinateur en mode veille est tout aussi protégé contre les pirates qu’un ordinateur éteint.

Un ordinateur portable peut-il être piraté via WIFI ?

Vous avez probablement entendu parler des dangers liés à l’utilisation d’un réseau Wi-Fi public non sécurisé, vous savez donc que les pirates sont en train d’espionner. Il est assez facile de pirater un ordinateur portable ou un appareil mobile qui se trouve sur unconnexion Wi-Fi publique sans protection. Les pirates peuvent lire vos e-mails, voler des mots de passe et même pirater les identifiants de votre site Web.

Comment un pirate peut-il accéder à votre ordinateur ?

10 façons dont les pirates peuvent accéder à votre ordinateur portable 1 Hameçonnage. … 2 Logiciels malveillants. … 3 mots de passe faibles. … 4 Ingénierie sociale. … 5 Réseau non sécurisé. … 6 Connexion USB. … 7 Logiciel obsolète. … 8 Téléchargement à partir de sources non vérifiées ou de sites dangereux. … 9 En cliquant sur de fausses publicités. …

Un ordinateur peut-il être piraté via un port ouvert ?

Piratage de votre ordinateur via des ports ouverts Pour que les pirates piratent votre ordinateur, ils s’appuient souvent sur des ports ouverts. Ce ne sont pas les ports physiques de votre ordinateur (tels que le port USB) mais les terminaux de la connexion Internet qui collectent les paquets de données en fonction de leur portée (envoi d’un e-mail, accès à une page Web).

Qu’est-ce que le piratage et comment ça marche ?

Autrefois considérés comme une curiosité exploratoire, les pirates accédaient aux systèmes sans autorisation uniquement pour voir s’ils le pouvaient. Le piratage s’est transformé au fil du temps en intrusions agressives dans les systèmes informatiques à des fins lucratives. Désormais, les pirates informatiques ciblent les systèmes vulnérables et exploitent des données utiles qui peuvent être utilisées pour gagner ou voler de l’argent, ou utilisées pour commettre des fraudes.

Comment une clé USB est-elle piratée ?

Parfois, les pirates infectent une clé USB avec un logiciel malveillant et la laissent derrière eux dans des cafés ou des lieux publics. Un passant pourrait prendre la clé USB et la brancher sur son ordinateur. Inutile de dire qu’une fois le lecteur inséré, l’ordinateur est compromis et le pirate a accès aux informations privées de la victime.