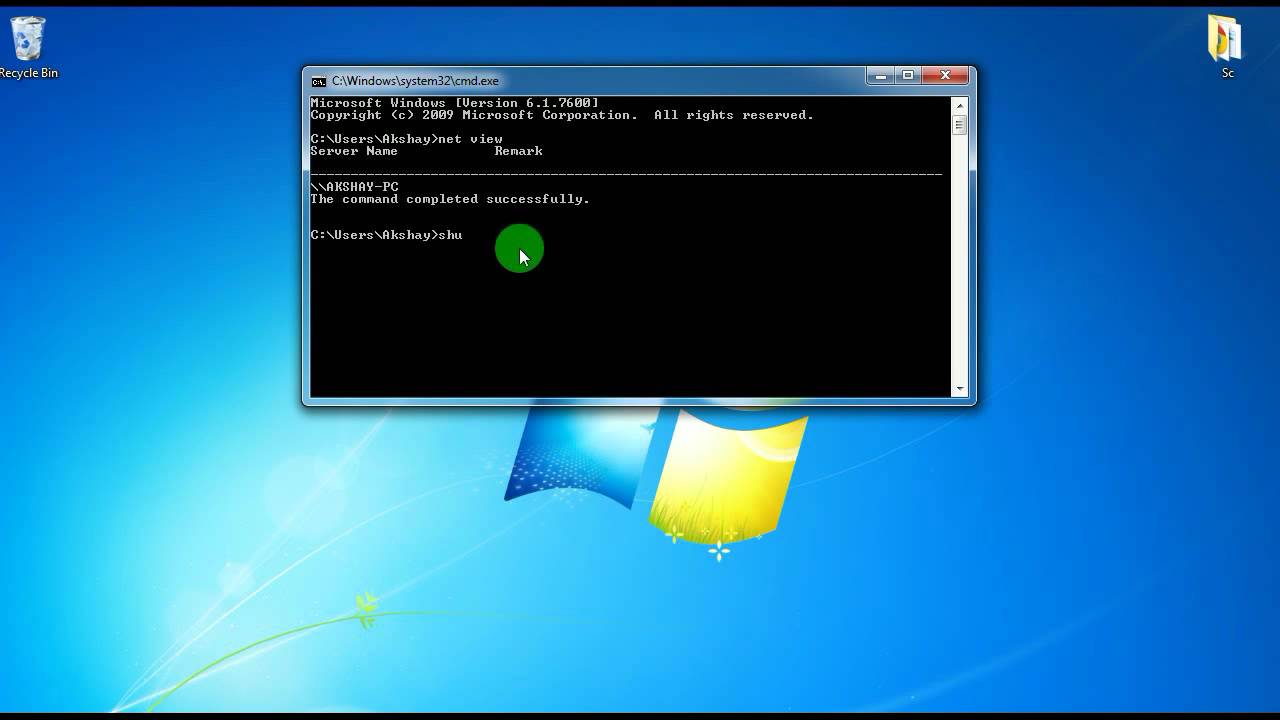

Tapez cet espace après « shutdown » sur la même ligne. Remplacez « computername » par le nom réel de l’ordinateur cible. Tapez /s ou /r un espace après le nom de l’ordinateur. Si vous souhaitez éteindre l’ordinateur cible, saisissez « /s » un espace après le nom de l’ordinateur.

Comment puis-je éteindre l’ordinateur de quelqu’un d’autre ?

Tapez cet espace après « shutdown » sur la même ligne. Remplacez « computername » par le nom réel de l’ordinateur cible. Tapez /s ou /r un espace après le nom de l’ordinateur. Si vous souhaitez éteindre l’ordinateur cible, tapez « /s » un espace après le nom de l’ordinateur.

Quelqu’un peut-il éteindre votre ordinateur à distance ?

Si vous avez plusieurs ordinateurs sur votre réseau, vous pouvez les éteindre à distance quel que soit leur système d’exploitation. Si vous utilisez Windows, vous devrez configurer l’ordinateur distant pour qu’il puisse s’éteindre à distance. Une fois cela configuré, vous pouvez effectuer l’arrêt à partir de n’importe quel ordinateur, y compris Linux.

Comment fermer une adresse IP ?

Pour ce faire, cliquez sur « démarrer », puis sur « exécuter » puis tapez l’invite de commande. Dans l’invite de commande, tapez « site Web tracert » (exemple tracrt Google.com) puis appuyez sur Entrée. Diverses adresses IP doivent être renvoyées. Ensuite, dans l’invite de commande, tapez « shutdown-i » et appuyez sur Entrée, cela ouvre la boîte de dialogue d’arrêt à distance.

Comment puis-je éteindre un autre ordinateur en utilisant l’adresse IP de l’invite de commande refusée ?

Depuis CMD, vous pouvez taper « runas /U:UserNameGoesHere CMD » et entrer le mot de passe lorsque vous y êtes invité. Essayez ensuite la commande à partir de la boîte CMD nouvellement présentée. J’utilise cette solution sur un réseau de groupe de travail domestique. La solution fonctionne pour shutdown.exe et psshutdown.exe Elle fonctionne pour Windows 8 et devrait fonctionner pour Windows 7.

Comment éteindre l’ordinateur de quelqu’un d’autre ?

Tapez cet espace après « shutdown » sur la même ligne.Remplacez « computername » par le nom réel de l’ordinateur cible. Tapez /s ou /r un espace après le nom de l’ordinateur. Si vous souhaitez éteindre l’ordinateur cible, tapez « /s » un espace après le nom de l’ordinateur.

Comment éteindre tous les ordinateurs d’un réseau à l’aide de cmd ?

Arrêtez les machines à distance depuis n’importe quel ordinateur du réseau en cliquant sur le bouton Démarrer dans le coin inférieur gauche de votre écran, en sélectionnant « Tous les programmes », « Accessoires », puis « Invite de commandes ». Tapez « shutdown /i » (sans les guillemets) et appuyez sur « Entrée » pour ouvrir la boîte de dialogue d’arrêt à distance.

Comment puis-je accéder à distance à un autre ordinateur à l’aide de cmd ?

Tapez « mstsc /console /v:computername » dans l’invite de commande, avec le nom d’ordinateur spécifique que vous avez noté précédemment à la place de « computername ». Cette entrée vous amène directement à l’écran de connexion de votre ordinateur distant. Après vous être connecté, vous pouvez utiliser la machine distante comme si c’était celle devant laquelle vous étiez assis.

Est-il possible d’éteindre un ordinateur portable à distance ?

Ouvrez le serveur Shutdown Start Remote sur votre PC (inutile de l’installer), puis ouvrez l’application sur votre téléphone Android. Si les deux appareils sont connectés au même réseau, vous devriez voir le nom de votre PC dans l’interface de l’application Shutdown Start Remote. Appuyez dessus pour vous connecter à votre PC.

Quelqu’un peut-il accéder à distance à mon ordinateur sans Internet ?

Un ordinateur hors ligne peut-il être piraté ? Techniquement – pour le moment – la réponse est non. Si vous ne connectez jamais votre ordinateur, vous êtes à 100% à l’abri des pirates sur Internet. Il est impossible que quelqu’un puisse pirater et récupérer, modifier ou surveiller des informations sans accès physique.

Quelqu’un peut-il pirater mon ordinateur à distance ?

Oui, il est tout à fait possible que votre réseau domestique soit piraté. Il existe plusieurs façons pour les pirates de gagneraccès à votre réseau. Une méthode courante consiste à deviner le mot de passe. Cela semble simple, mais les routeurs sont souvent livrés avec un mot de passe par défaut prédéfini que le fabricant utilise pour tous les appareils.

Comment puis-je connaître l’adresse IP de quelqu’un ?

Utilisez un outil de recherche IP Pour commencer, le moyen le plus simple de trouver l’adresse IP de quelqu’un consiste à utiliser l’un des nombreux outils de recherche IP disponibles en ligne. Des ressources telles que WhatIsMyIPAddress.com ou WhatIsMyIP.com offrent des outils pour saisir une adresse IP et rechercher les résultats de son registre public gratuit.

Qu’est-ce que PsShutdown ?

Comment éteindre l’ordinateur sans bouton d’alimentation ?

Un vieux mais bon, appuyer sur Alt-F4 fait apparaître un menu d’arrêt de Windows, avec l’option d’arrêt déjà sélectionnée par défaut. (Vous pouvez cliquer sur le menu déroulant pour d’autres options, comme Changer d’utilisateur et Hiberner.) Ensuite, appuyez simplement sur Entrée et vous avez terminé.

Comment éteindre l’ordinateur de quelqu’un d’autre ?

Tapez cet espace après « shutdown » sur la même ligne. Remplacez « computername » par le nom réel de l’ordinateur cible. Tapez /s ou /r un espace après le nom de l’ordinateur. Si vous souhaitez éteindre l’ordinateur cible, tapez « /s » un espace après le nom de l’ordinateur.

Quelle est la commande d’arrêt dans CMD ?

La commande

shutdown /s éteindra le système sur lequel vous travaillez. shutdown / i à partir de l’invite de commande ouvrira la fenêtre de dialogue d’arrêt à distance, ce qui fournira des options disponibles via une interface facile à utiliser, y compris les systèmes en réseau.

Pouvez-vous éteindre un ordinateur portable depuis un iPhone ?

Si vous avez les applications Remote Off/Off Remote en cours d’exécution sur vos deux appareils, votre iPhone trouvera votre ordinateur dans la section « Ordinateurs visibles » à gauche. Sélectionnez votre ordinateur. Vous devriez voir ces commandes : Arrêter, Verrouiller, Redémarrer, Veille, Hibernation. Choisissez-en un.

Qu’est-ce que la boîte de dialogue d’arrêt à distance ?

Arrêt à distance à l’aide de la boîte de dialogue d’arrêt Étape 3 : La boîte de dialogue d’arrêt à distance apparaît comme indiqué dans la capture d’écran ci-dessous. Sélectionnez le bouton Ajouter ou Parcourir pour ajouter les ordinateurs sur le réseau local que vous souhaitez arrêter ou redémarrer à distance.

Quel est l’un des moyens par lesquels les pirates informatiques peuvent vous inciter à transmettre ?

Comment les pirates peuvent-ils vous inciter à transmettre des données personnelles sur un réseau public à votre insu ? Ils déguisent le réseau en un jumeau maléfique.

Quelqu’un peut-il vous espionner via Wi-Fi ?

En écoutant simplement les signaux Wi-Fi existants, quelqu’un pourra voir à travers le mur et détecter s’il y a une activité ou s’il y a un humain, même sans connaître l’emplacement des appareils. Ils peuvent essentiellement faire une surveillance de surveillance de nombreux endroits. C’est très dangereux. »

Peux-tu être piraté hors ligne ?

Ces attaques démontrent qu’il est possible de pirater un PC hors ligne, même si vous n’y avez pas physiquement accès. Cependant, bien que techniquement réalisables, ces attaques ne sont pas simples. La plupart de ces méthodes nécessitent une configuration particulière ou des conditions optimales.

La connexion au bureau à distance peut-elle être utilisée pour espionner ?

Oui, il pourrait être utilisé de manière subversive, mais ce n’est pas l’intention du programme. De plus, à moins qu’il ne soit déjà configuré pour ne montrer aucune indication qu’il est en cours d’exécution et qu’une connexion soit établie avant qu’un utilisateur ne s’assoie devant cet ordinateur, je doute que cela passe inaperçu.