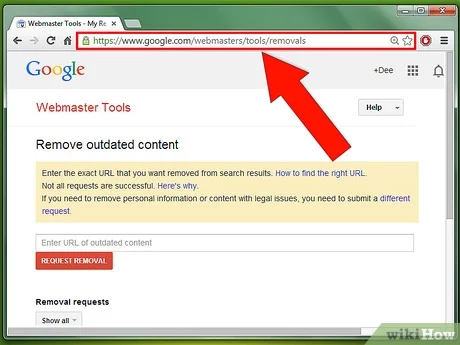

Connectez-vous à votre compte. Choisissez « Suppression » dans le menu « Index ». Sélectionnez l’onglet « Suppressions temporaires ». Appuyez sur le bouton “Nouvelle demande” (maintenez-le sur “Supprimer cette URL uniquement”) et entrez l’URL de la page que vous souhaitez supprimer entièrement des résultats de recherche et du cache de Google. Choisissez “Supprimer” dans le menu “Index” Sélectionnez le ” Suppressions temporaires” Cliquez sur le bouton “Nouvelle demande” (maintenez-le sur “Supprimer cette URL uniquement”) et entrez l’URL de la page que vous souhaitez supprimer entièrement des résultats de recherche et du cache de Google

Un site Web peut-il être démonté ?

Un site Web peut être supprimé pour violation du droit d’auteur. L’OSP/ISP qui héberge le site Web peut supprimer un site Web si le site ne supprime pas ou ne “supprime” pas le contenu contrefaisant identifié dans un avis de retrait DMCA. Un avis de retrait DMCA est la méthode préférée pour ce processus.

Puis-je demander à Google de supprimer mes données ?

Vous pouvez supprimer manuellement toutes les activités de Mon activité ou filtrer par date et produit pour supprimer des éléments d’activité ou des groupes d’activités. Vous pouvez toujours supprimer une activité manuellement, même si la suppression automatique est activée. Vous pouvez supprimer votre compte Google ou supprimer un service Google.

Comment puis-je supprimer gratuitement mes informations personnelles de Google ?

Comment soumettre une demande de suppression à Google. Pour soumettre une demande de suppression de ce type d’informations avant le lancement de l’outil, rendez-vous sur le formulaire de suppression des résultats de recherche de Google et sélectionnez « Supprimer les informations que vous voyez dans la recherche Google » sous « Que voulez-vous faire ? onglet.

Comment le FBI ferme-t-il un site Web ?

Le FBI peut utiliser une adresse IP pour savoir où se trouvent les serveurs physiques. Si c’est aux États-Unis, ils peuvent simplement saisir ces serveurs comme preuves ou utiliser une assignation à comparaître.

Comment supprimer un article de Google ?

Suppression d’un article d’actualité de la recherche Google et d’Internet En substance, la seule façon de supprimer l’article est de contacter directement l’agence de presse ou la personne qui a publié l’article et de lui demander de le supprimer. Cette demande est connue dans l’industrie sous le nom de demande de “dépublication”.

Que se passe-t-il si vous cliquez sur un site Web non sécurisé ?

Les sites Web non sécurisés sont vulnérables aux cybermenaces, y compris les logiciels malveillants et les cyberattaques. Si votre site est victime d’une cyberattaque, cela peut affecter le fonctionnement du site, empêcher les visiteurs d’y accéder ou compromettre les informations personnelles de vos clients.

Le FBI peut-il voir mes SMS ?

Un document de formation du FBI récemment découvert montre que les forces de l’ordre américaines peuvent obtenir un accès limité au contenu des messages cryptés provenant de services de messagerie sécurisés comme iMessage, Line et WhatsApp, mais pas aux messages envoyés via Signal, Telegram, Threema, Viber, WeChat ou Wickr.

Comment le FBI suit-il votre ordinateur ?

De plus, le FBI a d’autres moyens de savoir ce qu’une personne fait sur son ordinateur. Il peut s’introduire dans la machine, soit à distance, soit en pénétrant par effraction dans le bureau de quelqu’un, et installer un logiciel d’enregistrement de frappe, qui permet aux agents de surveiller ce qu’une personne tape sur le clavier.

Que peut faire le FBI avec une adresse IP ?

Les forces de l’ordre peuvent découvrir qui est cette personne en assignant au fournisseur de services l’adresse IP associée à cette activité. Une citation à comparaître est un instrument juridique utilisé pour contraindre des individus ou des entreprises à fournir des preuves, généralement sous la menace d’une sanction en cas de non-respect.

Comment puis-je vérifier si un site Web est sûr ?

Heureusement, il existe deux vérifications rapides pour vous aider à en être certain : Regardez l’URL (Uniform Resource Locator) du site Web. Une sécuritéL’URL doit commencer par “https” plutôt que par “http”. Le « s » dans « https » signifie sécurisé, ce qui indique que le site utilise un certificat SSL (Secure Sockets Layer).

Un site Web peut-il voler mes informations ?

Les pirates accèdent illégalement à des appareils ou à des sites Web pour voler les informations personnelles des gens, qu’ils utilisent pour commettre des crimes comme le vol. De nombreuses personnes font leurs achats, effectuent des opérations bancaires et paient leurs factures en ligne. Les utilisateurs stockent également des informations financières, telles que des numéros de carte de crédit ou de compte bancaire, sur leurs appareils

.

Un site Web peut-il vous pirater ?

La question « pouvez-vous vous faire pirater en visitant un site Web » semble beaucoup flotter sur Internet. La réponse courte est “oui”, en principe vous pouvez. Comme c’est souvent le cas, cependant, la réponse courte ne raconte qu’une partie de l’histoire. Toute cette histoire aide à jeter beaucoup plus de lumière sur la sécurité Internet.

Le FBI peut-il mettre votre téléphone sur écoute ?

Les agents fédéraux ne peuvent pas légalement mettre votre téléphone sur écoute quand ils le souhaitent. Ils doivent suivre des directives strictes et suivre un processus spécifique pour obtenir l’approbation.

Le FBI écoute-t-il vos appels téléphoniques ?

La principale loi que le FBI utilise pour écouter directement les appels téléphoniques s’appelle Calea – la loi de 1994 sur l’aide aux communications pour l’application de la loi. Calea a été conçu pour permettre au FBI d’écouter plus facilement les appels alors que la technologie des télécommunications passait des fils de cuivre au numérique.

Comment puis-je savoir si je fais l’objet d’une enquête ?

Vous êtes visité ou contacté par la police – Le moyen le plus courant de savoir si la police enquête sur vous est de vous confronter personnellement. Il se peut que des policiers se présentent à votre domicile, sur votre lieu de travail ou vous contactent par téléphone pour vous poser des questions sur une affaire criminelle.

Le gouvernement peut-il voir mon historique de recherche supprimé ?

Mises en garde importantes. Tandis que lele gouvernement n’ira pas fouiner dans votre historique Internet, vos e-mails ou vos SMS, il peut examiner les informations disponibles publiquement à votre sujet. Cela peut inclure tout ce que vous avez déjà publié sur les réseaux sociaux, un forum en ligne ou d’autres endroits sur Internet qui peuvent être retracés jusqu’à vous.

Le FBI peut-il voir votre écran ?

Meinrath a expliqué que la rumeur concernant la surveillance du FBI était plus vraie que certains pourraient le croire. “La réponse facile est oui, [le FBI] a la capacité de [contrôler à travers des caméras d’ordinateurs portables]”, a déclaré Meinrath.

Une adresse IP peut-elle être tracée vers un téléphone portable ?

Cette adresse IP ne sera jamais identifiée par votre appareil ou révélée à votre appareil, il est donc très peu probable que quelqu’un puisse suivre votre appareil de cette façon non plus.

Puis-je être identifié par mon adresse IP ?

Quelles informations mon adresse IP révèle-t-elle ? Les adresses IP révèlent votre géolocalisation, mais pas votre emplacement précis comme le fait une adresse personnelle. Les adresses IP ne révéleront jamais non plus votre nom, votre numéro de téléphone ou d’autres informations personnelles précises.

Comment savoir si un site Web vous transmettra un virus ?

La navigation sécurisée Google est un bon point de départ. Tapez cette URL http://google.com/safebrowsing/diagnostic?site= suivi du site que vous souhaitez vérifier, tel que google.com ou une adresse IP. Il vous indiquera s’il a hébergé des logiciels malveillants au cours des 90 derniers jours.

Comment savoir si un site Web est malveillant ?

Pour savoir si un lien est sûr, copiez/collez simplement l’URL dans le champ de recherche et appuyez sur Entrée. Le vérificateur d’URL de Google Safe Browsing testera le lien et rendra compte de la légitimité et de la réputation du site en quelques secondes. C’est aussi simple d’utiliser le scanner d’URL de Google.

Quels types de contenu Google supprime-t-il des résultats de recherche ?

La plupart du temps, la liste comprend desinformations privées et informations personnelles. Voici quelques exemples de types de contenu que Google supprimera de vos résultats de recherche : si votre problème relève de l’une de ces catégories, vous pouvez utiliser un outil simple pour supprimer les informations personnelles de Google.

Comment supprimer le contenu en ligne des moteurs de recherche ?

Sept façons de supprimer du contenu en ligne de la recherche : 1 Demander aux utilisateurs de supprimer leur contenu 2 Supprimer du contenu au niveau de l’éditeur 3 Demander aux utilisateurs de modifier leur contenu 4 Rendre une page invisible pour Google 5 Suppression de Google 6 Supprimer la visibilité Plus…

Comment puis-je supprimer du contenu d’autres propriétés Google ?

Pour supprimer du contenu d’autres propriétés Google, recherchez la documentation d’aide de votre produit pour savoir comment le supprimer. Par exemple : Google Shopping et certaines autres propriétés : désactivez les résultats de recherche pour des propriétés Google spécifiques ici .

Comment supprimer une page ou un fichier de la recherche Google ?

Pour supprimer définitivement votre page ou votre fichier de la recherche Google : bloquez-en l’accès, comme décrit dans Obtenir des informations sur le Web. Ajoutez une balise ou un en-tête noindex à votre page. Important : Lorsque vous utilisez cette méthode, assurez-vous que votre page n’est pas bloquée par un fichier robots.txt.