Utiliser le programme anti-malware Une fois que votre clé USB est connectée au PC, allez dans « Ce PC » et localisez la clé. Faites un clic droit dessus et choisissez l’option “Analyser avec…” pour lancer l’analyse et supprimer le virus.

Comment puis-je supprimer les pilotes de virus de ma clé USB ?

Écrivez le nom de votre clé USB tel que G : E : ou quel que soit le nom et appuyez sur Entrée. Tapez ATTRIBUT -H -R -S AUTORUN. INF dans l’invite car il s’agit de la commande pour supprimer le virus de raccourci dans Pendrive et appuyez à nouveau sur Entrée pour supprimer le virus de raccourci de l’USB à l’aide de CMD.

Comment vérifier si une clé USB est infectée par un virus ?

Avec la clé USB branchée, ouvrez Poste de travail. Cliquez avec le bouton droit sur l’icône USB, puis cliquez avec le bouton gauche sur Rechercher les virus dans le menu déroulant. Lorsque le Shell Scanner démarre, assurez-vous que le sous-répertoire inclus est coché et cliquez sur le bouton de démarrage vert (entouré ci-dessous).

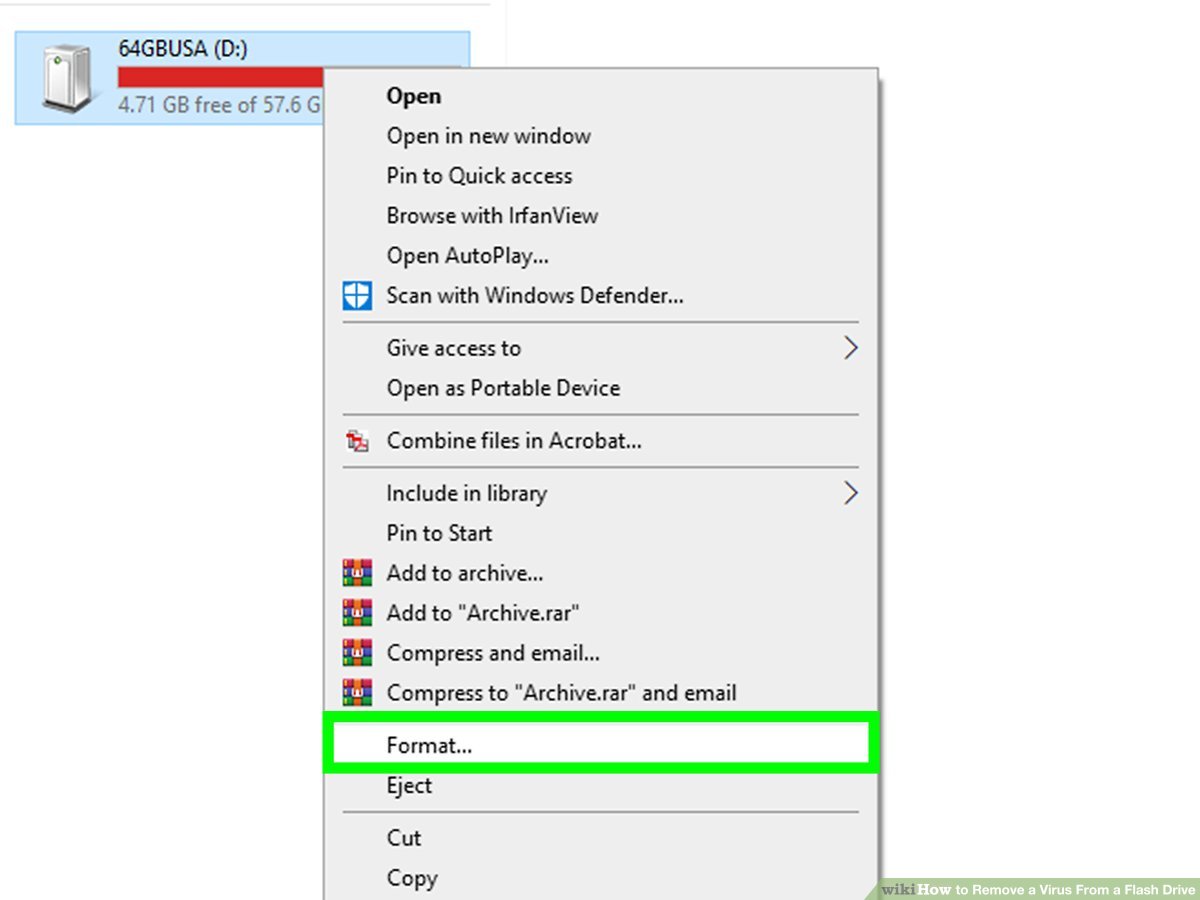

Le formatage d’une clé USB supprime-t-il les virus ?

Le formatage d’une clé USB est généralement le meilleur moyen de se débarrasser des virus.

Pouvez-vous télécharger un virus sur une clé USB ?

Un ordinateur infecté peut propager un virus sur une clé USB propre insérée. Cette clé USB propagera alors le virus sur d’autres ordinateurs si le système d’exploitation de ces machines dispose d’une fonctionnalité de type AutoRun activée.

Comment savoir si ma clé USB est sécurisée ?

Si vous voyez une clé USB allongée dans des lieux publics ouverts, ne la branchez PAS sur votre ordinateur pour voir ce qu’elle contient. Utilisez des clés USB sécurisées. Certains modèles plus récents disposent de fonctions de sécurité telles que l’authentification par empreinte digitale qui aident à protéger l’appareil contre les pirates.

Windows Defender peut-il analyser les lecteurs flash ?

Microsoft Defender facilite l’analyse de votre ordinateur Windows à la recherche de virus et de logiciels malveillants. Plusieurs analyses sont disponibles, y compris une analyse rapide et hors ligne. Mais saviez-vous que vous pouvezutiliser également Microsoft Defender pour analyser vos disques amovibles et externes ? Voici comment.

Comment puis-je supprimer les virus de mon disque dur externe à l’aide de CMD ?

Pour supprimer le virus à l’aide de CMD, tapez dans votre invite de commande attrib -r -a -s -h *. * et appuyez sur Entrée. Cela supprimera les attributs Lecture seule, Archive, Système et fichier caché de tous les fichiers. Une fois que vous avez appuyé sur Entrée, ce fichier devrait être supprimé du lecteur actuel.

Que se passe-t-il si vous formatez une clé USB ?

Lorsque vous formatez une clé USB, les données qu’elle contient sont supprimées. Mais les données peuvent être récupérées à l’aide d’un logiciel de récupération de données.

Une clé USB peut-elle être piratée ?

Notez que les clés USB ne sont pas le seul matériel à risque : les périphériques d’interface humaine ou “HID” tels que les claviers, les souris, les chargeurs de smartphone ou tout autre objet connecté peuvent être altérés par des personnes malveillantes. Et les conséquences sont lourdes : vol ou destruction de données, sabotage, demande de rançon, etc.

Quel est le risque d’une clé USB ou d’une clé USB ?

Principaux dangers des clés USB. Les clés USB posent deux défis majeurs à la sécurité des systèmes d’information : les fuites de données en raison de leur petite taille et de leur omniprésence et la compromission du système par des infections par des virus informatiques, des logiciels malveillants et des logiciels espions.

Que faire si vous avez un virus ?

Reposez-vous et restez hydraté. Prenez des médicaments en vente libre, comme l’acétaminophène, pour vous aider à vous sentir mieux. Restez en contact avec votre médecin. Appelez avant de recevoir des soins médicaux.

Est-ce qu’un tueur USB est illégal ?

Les périphériques USB killer ne sont pas illégaux et peuvent être utilisés à des fins légales. Mais il va sans dire que détruire des ordinateurs et du matériel qui ne vous appartiennent pas sans l’autorisation du propriétaire est totalement illégal.

Comment scanner une clé USB sous Windows 10 ?

J’ai découvert comment analyser mes périphériques USB : sous PARAMÈTRES, cliquez sur WINDOWS DEFENDER, puis cliquez sur OUVRIR WINDOWS DEFENDER et sélectionnez Analyse PERSONNALISÉE (vous la verrez répertoriée sous Rapide et Complet), puis appuyez sur ANALYSE. Une fenêtre contextuelle affichera les lecteurs disponibles pour l’analyse. Cochez les cases à côté des périphériques USB que vous souhaitez analyser.

La sécurité de Windows analyse-t-elle tous les lecteurs ?

Cependant, si vous pensiez qu’une “analyse complète” signifiait que l’antivirus vérifierait chaque périphérique de stockage connecté à votre ordinateur, détrompez-vous. Il s’avère que, par défaut, l’antivirus Windows Defender n’analyse pas les disques externes lors d’une analyse complète, uniquement lors d’analyses rapides et personnalisées.

L’antivirus supprimera-t-il les virus existants ?

Le logiciel antivirus est conçu principalement pour prévenir les infections, mais inclut également la possibilité de supprimer les logiciels malveillants d’un ordinateur infecté.

Que faire si vous avez un virus ?

Reposez-vous et restez hydraté. Prenez des médicaments en vente libre, comme l’acétaminophène, pour vous aider à vous sentir mieux. Restez en contact avec votre médecin. Appelez avant de recevoir des soins médicaux.

Un disque dur externe peut-il être infecté par un virus ?

Les disques durs externes peuvent être infectés par un virus ou même plusieurs virus. Si un virus parvient à infecter votre ordinateur, il peut potentiellement se propager à d’autres composants, y compris le disque dur externe. À partir de là, le virus peut se glisser dans un autre lecteur non infecté ou même dans un ordinateur sain.

Un virus peut-il endommager un disque dur ?

Certains virus particulièrement dangereux, y compris les virus du secteur d’amorçage, peuvent être si difficiles à supprimer pour un non-expert qu’il peut avoir l’impression que le disque dur est une cause perdue. Mais le fait est que si les virus peuvent détruire les données stockées sur un disque dur, ils ne peuvent pas détruire l’appareil lui-même.

Une clé USB peut-elle être effacée et réutilisée ?

Mais si vous continuez à l’utiliser encore et encore, il finira certainement par s’user. L’espérance de vie d’une clé USB peut être mesurée par le nombre de cycles d’écriture ou d’effacement. Les clés USB peuvent supporter entre 10 000 et 100 000 cycles d’écriture/effacement, selon la technologie de mémoire utilisée.

Une clé USB peut-elle déposer un cheval de Troie ?

Les attaquants peuvent utiliser des clés USB pour infecter d’autres ordinateurs avec des logiciels malveillants capables de détecter lorsque la clé USB est branchée sur un ordinateur. Le logiciel malveillant télécharge ensuite un code malveillant sur le lecteur.

Qu’est-ce qu’une clé USB malveillante ?

La clé USB malveillante utilise sa désignation de “clavier” pour injecter des frappes sur le système afin d’installer d’autres exploits et charges utiles malveillantes sur le système compromis.