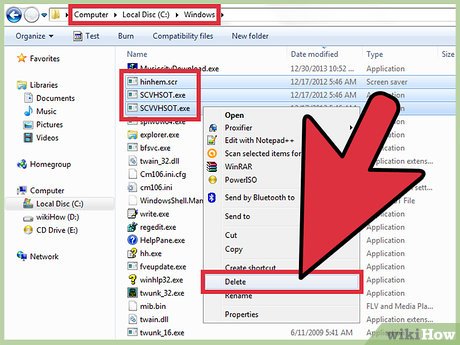

Maintenant, pour réellement supprimer le virus du système, accédez au dossier system32 et supprimez le fichier de virus regsvr.exe à partir de là (vous devrez décocher l’option « Masquer les fichiers et dossiers système protégés » dans les options des dossiers pour afficher le fichier de virus).

Comment puis-je supprimer le virus exe de mon ordinateur ?

Maintenant, pour réellement supprimer le virus du système, accédez au dossier system32 et supprimez le fichier de virus regsvr.exe à partir de là (vous devrez décocher l’option « Masquer les fichiers et dossiers système protégés » dans les options des dossiers pour afficher le virus fichier).

Pouvez-vous analyser un virus avec un exe ?

De nos jours, toutes les versions de Windows sont livrées avec la sécurité Windows (anciennement Microsoft Defender), et la sécurité Windows intègre un moyen facile d’analyser des fichiers .exe spécifiques. Si le fichier se trouve sur votre bureau, cliquez dessus avec le bouton droit de la souris et choisissez « Analyser avec Microsoft Defender ».

Comment vérifiez-vous si .exe contient des logiciels malveillants ?

Une autre façon de savoir si l’EXE est légitime est de l’analyser avec VirusTotal. Il vous suffit de télécharger le fichier suspect sur le site Web de VirusTotal, et ce scanner en ligne le vérifiera pour tous les types de logiciels malveillants.

Un exe peut-il infecter sans s’exécuter ?

Si grand oui, vous pouvez attraper des virus sans exécuter de fichiers exe.

Les fichiers exe peuvent-ils être piratés ?

L’une des astuces les plus couramment utilisées par les pirates consiste à inciter les utilisateurs peu méfiants à cliquer sur un fichier .exe malveillant, ce qui entraîne le téléchargement d’un logiciel malveillant sur un ordinateur. Ils vous sont généralement envoyés sous forme de pièce jointe à un e-mail, l’e-mail offrant une forme d’incitation convaincante pour vous inciter à ouvrir la pièce jointe.

Un exe peut-il s’exécuter sans cliquer dessus ?

Oui, dans le contexte du navigateur, puisque vous exécutez involontairement la page sans cliquer sur quoi que ce soit. Ces virus sont capables de se télécharger sur votre disque dur sansvotre coopération.

Windows Defender est-il assez bon ?

Le Defender de Microsoft est assez efficace pour détecter les fichiers malveillants, bloquer les exploits et les attaques basées sur le réseau et signaler les sites de phishing. Il comprend même des rapports simples sur les performances et la santé du PC ainsi que des contrôles parentaux avec filtrage de contenu, limitations d’utilisation et suivi de localisation.

Sonic exe est-il un virus ?

Aperçu. Malware Sonic, ou Mal, pour faire court, est un virus informatique qui a été conçu pour ressembler à un jeu de fans de Sonic le hérisson pour inciter les gens à le télécharger. Plus tard, le virus est devenu conscient et de nos jours, il aime simplement surfer sur le Web en essayant de trouver des ordinateurs à pénétrer et à contrôler.

Comment les virus pénètrent-ils sur votre ordinateur ?

Comment un ordinateur attrape un virus. Un ordinateur peut être infecté par un virus de plusieurs manières et la plupart impliquent le téléchargement, intentionnel ou non, de fichiers infectés. La musique ou les films piratés, les photos, les jeux gratuits et les barres d’outils sont des coupables courants, tout comme les e-mails de phishing/spam avec pièces jointes.

Comment puis-je supprimer un virus de mon ordinateur sans antivirus ?

La première étape vers la suppression d’un virus consiste à l’identifier et à l’empêcher d’infecter davantage votre appareil. Pour ce faire, appuyez sur Ctrl + Alt + Suppr et ouvrez le gestionnaire de tâches. Ensuite, allez dans « Processus » et vérifiez si des programmes inconnus sont en cours d’exécution. Pour confirmer s’il s’agit d’un virus, effectuez une recherche en ligne.

Comment puis-je forcer un programme à se désinstaller ?

Appuyez simultanément sur les touches CTRL + SHIFT + ESC pour ouvrir le gestionnaire de tâches. Il devrait déjà être sur l’onglet processus. Sélectionnez le programme ou l’application que vous souhaitez désinstaller dans la liste sous processus. Maintenant, essayez à nouveau d’exécuter la désinstallation sur le programme/l’application.

Comment supprimer les applications masquées sur Windows 10 ?

Appuyez sur Win + R pour ouvrir la boîte de dialogue Exécuter la commande.Tapez appwiz. cpl et appuyez sur Entrée pour ouvrir la fenêtre Programmes et fonctionnalités. Ensuite, localisez l’application que vous souhaitez supprimer, cliquez dessus avec le bouton droit de la souris et sélectionnez Désinstaller.

Quel virus s’attache directement à un exe ?

Virus à action directe – Lorsqu’un virus se fixe directement à un fichier .exe ou .com et pénètre dans l’appareil pendant son exécution, on parle de virus à action directe. S’il est installé dans la mémoire, il reste caché. Il est également connu sous le nom de virus non résident.

Pouvez-vous attraper un virus simplement en téléchargeant un fichier ?

Les logiciels malveillants se faufilent souvent dans un système via un téléchargement légitime, puis infectent votre système. Pensez-y comme au cheval de Troie de la mythologie grecque. En fait, c’est là que la classification des chevaux de Troie malveillants tire son nom, en se faisant passer pour un fichier légitime, puis en infectant votre système.

Un virus peut-il fonctionner sans l’ouvrir ?

Les virus en tant que tels ne peuvent généralement pas être déclenchés ou se propager lorsqu’ils ne sont pas ouverts, car un virus doit être exécuté pour se propager ou causer des dommages. Voir les réponses ci-dessous pour quelques exceptions effrayantes. Cependant, il existe d’autres types de logiciels malveillants, comme les vers, qui peuvent le faire.

Qu’est-ce que l’exe DrvInst ?

« DrvInst.exe » installe le logiciel du pilote de périphérique pour créer une communication entre un périphérique matériel (tel qu’un lecteur de disque, une imprimante, un haut-parleur ou une souris) et le système d’exploitation de l’ordinateur ou une application.

Dans quelle langue le .exe est-il écrit ?

Un fichier EXE est un type de programme qui s’exécute sous Microsoft Windows. Il se compose d’un code binaire en langage machine qui n’est pas conçu pour être lu ou écrit par des humains.

Windows Defender supprime-t-il les virus dans Windows 10 ?

L’analyse hors ligne de Windows Defender détectera et supprimera ou mettra automatiquement en quarantaine les logiciels malveillants.

Que fait Windows Defender lorsqu’il détecte un virus ?

Commedès qu’un fichier ou un logiciel malveillant est détecté, Microsoft Defender le bloque et l’empêche de s’exécuter. Et lorsque la protection fournie par le cloud est activée, les menaces nouvellement détectées sont ajoutées au moteur antivirus et antimalware afin que vos autres appareils et utilisateurs soient également protégés.

Comment savoir si j’ai un virus sur Windows 10 ?

Vous pouvez également vous diriger vers Paramètres > Mettre à jour & Sécurité > Sécurité Windows > Ouvrez la sécurité Windows sur Windows 10 ou Paramètres > Confidentialité et sécurité > Sécurité Windows > Ouvrez la sécurité Windows sur Windows 11. Pour effectuer une analyse anti-malware, cliquez sur « Virus & protection contre les menaces. Cliquez sur « Analyse rapide » pour analyser votre système à la recherche de logiciels malveillants.

Ai-je besoin d’un autre antivirus si j’ai Windows Defender ?

Windows Defender analyse les e-mails, le navigateur Internet, le cloud et les applications d’un utilisateur à la recherche des cybermenaces ci-dessus. Cependant, Windows Defender manque de protection et de réponse des points finaux, ainsi que d’investigation et de correction automatisées, donc davantage de logiciels antivirus sont nécessaires.