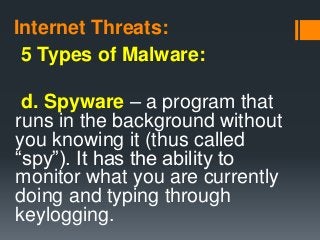

un programme qui s’exécute en tâche de fond à votre insu (appelé ainsi “espion”). Il a la capacité de surveiller ce que vous êtes en train de faire et de taper via l’enregistrement de frappe. utilisé pour enregistrer la frappe effectuée par les utilisateurs.

Qu’est-ce qu’un programme qui s’exécute en arrière-plan sans que vous le sachiez, il a la capacité de surveiller ce que vous faites actuellement ?

Un logiciel espion est un type de programme qui est installé avec ou sans votre permission sur vos ordinateurs personnels pour collecter des informations sur les utilisateurs, leur ordinateur ou leurs habitudes de navigation, suit tout ce que vous faites à votre insu et l’envoie à un utilisateur distant.

Quel type de programme s’exécute en arrière-plan sans le savoir ?

Un démon est un type de processus d’arrière-plan conçu pour s’exécuter continuellement en arrière-plan, en attendant que des événements se produisent ou que des conditions soient remplies. Ces processus utilisent généralement des ressources système minimales et exécutent des tâches qui nécessitent peu ou pas d’intervention de la part de l’utilisateur.

Qu’entendez-vous par logiciel espion ?

Les logiciels espions sont des logiciels malveillants qui pénètrent dans l’ordinateur d’un utilisateur, collectent des données sur l’appareil et l’utilisateur et les envoient à des tiers sans leur consentement. Une définition communément acceptée de logiciel espion est une série de programmes malveillants conçus pour accéder à un appareil et l’endommager sans le consentement de l’utilisateur.

Quelles menaces Internet se sont déguisées en programme utile et permettent aux pirates d’obtenir vos informations ?

Cheval de Troie. Un cheval de Troie se déguise en code ou logiciel souhaitable. Une fois téléchargé par des utilisateurs peu méfiants, le cheval de Troie peut prendre le contrôle des systèmes des victimes à des fins malveillantes.

Quel type de programme s’exécute en arrière-plan sans le savoir ?

Un démon est un type de processus d’arrière-plan conçu pour s’exécuter continuellement en arrière-plan, en attendant que des événements se produisent oucondition(s) à remplir. Ces processus utilisent généralement des ressources système minimales et exécutent des tâches qui nécessitent peu ou pas d’intervention de la part de l’utilisateur.

Qu’est-ce qu’un logiciel espion et un logiciel publicitaire ?

Les logiciels espions sont des programmes conçus pour suivre toutes vos activités informatiques, à partir des applications que vous utilisez et des sites Web que vous visitez. Les logiciels publicitaires sont des programmes qui affichent diverses publicités et offres, souvent basées sur les sites Web que vous visitez.

Qu’est-ce qui s’exécute en arrière-plan sur mon ordinateur ?

Vous pouvez accéder au Gestionnaire des tâches en appuyant sur les touches de raccourci Ctrl + Alt + Suppr de votre clavier, puis sélectionnez Gestionnaire des tâches. Vous pouvez également cliquer avec le bouton droit de la souris sur la barre des tâches Windows et sélectionner Gestionnaire des tâches.

Qu’est-ce que cela signifie de s’exécuter en arrière-plan ?

Lorsqu’une application est en cours d’exécution, mais qu’elle n’est pas au centre de l’écran, elle est considérée comme s’exécutant en arrière-plan.

Qu’est-ce qu’une formation en programmation ?

En ce qui concerne les systèmes d’exploitation multitâches, l’arrière-plan est l’endroit où un programme actif est en cours d’exécution, mais non visible pour l’utilisateur. Par exemple, vous pouvez avoir un programme jouant de la musique, réduire le programme et continuer à écouter la musique tout en naviguant sur Internet. Remarque.

Le VPN peut-il arrêter les logiciels espions ?

Utilisez un VPN – Bien qu’un VPN ne puisse pas empêcher le téléchargement de logiciels espions sur votre appareil, il peut masquer votre emplacement et empêcher le suivi et la surveillance de votre comportement en ligne. Les meilleurs VPN disposent également d’un logiciel anti-malware et de blocage des publicités, comme CyberGhost.

Comment savoir si j’ai un logiciel espion ?

Recherchez les indices suivants : augmentation de la lenteur et de la lenteur de la réponse. Messages publicitaires ou fenêtres contextuelles inattendus (les logiciels espions sont souvent associés à des logiciels publicitaires). Nouvelles barres d’outils, moteurs de recherche et pages d’accueil Internet que vous ne vous souvenez pas avoir installés.

Est-ce qu’un programme qui s’exécute en arrière-plan sans que vous le sachiez a la capacité de surveiller ce que vous êtes en train de faire et de taper via l’enregistrement de frappe ?

Un enregistreur de frappe, parfois appelé enregistreur de frappe ou capture de clavier, est un type de technologie de surveillance utilisée pour surveiller et enregistrer chaque frappe sur un ordinateur spécifique.

Quel logiciel malveillant est utilisé pour voler des informations sur votre ordinateur à votre insu ?

Les logiciels espions collectent vos informations personnelles et les transmettent à des tiers intéressés à votre insu ou sans votre consentement. Les logiciels espions sont également connus pour installer des virus cheval de Troie. Les logiciels publicitaires affichent des publicités contextuelles lorsque vous êtes en ligne.

Quel type de logiciel malveillant peut se propager sans interaction humaine ?

Un ver est un type de virus qui peut se propager sans interaction humaine. Les vers se propagent souvent d’un ordinateur à l’autre et occupent une mémoire et une bande passante réseau précieuses, ce qui peut empêcher un ordinateur de répondre. Les vers peuvent également permettre aux attaquants d’accéder à distance à votre ordinateur.

Quel nom est donné à un programme malveillant déguisé en programme utile * ?

Chevaux de Troie Les chevaux de Troie sont des logiciels malveillants déguisés en logiciels légitimes. Un cheval de Troie se cachera sur votre ordinateur jusqu’à ce qu’il soit appelé.

Comment les logiciels espions infectent-ils un ordinateur ?

Certaines façons courantes d’infecter votre appareil par des logiciels espions incluent : Accepter une invite ou une fenêtre contextuelle sans la lire au préalable. Téléchargement de logiciels à partir d’une source non fiable. Ouverture de pièces jointes d’e-mails provenant d’expéditeurs inconnus.

Quel type de programme s’exécute en arrière-plan sans le savoir ?

Un démon est un type de processus d’arrière-plan conçu pour s’exécuter continuellement en arrière-plan, en attendant que des événements se produisent ou que des conditions soient remplies. Cesles processus utilisent généralement des ressources système minimales et exécutent des tâches qui nécessitent peu ou pas d’intervention de la part de l’utilisateur.

Qu’est-ce qu’un logiciel espion cheval de Troie ?

Un cheval de Troie, ou cheval de Troie, est un type de logiciel malveillant qui dissimule son véritable contenu pour tromper un utilisateur en lui faisant croire qu’il s’agit d’un fichier inoffensif.

Qu’est-ce que l’hameçonnage et les logiciels espions ?

Un e-mail de phishing est envoyé pour tromper l’utilisateur. L’e-mail contient soit un cheval de Troie, soit un lien permettant de télécharger le cheval de Troie ou le logiciel espion. Le cheval de Troie/logiciel espion surveille et signale l’activité de l’utilisateur et envoie des informations de connexion ou d’autres données confidentielles à l’utilisateur malveillant dès qu’il détecte l’accès de l’utilisateur à la page cible.

Quel est le type de logiciel espion le plus courant ?

Adware : il s’agit du type le plus courant. Cela provoque l’apparition constante de publicités pop-up. Non seulement c’est ennuyeux, mais toute information que vous fournissez peut être stockée et envoyée sans votre permission lors de l’accès à l’un de ces sites.

Qu’est-ce qu’un virus pour les ordinateurs ?

Un virus informatique est un type de logiciel malveillant, ou malware, qui se propage entre les ordinateurs et endommage les données et les logiciels.

Qu’est-ce qu’un arrière-plan, un programme ?

Un programme qui s’exécute en arrière-plan sans que vous le sachiez. Il a la capacité de surveiller ce que vous faites et tapez actuellement grâce à la journalisation des touches. A. Vers B. Logiciel espion C. Virus D. Utilisation loyale 15. Un programme malveillant conçu pour être transféré d’un ordinateur à un autre par tous les moyens possibles. R.

Quels sont les programmes qui s’exécutent en arrière-plan de l’ordinateur ?

Il existe des programmes et des utilitaires qui s’exécutent en arrière-plan sur chaque ordinateur. Certains de ces programmes sont nécessaires au fonctionnement de votre système. D’autres peuvent être des logiciels malveillants, des logiciels publicitaires ou des programmes malveillants conçus pour pirater votre ordinateur ou vos informations personnelles.

Quels sont les arrière-plans cachésprogrammes ?

D’autres peuvent être des logiciels malveillants, des logiciels publicitaires ou des programmes malveillants conçus pour pirater votre ordinateur ou vos informations personnelles. Voyons comment accéder à ces programmes d’arrière-plan cachés : la plupart des gens ont au moins entendu parler de “Ctrl+Alt+Suppr”.

Comment puis-je voir quels processus s’exécutent en arrière-plan ?

Il existe des sites qui fourniront une explication de la plupart des processus trouvés en cours d’exécution en arrière-plan de votre ordinateur. La gestion de l’ordinateur est une autre fonctionnalité du système d’exploitation Windows qui vous permettra de voir les services et les applications qui s’exécutent en arrière-plan de votre ordinateur.