Utilisez l’antivirus intégré du téléphone pour supprimer toutes les applications incriminées. Certains fabricants d’Android préinstallent des applications de sécurité qui vous permettront de supprimer toutes les applications de piratage de votre appareil sans avoir besoin d’installer quoi que ce soit d’autre.

Pouvez-vous unhack votre téléphone ?

Utilisez l’antivirus intégré du téléphone pour supprimer toutes les applications incriminées. Certains fabricants d’Android préinstallent des applications de sécurité qui vous permettront de supprimer toutes les applications de piratage de votre appareil sans avoir besoin d’installer quoi que ce soit d’autre.

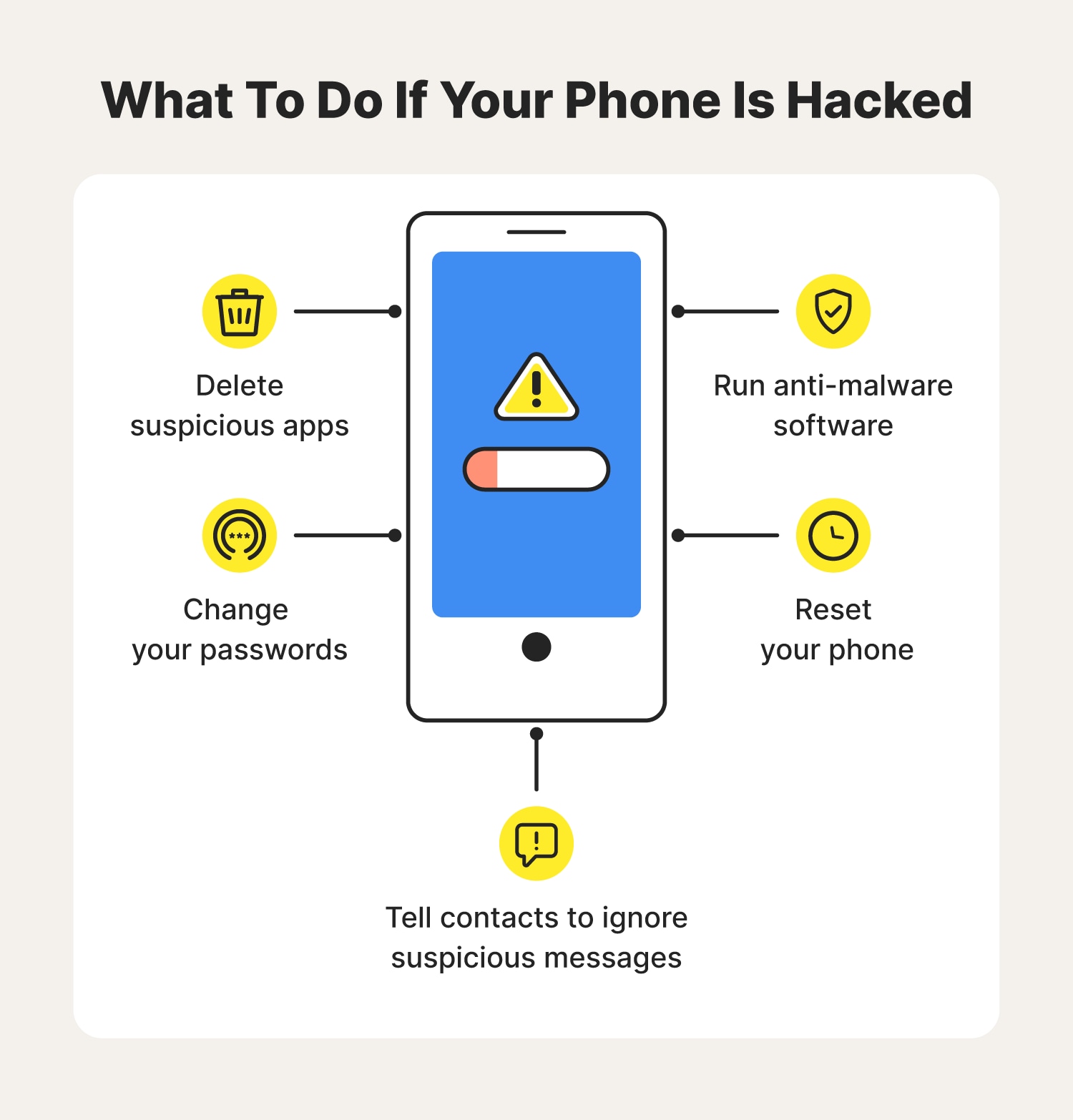

Que dois-je faire si quelqu’un a piraté mon téléphone ?

Voici ce que vous devez faire si votre téléphone est piraté Supprimer les applications non reconnues : vérifiez l’inventaire des applications et supprimez toutes les applications suspectes que vous ne reconnaissez pas. Exécutez des applications anti-malware : vous pouvez exécuter des applications anti-malware dignes de confiance qui aident à détecter les logiciels malveillants et à s’en débarrasser.

Puis-je supprimer un pirate informatique en réinitialisant mon téléphone ?

Réinitialisez votre téléphone La majorité des logiciels malveillants peuvent être supprimés avec une réinitialisation d’usine de votre téléphone. Cependant, cela effacera toutes les données stockées sur votre appareil, telles que les photos, les notes et les contacts, il est donc important de sauvegarder ces données avant de réinitialiser votre appareil. Suivez les instructions ci-dessous pour réinitialiser votre iPhone ou Android.

Pouvez-vous vérifier si votre téléphone est piraté ?

Utilisez le code *#21# pour voir si les pirates suivent votre téléphone avec une intention malveillante. Vous pouvez également utiliser ce code pour vérifier si vos appels, messages ou autres données sont déviés. Il indique également l’état de vos informations déviées et le numéro auquel les informations sont transférées.

Pouvez-vous unhack votre téléphone ?

Utilisez l’antivirus intégré du téléphone pour supprimer toutes les applications incriminées. Certains fabricants d’Android préinstallent des applications de sécurité qui vous permettront de supprimer toutes les applications de piratage de votre appareil sans avoir besoin d’installerrien d’autre.

Une réinitialisation d’usine supprimera-t-elle un pirate ?

La majorité des logiciels malveillants peuvent être supprimés avec une réinitialisation d’usine de votre téléphone. Cependant, cela effacera toutes les données stockées sur votre appareil, telles que les photos, les notes et les contacts, il est donc important de sauvegarder ces données avant de réinitialiser votre appareil. Suivez les instructions ci-dessous pour réinitialiser votre iPhone ou Android.

Que signifie le *# 21 ?

Selon le magazine technique How-To Geek, la composition de ce code indique si le transfert d’appel est activé ou non sur l’appareil, et non s’il a été piraté. How-to Geek a décrit la fonction *#21# comme un “code d’interrogation” qui permet aux utilisateurs de voir leur paramètre de transfert d’appel à partir de l’application du téléphone.

La réinitialisation du téléphone supprime-t-elle les logiciels espions ?

Une réinitialisation d’usine supprimera tout sur votre téléphone, y compris les logiciels espions. Assurez-vous d’avoir une sauvegarde de votre téléphone avant de faire cela pour éviter de perdre vos photos, applications et autres données. Vous devrez restaurer votre téléphone sur une sauvegarde datant d’avant que vous ne commenciez à rencontrer des problèmes de logiciels espions.

La réinitialisation du téléphone supprime-t-elle le virus ?

Sur un appareil Android, une réinitialisation d’usine supprime généralement un virus. Le système d’exploitation Android utilise une application sur sa partition de récupération lors d’une réinitialisation matérielle pour restaurer les paramètres d’usine. Les applications malveillantes sur les appareils mobiles sont moins répandues que les systèmes de bureau où le logiciel antivirus est crucial.

La réinitialisation d’usine élimine-t-elle les virus ?

L’exécution d’une réinitialisation d’usine, également appelée réinitialisation de Windows ou reformatage et réinstallation, détruira toutes les données stockées sur le disque dur de l’ordinateur et tous les virus sauf les plus complexes. Les virus ne peuvent pas endommager l’ordinateur lui-même et les réinitialisations d’usine nettoient où se cachent les virus.

Comment empêcher le suivi de mon téléphone ?

Sur Android : ouvrez l’applicationTiroir, allez dans Paramètres, sélectionnez Emplacement, puis entrez les paramètres de localisation Google. Ici, vous pouvez désactiver la mise à jour de la position et l’historique des positions.

Que peut voir un pirate informatique sur votre téléphone ?

Les pirates peuvent utiliser des enregistreurs de frappe et d’autres logiciels de suivi pour capturer les frappes de votre téléphone et enregistrer ce que vous tapez, comme les entrées de recherche, les identifiants de connexion, les mots de passe, les détails de la carte de crédit et d’autres informations sensibles.

Quelqu’un peut-il pirater un téléphone avec juste un numéro de téléphone ?

Non, pas directement. Un pirate informatique peut vous appeler en se faisant passer pour quelqu’un d’officiel et ainsi accéder à vos données personnelles. Armés de ces informations, ils pourraient commencer à pirater vos comptes en ligne. Mais ils ne peuvent pas pénétrer dans le logiciel de votre téléphone et le modifier uniquement par des appels téléphoniques.

Mon téléphone Android est-il piraté ?

Le moyen le plus rapide et le plus simple de savoir si vous avez été piraté est d’installer une application de sécurité ou un antivirus. Cela vous permettra d’effectuer une analyse sur votre appareil et de savoir avec certitude si un logiciel malveillant est installé sur votre système Android.

Pouvez-vous récupérer votre IG après avoir été piraté ?

Vérifiez votre identité avec Instagram Il existe deux façons de vérifier votre identité pour récupérer votre compte Instagram piraté. Si votre compte ne contient pas de photos de vous : Instagram vous demandera des détails tels que l’adresse e-mail, le numéro de téléphone et le type d’appareil (iPhone, iPad, Android, etc.)

Straight Talk a-t-il été piraté ?

Les abonnés de Straight Talk et de Total Wireless sont également touchés par cette violation de données. Heureusement, TracFone semble conscient du problème. Selon le Wall Street Journal, environ 6 000 abonnés TracFone ont déposé des plaintes concernant leurs comptes piratés.

Comment démarrer Android en mode sans échec ?

Appuyez sur le bouton d’alimentation de votre téléphone. Quand lel’animation démarre, appuyez longuement sur le bouton de réduction du volume de votre téléphone. Maintenez-le enfoncé jusqu’à la fin de l’animation et que votre téléphone démarre en mode sans échec. Vous verrez “Mode sans échec” en bas de votre écran.

Pouvez-vous unhack votre téléphone ?

Utilisez l’antivirus intégré du téléphone pour supprimer toutes les applications incriminées. Certains fabricants d’Android préinstallent des applications de sécurité qui vous permettront de supprimer toutes les applications de piratage de votre appareil sans avoir besoin d’installer quoi que ce soit d’autre.

Quelqu’un peut-il pirater le Bluetooth de votre téléphone ?

Les piratages Bluetooth peuvent avoir lieu lorsqu’un pirate utilise sa propre connexion Bluetooth pour accéder à votre téléphone. Cependant, cela ne peut se produire que si votre téléphone se trouve dans la portée Bluetooth d’un pirate potentiel. Habituellement, cette portée est d’environ 30 pieds.

Comment puis-je rendre mon téléphone irrécupérable ?

Voici comment rendre les données supprimées irrécupérables à l’aide du destructeur de fichiers sans publicité, Data Eraser. Confusément, cela s’appelle Android Eraser dans l’application elle-même. Appuyez sur Freespace sur l’écran d’accueil (attention à ne pas choisir Complete Erase !) et sélectionnez Internal Storage. L’application calculera la quantité d’espace libre à effacer.

Un voisin peut-il pirater votre Wi-Fi ?

Votre mot de passe Wi-Fi est important à protéger ; après tout, en cas de fuite, les gens peuvent sauter sur votre réseau et faire ce qu’ils veulent avec votre connexion Internet. Cependant, il existe des méthodes que les gens utilisent pour prendre votre mot de passe et utiliser votre connexion comme bon leur semble. Les pirates savent comment pirater votre mot de passe Wi-Fi.