“Les messages entre deux appareils Apple sont considérés comme des communications cryptées et ne peuvent pas être interceptés, quel que soit le fournisseur de services de téléphonie mobile”, note l’agence de renseignement.

iMessage est-il vraiment privé ?

iMessage d’Apple pour iPhone, iPad et Mac utilise toujours un cryptage de bout en bout. Seuls l’expéditeur et le destinataire des messages peuvent voir leur contenu. Les photos, vidéos et autres pièces jointes sont également cryptées. De plus, le service FaceTime d’Apple utilise également un cryptage de bout en bout pour les appels vocaux et vidéo.

Les messages iPhone peuvent-ils être suivis ?

Oui, il est tout à fait possible pour quelqu’un d’espionner vos messages texte et c’est certainement quelque chose dont vous devriez être conscient – c’est un moyen potentiel pour un pirate informatique d’obtenir beaucoup d’informations privées sur vous – y compris l’accès aux codes PIN envoyés par sites Web utilisés pour vérifier votre identité (comme les services bancaires en ligne).

iMessage peut-il être suivi par le gouvernement ?

Selon le guide « Accès légal » du FBI, si une ordonnance du tribunal ou un mandat de perquisition lui est signifié, Apple doit transmettre les informations de base de l’abonné ainsi que 25 jours de données sur les requêtes effectuées dans iMessage, telles que ce qu’est un l’utilisateur ciblé a recherché dans iMessage et également quelles autres personnes ont recherché cet utilisateur ciblé …

Les iMessages peuvent-ils être suivis sur la facture de téléphone ?

Réponse : R : Non, les iMessages n’apparaissent pas sur votre facture. Ils sont envoyés sous forme de données. Vous verrez la quantité de données que vous avez utilisée au cours du mois.

Est-ce que quelqu’un peut voir vos iMessages ?

À moins que quelqu’un ne soit toujours connecté à votre identifiant Apple sur son appareil, il ne peut pas lire vos iMessages ou SMS. Si vous êtes inquiet, modifiez le mot de passe de votre identifiant Apple et désactivez iMessage sur les autres appareils.

La police peut-elle lire les iMessages ?

Les forces de l’ordre peuvent récupérer des messages via Google/iCloudsauvegardes. Le graphique montre que les assignations à comparaître n’accorderont pas l’accès au contenu des messages pour six des neuf applications de messagerie sécurisée. Les trois qui abandonnent le contenu “limité” sont iMessage, Line et WhatsApp.

La police peut-elle récupérer les iMessages supprimés ?

Garder vos données en sécurité Ainsi, la police peut-elle récupérer des photos, des textes et des fichiers supprimés d’un téléphone ? La réponse est oui. En utilisant des outils spéciaux, ils peuvent trouver des données qui n’ont pas encore été écrasées. Cependant, en utilisant des méthodes de cryptage, vous pouvez vous assurer que vos données restent privées, même après leur suppression.

Apple conserve-t-il l’historique d’iMessage ?

Les informations sont stockées sur les serveurs Apple, mais elles sont cryptées et Apple ne peut donc pas décrypter les données et les remettre conformément à une demande légalement autorisée.

Les SMS peuvent-ils être localisés par la police ?

Vos SMS et appels téléphoniques peuvent être interceptés, enregistrés et interférés par la police à l’aide d’un “IMSI catcher”, un appareil déployé pour suivre tous les téléphones portables allumés et connectés au réseau dans une zone spécifique.

Le FBI peut-il lire votre iMessage ?

Les gouvernements peuvent-ils espionner iMessage ?

Un document de formation du FBI récemment découvert montre que les forces de l’ordre américaines peuvent obtenir un accès limité au contenu des messages cryptés provenant de services de messagerie sécurisés comme iMessage, Line et WhatsApp, mais pas aux messages envoyés via Signal, Telegram, Threema, Viber, WeChat ou Wickr.

iMessage est-il plus sécurisé que WhatsApp ?

Parce qu’il utilise un cryptage de bout en bout, WhatsApp est intrinsèquement l’option la plus sûre que les autres applications de messagerie. Oui, cela inclut Facebook Messenger, Instagram Messages, Snapchat et même l’ancien iMessage.

Votre opérateur téléphonique peut-il voir vos iMessages ?

Les iMessages sont des DONNÉES. Données chiffrées. Aucun des transporteurs ne peut suivre oulire vos iMessages.

Est-ce que iMessage peut être suivi via WiFi ?

Le contact initial pour iMessage est initié via un SMS normal et ne transite pas par le réseau wifi.

Combien de temps les iMessages sont-ils enregistrés ?

Par exemple, sur un appareil Apple, vous pouvez choisir de conserver les messages pendant 30 jours, 1 an ou pour toujours.

iMessage est-il plus sécurisé que les SMS ?

Tous les appareils Android utilisent des messages SMS, mais ce problème de sécurité affecte les utilisateurs d’iPhone et d’Android de la même manière, selon les experts. Bien que le système iMessage d’Apple soit plus sécurisé que les SMS, les propriétaires d’iPhone doivent toujours envoyer des SMS à ceux qui ne possèdent pas d’appareils Apple.

Votre FAI peut-il voir vos iMessages ?

Non. Vos iMessages sont sécurisés, à moins que quelqu’un ne connaisse votre identifiant Apple et votre mot de passe, il ne pourra pas les lire. Cela signifie que ni votre FAI ni Apple ne peuvent lire vos iMessages.

Les iMessages sont-ils cryptés via WIFI ?

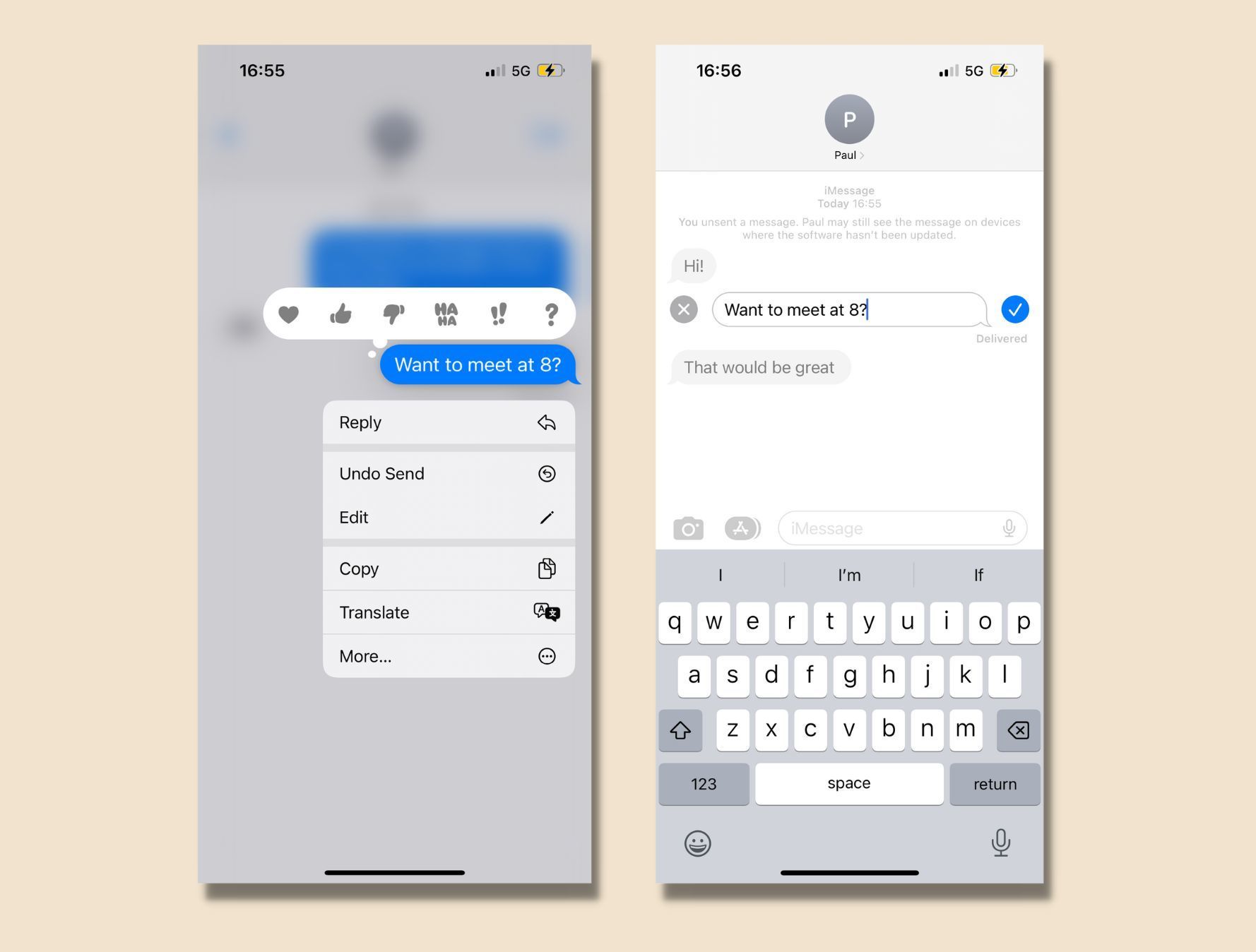

Les iMessages sont des textes, des photos ou des vidéos que vous envoyez à un autre iPhone, iPad, iPod touch ou Mac via Wi-Fi ou des réseaux de données cellulaires. Ces messages sont toujours cryptés et apparaissent dans des bulles de texte bleues.

Comment puis-je rendre les messages de mon iPhone privés ?

Ouvrez l’application Paramètres, faites défiler vers le bas et appuyez sur Messages. 6. Faites défiler vers le bas et activez la bascule à côté de Filtrer les expéditeurs inconnus sous l’en-tête « FILTRAGE DES MESSAGES ».

Est-ce que l’iPhone iMessage peut être piraté ?

Les experts disent que le simple fait de recevoir un iMessage d’un pirate utilisant cet exploit peut suffire à exposer les données personnelles des utilisateurs. “C’est comme être volé par un fantôme”, a écrit Hubbard.

Quelqu’un peut-il voir ce que je fais sur mon iPhone ?

Si votre iPhone sauvegarde tout sur votre compte iCloud, quelqu’un peut espionner votre activité en accédant à votre compte iCloud depuis n’importe quel navigateur Web. Ils auraient besoin de votre nom d’utilisateur et de votre mot de passe Apple ID pourpour ce faire, donc si vous savez qu’un tiers détient ces informations, vous devez suivre quelques étapes.